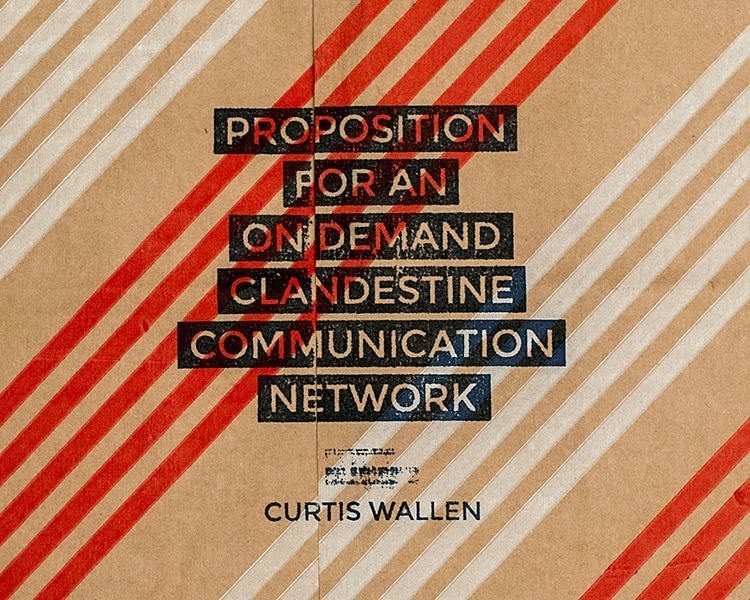

写真家のカーティス・ウォーレン(Curtis Wallen)氏の最新の展覧会『Proposition For An On Demand Clandestine Communication Network』(オンデマンドの裏通信網に対する提案)が先日、ブルックリンのアートシアターで開かれました。どこにいてもネット監視される時代に、普通の人がまったく誰にも監視されず、名前も明かさずに電話するにはどうすればよいか、を追求する展覧会でした。

煎じ詰めれば、ウォーレン氏の作品はおそろしく複雑な手順を集めたものでした。これに従えば理論的には、政府の監視網に引っかからずに電話できます。ウォーレン氏の本業はセキュリティエキスパートではありませんが、Torを使って偽の運転免許証、社会保障番号、保険証、ケーブルテレビの請求書をBitcoinで購入し、2013年にアーロン・ブラウン(Aaron Brown)名義の偽IDを作成していました。

つまり、同氏は以前からプライバシーと匿名性の世界に首を突っ込んでいたのです。もちろん、同氏の手法は技術的な分析が必要ですし、その有効性には議論の余地もあります。しかも、今回のケースは、旅をテーマとした芸術なのですが、それがとんでもない旅なのです。Fast Companyは先月下旬、そのウォーレン氏のプロジェクトを初めて報じました。

さて、ウォーレン氏はどうやって誰からも監視されない電話をかけようとしたのでしょうか?

まず、ファラデーケージでできた証拠袋を買いました。袋の中身は、導電性の高い金属メッシュによって電子的操作から保護されます。外部の信号はファラデーケージを通過できないため、理論的には袋の中の携帯電話とは通信できません。

ウォーレン氏は袋を入手後、Rite Aid(米国のドラッグストア)に向かい、契約が不要なプリペイド式携帯電話(「使い捨て」電話)を購入しました。おそらく、追跡可能なクレジットカードやデビットカードではなく、現金で購入したでしょう。それからウォーレン氏は購入した使い捨て電話を証拠袋にしまいました。

芸術家 @curtiswallen が挑む:完全に #匿名 で #誰からも監視されない 電話をかけるには?

Tweet

ウォーレン氏が自身の行動についてFast Companyに語ったところによると、「実験の前に自分の日々の活動を分析し、アンカーポイントや、電話の置き場所が変わらない時間帯(同氏の言葉では「休止期間」)を見極めた」とのことです。ある人が毎日、どこに行っているかという情報があれば、その人が誰かを正確に突き止めるのは簡単です。

ちなみに、ほとんどの人は毎日かなり規則的に行動しています。朝起きて、仕事に出かけ、1日中座って仕事をして、家路につきます。普通、「自分の家」から「自分の職場」に移動するのは自分だけです。この場合、家と職場がアンカーポイントです。

ウォーレン氏は使い捨て電話をアクティベートすることにしました。普段使っている携帯電話は、休止期間のあいだアンカーポイントに置いたままにします。そして、使い捨て電話の入ったファラデーバッグを持って、アンカーポイントを出発しました。定かではないのですが、ウォーレン氏はできるだけ正体がばれないように徒歩や公共交通機関で移動し、防犯カメラから逃れ、車両ナンバー追跡システムを回避したと思われます。

その後、公衆Wi-Fiアクセスポイントを使ってインターネットに接続し、クリーンなOS(Tailsオペレーティングシステムか、適切に設定されたエフェメラルモードのChromebookでしょうか)を搭載したコンピューターを使って、使い捨て電話をアクティベートしました。

こうすれば、使い捨て電話は誰の名前にも、請求情報にも紐づけされませんし、理論上、登録情報を誰かのパソコンと結び付けるすべもありません。さらに、ウォーレン氏が日常使用している携帯電話のサービスプロバイダーにも、使い捨て電話をアクティベートした場所に移動した記録は残りません。設定が完了すると、ウォーレン氏は使い捨て電話をファラデーバッグに入れ、アンカーポイントではない場所に置いてきました。

電話をアクティベートしたら、次に実際の通話を手配するという問題があります。ウォーレン氏はOne-Time Padと呼ばれる暗号化システムを使用して、使い捨て電話の番号と、電話してほしい時刻を書いたメッセージを暗号化しました。

この通話は休止期間中に行うことが肝心です。そうすれば、ウォーレン氏は実際に普段使用している携帯電話を持って自宅か職場にいるように見えるからです。どうやら、同氏は自分の居場所をわからなくするために、いつもの携帯電話を置いてきたようです。

One-Time Padで暗号化されたメッセージの復号鍵を受け取るのはメッセージの受信者だけです。続けて、ウォーレン氏はTor匿名ネットワークにサインインし、匿名でTwitterアカウントにサインインして、暗号化したメッセージを投稿しました。使い捨て電話の通話相手はこのメッセージを復号し、指定された時間に指定された番号へ電話をかけてきました。

ウォーレン氏はFast Companyに対し、次のように語っています。「プライバシー保護の要は、堅牢な暗号化のように、監視レーダーに現れる異常をなくすか、減らすことです。私は暗号化したメッセージを投稿するアカウントをあらかじめ作成しておきました。そのメッセージを『ランダムな』ファイル名の形で届くようにすれば、誰かがTwitterの公開アカウントに投稿された画像を見て、ファイル名をメモできるのです(復号化を手作業で行うため)。これなら、実際に画像をロードする必要がありません」

約束の時刻になるとウォーレン氏は使い捨て電話を置いてきた場所に戻り、かかってきた電話に応答します。通話が終了すると、ウォーレン氏は(おそらく指紋とデータの両方を)ワイプし、使い捨て電話を破壊しました。

どうやら、これが誰からも監視されない電話をかける方法のようです。

ハンドル名「The grugq」で有名なセキュリティリサーチャーにウォーレン氏が相談したところ、このプロセスは技術的には「安全だが、おそらく実用性に乏しく」、「あまりに複雑で不確実なので実際には使えない」と言われました。つまり、ウォーレン氏のシステムは、技術的には機能するかもしれないが、滑稽で場当たり的な策というわけです。

この記事で「回避した」とお伝えした監視システムがどんなものか知りたい方は、先日の『Last Week Tonight』のエピソードをご覧ください。米国家安全保障局(NSA)による監視について、ジョン・オリバー(John Oliver)氏がわかりやすく説明しています。

※米国愛国者法を取り上げた番組(英語)です。「政府による監視」という大仰なものにいまいち実感の湧かない一般人たちが、ちょっと人目には触れさせたくない自分の(日常の)一部を「政府の誰かが見るかもしれない」と思ったことで不快感をあらわにしていく過程がコミカルに(しかし見事に)描写されています。ハイライトは、オリバー氏がモスクワでスノーデン氏に対面インタビューするシーン。

監視

監視

ヒント

ヒント