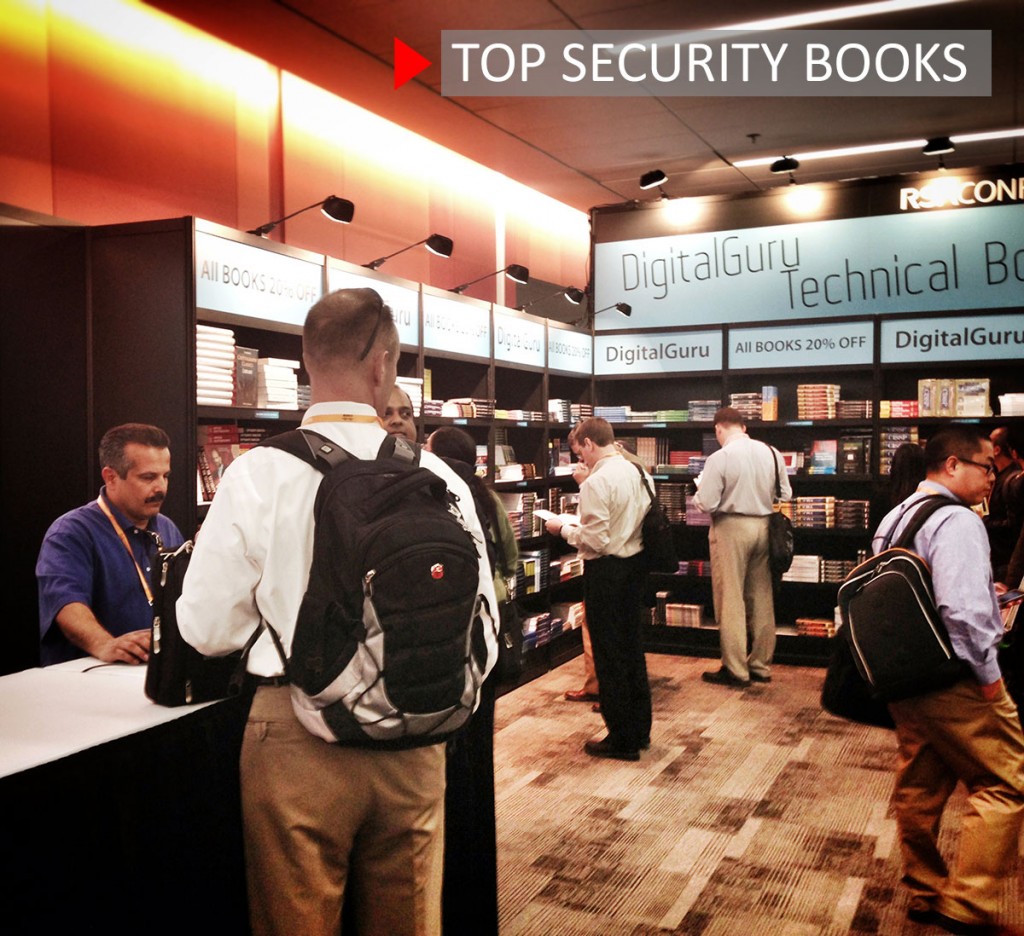

RSAはセキュリティ業界の一大イベントです。言うなれば主要8か国首脳会議、さらに言えばセキュリティのオリンピックのようなものです。誰も槍を投げたりメダルを獲得したりはしませんが、アイデアや議論をぶつけあってIQの高さを競います。それで特に何かをもらうわけではなく、尊敬を勝ち得るのです。才気あふれる人たちが集まります! 彼らが優れている理由の 1 つは、たいそうな読書家であることです。RSAでは、専門家が書いた書籍、または専門家のために書かれた書籍を紹介するブースがありました。そこで、この記事では、出席者の間で最も人気があり、売り上げベスト10に入った書籍を紹介します。セキュリティ業界に興味のある人や、純粋にセキュリティの知識を高めようと思っている人にとって役立つことでしょう。

1. 『The Death of the Internet』

不正行為はインターネットを大きく脅かしています。オンライン広告全体の1.5%はマルウェアの拡散を狙ったものです。これによって広告を見たり取り扱ったりしようという人々の意思が減退し、Webの構造と存続性に深刻な影響を与えています。また、オンライン取引の安定性が損なわれることもあります。それだけでなく、インターネットは不当な意思を持つ組織またや政府によって、政治的な武器として利用されることが増えています。この本ではそのような事例や、スマートフォンベースのWebセキュリティなどの関連事項が扱われています。また、インターネットが直面している脅威の基本的なもの(信頼性の喪失、広告収入の減少、セキュリティの低下)と、それらがどう関連するのかについて説明し、主な解決策やその実施方法についても触れています。

2. 『Using Social Media for Global Security』

「アラブの春」を通じ、世界は、世の中を劇的に変化させるソーシャルメディアの力を目の当たりにしました。時宜にかなったこの本は、政府の意志決定者、セキュリティアナリスト、活動家に対して、どのように費用効率のよいやり方でソーシャルの世界を利用して、地域レベル、国家レベル、さらには世界レベルのセキュリティを高めるかについて説明しています。技術/行動学/セキュリティの専門家である2人の著者によって執筆された本書は、最新のソーシャルメディア技術の説明や、ソーシャルメディアデータの分析、クラウドソーシングプラットフォームの構築などを詳しく論じています。

この本は、ソーシャルメディアデータの収集と分析によって、どのようにテロリストや性売買者のソーシャルネットワークを突き止めたり戦闘や飢餓を予想したりするのかを教えてくれます。殺人事件犯人の捕縛や、災害救助の調整、アクセスしにくい場所からの麻薬密輸情報収集などの場合に、どのようにソーシャルメディアを介してコミュニティと連携できるかについても知ることができます。大きなニュースとして扱われた驚くべき事例も紹介しているこの書籍は、必読の1冊です。

3.『iOS Hacker’s Handbook 1、2』

iOSはAppleのモバイルオペレーティングシステムであり、iPhoneやiPadで使われています。iOS 5が世に出たときは、セキュリティの問題がいくつも明らかになりました。この本では、そのすべてを説明しています。MacとiOSのセキュリティ専門家たちで構成され、受賞歴もある著者チームは、iOSのぜい弱性とその内部を調査し、攻撃の影響を軽減する方法を紹介しています。また、オペレーティングシステムの動作、全体的なセキュリティアーキテクチャ、関連するセキュリティリスク(エクスプロイト、ルートキット、攻撃用に開発されたペイロードなど)についても説明しています。

この本では、iOSのセキュリティアーキテクチャ、ぜい弱性の検知、エクスプロイトの作成、iOSのジェイルブレイク(脱獄)の動作、iOSエンタープライズ対応および暗号化の詳しい調査、コードサイニングおよびメモリ保護、サンドボックス、iPhoneのファジング、エクスプロイト、ROPペイロード、ベースバンドへの攻撃、カーネルのデバッグおよび悪用などを取り上げています。

関連 Webサイトには、対策に役立つソースコードやツールが掲載されています。この本はiOSへの攻撃を認識し、理解し、回避するために必要なツールを与えてくれます。

4. 『Hacking Exposed 7』

世界的に有名な「Hacking Exposed」チームによる専門的なアドバイスと防御戦略に従って、システムのセキュリティを強化し、サイバー犯罪者のツールや戦術を打ち負かしましょう。この本では、ハッカーによる不正行為の最新事例を扱い、実地検証済みの解決策を説明しています。インフラストラクチャのハッキングを防ぎ、APT攻撃の被害を最小化し、悪意あるコードを無力化し、Webアプリケーションおよびデータベースアプリケーションを保護し、UNIXネットワークの保護を強化する方法を学びましょう。この本には、まったく新しい視覚的な図と、総合的な「対抗手段マニュアル」が含まれています。

取り扱う内容は、次のとおりです:

– APTやWebベースのメタエクスプロイトのブロック

– UNIXベースのルートアクセスやバッファオーバーフロー攻撃からの防御

– SQLインジェクション/スピアフィッシング/埋め込みコードによる攻撃のブロック

– ルートキット/トロイの木馬/ボット/ワーム/マルウェアの検知と駆除

– スマートカードやハードウェアトークンを使用したリモートアクセスのブロック

– 暗号とゲートウェイの多段構造による802.11 WLANの保護

– VoIP/ソーシャルネットワーク/クラウド/Web 2.0サービスのセキュリティホールの修復

– iPhoneおよびAndroidに対する最新の攻撃手法および保護方法の解説

5. 『Ghost in the Wires』

Kevin Mitnickは歴史上最も巧みに逃げおおせたクラッカーでした。Mitnickは、世界最大手の企業のコンピューターやネットワークにアクセスしました。関係機関がどんなに迅速に動いても彼の方がすばやく、電話交換機やコンピューターシステム、携帯電話ネットワークの間を走り抜けていきました。何年もの間サイバースペースを駆け回り、常に3歩先を行っているように見えることから、Mitnikは「unstoppable」(制止できない存在)であると称されました。しかし彼にとってハッキングは、単なる技術上の業ではなかったのです – それと気付かれないうちに重要な情報を引き出す、狡猾さやいつわりが求められる昔ながらの信用詐欺が、彼のハッキングでした。

不可能なことを成し遂げたいという強い思いを持っていたMitnickは、セキュリティシステムをかいくぐり、Motorola、Sun Microsystems、Pacific Bellなどの大組織を標的にしました。しかしFBIの捜査網が迫り、彼は身を潜めてさらに高度ないたちごっこを続けました。身元を詐称し、場所を移動し、多数のニアミスを重ねて、なんとしても彼を捕えようとしていたFBIとの最終対決に至ります。

『Ghost in the Wires』は陰謀、サスペンス、信じられないような逃亡の経過をスリル満点に描写した実話で、Mitnickの人物像も描き出しています。その創造力、スキル、粘り強さによって当局は、捜査方法を考え直すことを余儀なくされました。人々や企業も影響を受け、重要な機密情報をどのように保護するべきかについてすっかり意識を変えさせられることになりました。

6. 『Hacking and Securing iOS Apps』

あなたがもしアプリ開発者で、堅固な基盤としてObjective-Cを活用しているなら、この本は必読です。あなたの会社のiOSアプリケーションが攻撃に対してぜい弱である可能性が非常に高いのです。悪意のある攻撃者は今、リバースエンジニアリングやトレース、アプリケーション操作などのツール群を、多くのプログラマが気付いていない方法でフル活用しているからです。

このガイドでは、iOSを狙った攻撃のタイプがいくつか紹介されています。またハッカーが使用するツールやテクニックに関する説明もあります。アプリケーション保護のベストプラクティスを学び、敵を知り、彼らのように戦略を練ることの重要性を知りましょう。

– 実際に使われているアプリケーションに存在する小さなぜい弱性を調べ、自分のアプリで同じ問題を発生させない

– 攻撃者がコードインジェクションによってマルウェアをアプリに侵入させる方法を知る

– 攻撃者がiOSのキーチェーンおよびデータ保護のための暗号化を破る方法を知る

– デバッガとカスタムコードインジェクションを使用して、Objective-Cランタイム環境を操作する

– SSLセッションの乗っ取りやトラフィックの盗聴を防ぐ

– 安全にファイルを削除し、アプリを設計して、データ漏えいによる法的な問題の発生を防ぐ

– デバッグの悪用を回避し、ランタイムクラスの整合性を検証し、トレースしにくいコードを書く

7. 『Cryptography Classics Library』

暗号学とはメッセージの秘密性に関する研究であり、コンピューターサイエンス、コンピューターセキュリティおよびネットワークセキュリティなどの分野で使われています。またATMカード、コンピューターのパスワード、電子商取引など、日常生活にも関連しています。Bruce Schneierは暗号学について革新的かつ独創的な著書を刊行し、世界で最も有名なセキュリティ専門家となりました。同氏の画期的な3つの著書は、比類のない価値を持つこのコレクションに含まれています。

– 『Applied Cryptography: Protocols, Algorithms, and Source Code in C』(第2版):百科事典のようなこの資料は、現代暗号学の総合的な知識の集大成です。多数の暗号アルゴリズムを説明したうえで、暗号ソフトウェアへの組み込み方法に関する実際的なアドバイスや、セキュリティ問題の解決方法を解説します。

– 『Secrets and Lies: Digital Security in a Networked World』:物語性のある率直な語り口のこのベストセラーは、コンピューターネットワーク全体のセキュリティを維持する方法を説明しています。Schneierは、暗号学が技術界およびビジネス界でできること、できないことを明確に語っています。

– 『Practical Cryptography』:製品に実際に暗号学を取り入れるための方法を知りたいと思っているエンジニアやシステムエンジニア、または技術のプロフェッショナルにとって、理想的なガイドです。この本は、机上の暗号学と現実世界の暗号学とのギャップを埋める役割を果たします。

8. 『Exploding the Phone』

スマートフォンより前、さらにはインターネットやパーソナルコンピューターが登場する前から、ハイテク好きの人や無分別な若者、ヒッピー、アウトローなど世間からはみ出した一群の人々は、世界最大のネットワーク、つまり電話システムをハッキングする方法を見つけ出していました。Alexander Graham Bellが発明した画期的な「harmonic telegraph」から始まった電話システムは、20世紀半ばまでに大きな成長を遂げ、最先端の交換機や人間オペレーターが織りなす電話網がかつてない規模で大勢の人々をつなげました。しかしそのネットワークには重大な不備があり、人々がそれを知ってしまってからは、物事は以前のようには運びませんでした。

『Exploding the Phone』は、この物語を初めて詳しく語りつくしました。長距離通信と電話の誕生、AT&Tの台頭、すべてを実現した高度な機器の開発、そして 「Ma Bell」(ベル電話会社の愛称)のアキレス腱の発見を、丹念にたどっています。Phil Lapsleyは、電話網を遊び場にしてしまった「電話ハック」アンダーグラウンドと、電話網の欠陥を悪用してFBIの捜査を逃れようとするならず者たち、カウンターカルチャーにおける電話ハックの急増、ハッカーと電話会社、FBIの間で繰り広げられた戦いを、巧みに織り交ぜて語っています。

9. 『21st Century Chinese Cyberwarware』

『21st Century Chinese Cyberwarfare』は、ビジネス、文化、歴史、言語、そして著者の個人的体験を組み合わせて、十分な知識のない読者に対して中国というものを説明しています。この本は、中国の人々が自らの独特な文化、言語、中国共産主義という政治的意志を用いて、どのように文化的遺産を守ろうとしてきたかについて認知を高めることを目指しています。これは、中国が覇権主義的な国家利益を追求し、政治的、軍事的、そして経済的な意志を他の国家に知らしめるためにどのようにサイバー戦争の理論を利用してきたかについて、目立った情報を集めた最初の本です。中国のサイバー戦争の脅威を無視することはもはやできません。その脅威は明確に存在しており、知識の有無に関わらず危険性は同様です。そしてその脅威は経済的、社会的、文化的に変化し続け、標的とされた国家に損害を与えることでしょう。

10. 『Think Like a Programmer (Creative Problem Solving)』

プログラミングで本当に大変なのは、言語の構文を覚えることではありません。創造的な力で問題を解決することを学び、すごいことをやってのけるのが大変なのです。このユニークな本の著者であるV. Anton Spraulは、プログラマーが問題を解決する方法を解説し、他の入門書で見過ごされがちな点、つまり「プログラマー的な思考の方法」について教えてくれます。各章ではクラス、ポインタ、再帰などのプログラミングの概念について1つずつ説明しています。また、自由回答形式の問題を通じて、知識の応用を試すことができます。

RSA 2013

RSA 2013

ヒント

ヒント