新たなマルウェア攻撃が発生すると、攻撃に関する分析レポートが各所より公開されます。こうしたレポートから、マルウェアの出所や侵入方法、マルウェア開発者の狙いなど、多くの情報を得ることができます。もちろん、企業のセキュリティ担当としては、セキュリティシステムの定義データベースのアップデートにも直ちに着手して脅威のブロックにあたります。しかし、すでに攻撃を受けている場合、特にそれが多段階にわたるAPTの場合は、この段階で手を打っても手遅れです。

不審なファイルを入手したとき、誰かが調査してくれるまで待つのではなく、企業セキュリティ担当者自身が直ちにマルウェアの調査を開始したならば、状況は変わってきます。自組織に大きな損害が及ぶ前に、脅威へすみやかに対応し、対抗策を講じることが可能となります。

この記事では、Kaspersky LabのThreat Intelligence Portal(脅威インテリジェンスポータル)を使って迅速に調査を行う方法を説明します。例として、疑わしいファイル検体が手元にあると仮定しましょう。

※Kaspersky Threat Intelligence Portalの詳細については、こちらのページをご覧ください。本ポータルのお試しをご希望の場合は、こちらのページよりお問い合わせください。

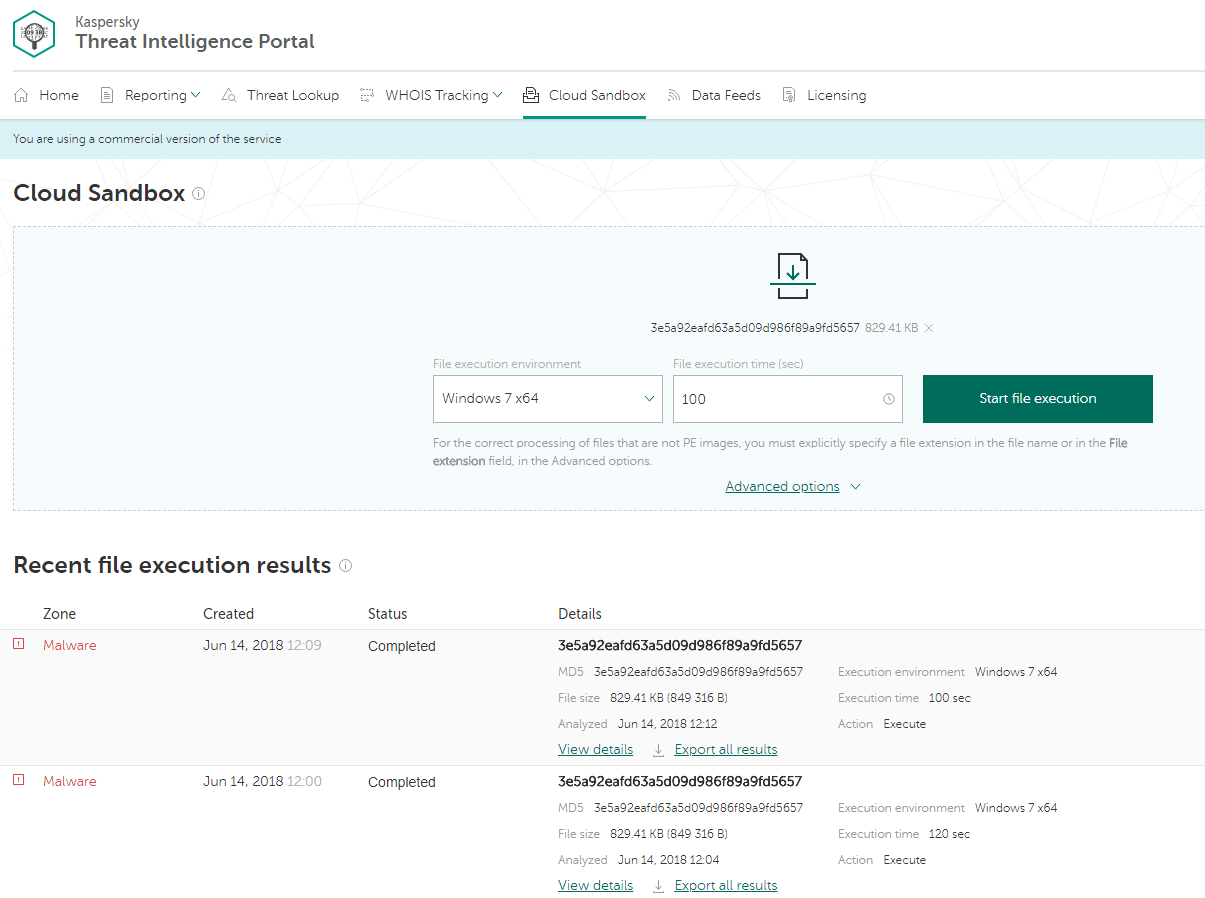

上記は、Threat Intelligence Portalのスタートページのスクリーンショットです。ページ上部には複数のタブがあります。今回の例では実際の証拠(疑わしい検体)が手元にあるので、[Cloud Sandbox(クラウドサンドボックス)]タブに進みましょう。サンドボックスは、フル機能版のOSが動作する仮想マシン(VM)を使って疑わしいオブジェクトを実行し、そのふるまいを分析することで悪意ある活動を検知します。VMは実際のビジネスインフラとは分離されているので、疑わしいオブジェクトを実行しても実質的な被害はありません。調べたいファイル(検体)をアップロードし、[File execution environment(ファイルの実行環境)]と[File execution time(ファイルの実行時間)]を選択し、実行を開始します。この例では、実行環境にWindows 7、実行時間には100秒間を指定しています。

静的分析を回避する機能を持つマルウェアの場合、セキュリティ製品が検知できず見逃してしまう可能性があります。このファイルは「悪性」であると突き止めた場合でも、ほとんどのセキュリティ製品は、どの程度悪性か、実際には何が起きているのかを説明しません。私たちが必要とするのはもっと詳しい情報です。こういったタイプのマルウェアには、サンドボックスが効果的です。では、ファイルの実行後にクラウドサンドボックスで何が起きたか見てみましょう。

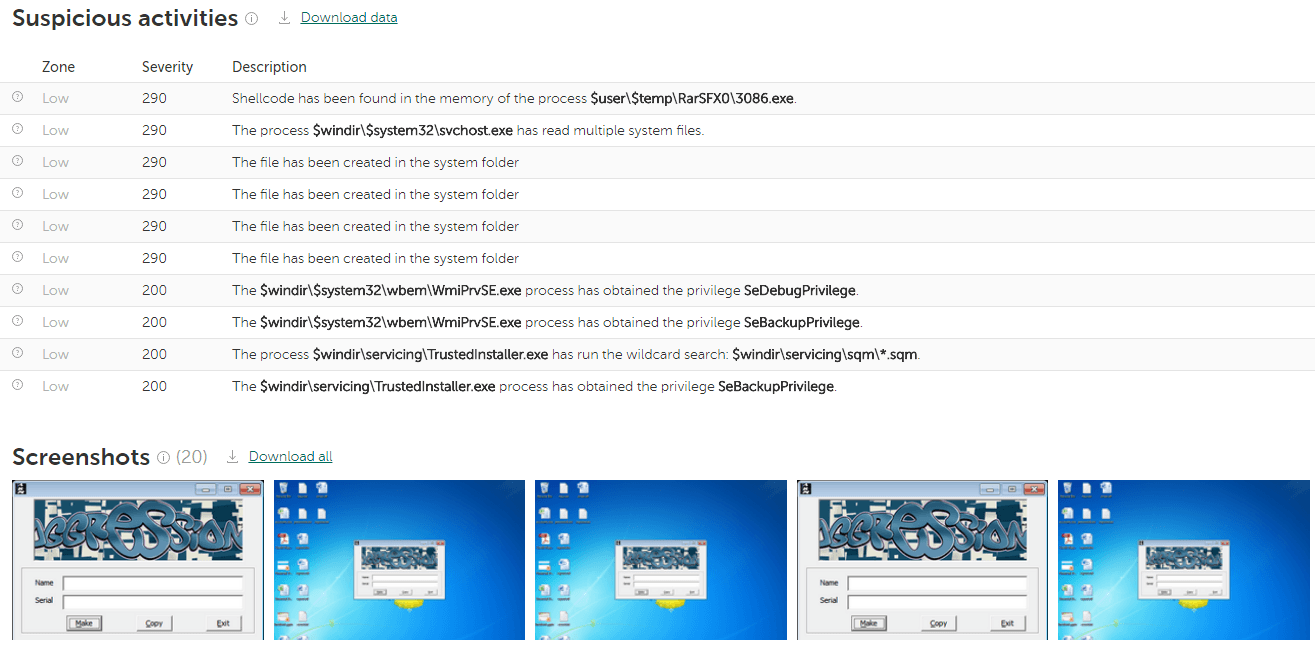

オブジェクトを実行したサンドボックスはさまざまな痕跡(アーティファクト)を集め、分析し、判定を下します。その結果を表示したものが、上の[Summary(サマリー)]画面です。Detects(検知)(6)、Suspicious activities(疑わしい活動)(12)、Extracted files(抽出されたファイル)(17)、Network activities(ネットワーク活動)(0)と表示されています。これは単なる「悪性ファイル」であるというよりも「さまざまな悪質な動きをするもの」であり、こうした動作もすべてここにリストアップされています。

[Results(結果)]タブには、実行中に撮影されたスクリーンショットが表示されます。マルウェアは、自動分析を回避するために、ユーザー操作(パスワードの入力、文書のスクロール、マウスの移動など)を待つ場合があります。当社のクラウドサンドボックスはさまざまな検知回避技術を心得ていて、人間の操作をシミュレーションするテクノロジーを使って対抗します。こうしたスクリーンショットを見れば、この「試験管」の中で何が起きているかを人間の観点から確認することができます。

では、[Extracted files(抽出されたファイル)]タブに切り替えて、どのようなオブジェクトがダウンロード、抽出、またはドロップされたかを確認しましょう。今回の例では、悪意あるファイルがドロップされています。

従来のサンドボックスであれば、ファイルを実行し、悪意ある活動のリストを作成するところまでで終わりです。しかし、当社のThreat Intelligence Portalの場合はさらに踏み込んで、セキュリティ侵害の痕跡に関する詳細な情報と、情報の関係性を明らかにすることができます。これを可能とするのがThreat Lookup(脅威情報ルックアップ)です。

脅威情報ルックアップは、当社のセキュリティ情報検索エンジンです。ここには、ファイルのハッシュ、統計データ、ふるまいデータ、WHOISデータ、DNSデータ、URL、IPアドレスなど、過去20年間にわたってKaspersky Labが収集し分類してきた約5ペタバイトの脅威情報が格納されています。

サンドボックスで検体を実行した結果得られた情報は、そのまま脅威情報ルックアップで検索できます。検索するには、調べたい項目をクリックします(この例ではMD5をクリックしています)。

[Threat Lookup(脅威情報ルックアップ)]タブに画面が遷移し、このMD5を持つマルウェアに関する詳細が表示されました。脅威情報ルックアップの検索結果をスクロールして、このマルウェアがアクセスしたURLを見てみましょう。

「Dangerous(危険)」とマークされているURLがあります。この悪意あるURLの詳細情報を、脅威情報ルックアップでさらに検索してみましょう。

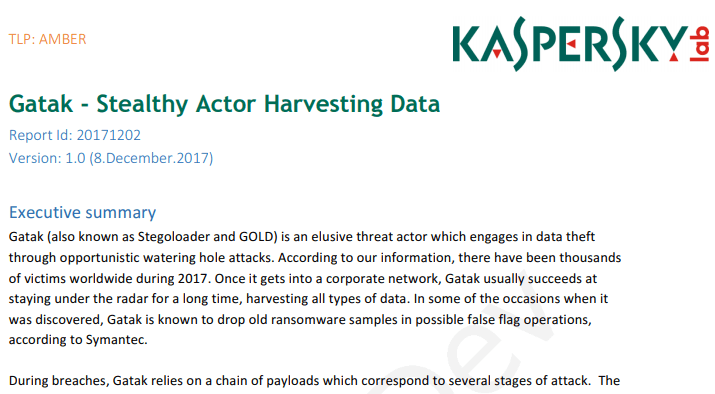

この悪意あるURLは、APT攻撃に関連のあることが判明しました。このポータルからは、APTに関するレポートをダウンロードできます。レポートはPDF形式で、エグゼクティブサマリ、詳細な技術的情報、関連する脅威の痕跡のリストが記載されています。このレポートを参照して、自社内で似たようなことが起きていないかどうかチェックすることができます。

次なるステップ

当然ながら、これで終わりではありません。実際のインシデントでは、さらに詳しい分析を必要とします。しかし、ここまでだけでも、脅威の分析にあたる際にはどのように脅威インテリジェンスのワークフローの構築に着手すればよいか、いかにして複雑な調査を効果的に実施できるか、お分かりいただけると思います。当社はただ、調査に必要なツールのいくつかを1カ所にまとめただけなのです。

Cloud Sandbox(クラウドサンドボックス)、Threat Lookup(脅威情報ルックアップ)、Reporting(APTレポート)、Data Feeds(脅威データフィード)。このツールセットに、ほかにどんなツールを追加できるでしょうか?当社では、総合的なツールセットは以下を備えているべきだと考えています。

- URL用のサンドボックス

- 脅威の要因の相関を調査するために利用可能な、可視化されたグラフ

- マルウェアのバイナリの類似性を確認する機能

- OSINTおよび一般的なソーシャルメディアソースを検索する機能

- 目的に合わせた脅威インテリジェンスレポートを作成する機能

- 顧客が提供する検体に対する詳細なマルウェア分析も含めた、エキスパートサービス

当社は現在、このプラットフォーム向けに上記機能を開発中です。

当社の脅威インテリジェンスに関する専門知識は、専門家のコミュニティでも高く評価されています。『The Forrester New Wave: External Threat Intelligence Services, Q3 2018』レポート(英語)では、Kaspersky Labが脅威インテリジェンスにおける「強力なパフォーマー」に選定されています。

脅威インテリジェンス

脅威インテリジェンス