量子コンピューターは間もなく現実のものとなり、世界をすっかり変えてしまうと言われています。この言葉は、物理や医学の分野での革命を意味することが多いのですが、情報セキュリティの分野ではどんなパラダイムシフトが起きるのかについては、まだ不透明です。

量子コンピューターをめぐる議論(とりわけ、暗号をすばやく解読できる能力について)は、数十年前からずっと続いています。量子コンピューターのアイデアは科学者が抱く空想の概念に過ぎず、現実的な技術として形あるものに具現化されていませんでした。

しかしここにきて転換期が訪れました。8月に米国家安全保障局(NSA)が業界を対象としたセキュリティ推奨事項の新版を発行したのです(英語記事)。NSAは大規模な監視網を張り巡らせていることで悪評を買っていますが、皮肉なことに、この件ではまったく逆の役回りを演じています。

NSAの任務は、国家の最重要機密を守ること、そして効率的な暗号化方式などの情報保護手段を国家機関や民間ユーザーに推奨することです。量子コンピューターをめぐる議論が活発になるきっかけとなったのは、NSAがSUITE Bと呼ばれる推奨暗号規格の変更を決定したことでした。

NSAはこの決定の根拠として、最新の物理学研究や技術の進歩が予想よりも遥かに速いペースで進んでいることを挙げています。実用的な量子コンピューターが近いうちに実現する可能性があり、そうなると暗号化、デジタル署名、鍵交換を基盤とする既存システムの強度が下がり、既存システムが新世代の攻撃に対して脆弱になると述べています。

量子コンピューターは一部で実用化が進んでいます。これはセキュリティ問題への新たな解となるのでしょうか?http://t.co/g3guRk5mFv

— カスペルスキー 公式 (@kaspersky_japan) October 11, 2013

要するに、NSAはそれまで推奨していた暗号や暗号アルゴリズムを撤回したものの新しい推奨事項は提示せず、利用者は次の推奨事項が発表されるまでしばらくの間、宙ぶらりんの状態に置かれることになりました。推奨事項の最新版が出るのはだいぶ先になりそうですから、この待ち時間を利用して、量子革命の今後の展開や結果の可能性について考えてみることにしましょう。

原理

Webサイトの証明書、ソフトウェアのデジタル署名、オンラインバンキングツールの暗号化通信、インスタントメッセンジャー、一般的に流通しているアプリはどれも、比較的単純な数学的手法を基盤としています。

こうした用途はいずれも、非対称鍵に基づく暗号原理を利用しています。つまり、暗号化と復号のプロセスが「数学的に」結び付けられた鍵のペアによって行われます。一般に公開されている暗号鍵と、所有者(銀行、アプリ開発者など)のみが知ることのできる復号鍵のペアです。

この数学的手法は、公開鍵は皆に知られていても、秘密鍵は常識的な時間内では演算不可能という前提に立っています。ここが、来る量子コンピューターで深刻な問題となるポイントです。秘密鍵は基本的に非常に長い数字の羅列ですが、これを従来の平均的なコンピューターで計算しようとすると数千年かかるところ、量子コンピューターならこのような負荷の高い演算も数分で処理できてしまいます。

これは私たちにとって現実的な脅威となるでしょうか?これまでの常識が大きく変わる可能性大です。オンライン通信はどれもプライバシーが失われるでしょう。そして、オンライン上での本人確認に適した手段がなくなるため、悪意ある者が大手銀行や守りの堅いAppleにまで簡単になりすますことができます。悲観的な人は「世界の終わりはもうすぐだ」と言うことでしょう。ですが、断固たる楽観主義者の筆者ならこう答えます。「そんな脅威は表面的なものだ。現実の脅威はこの程度ではないはずだ!」

キャメロン英首相が暗号化通信の規制について言及したことが、論議を呼んでいます。規制か、プライバシーの自由か? http://t.co/Wy4B3BheV7 pic.twitter.com/yuCuIy3aKr

— カスペルスキー 公式 (@kaspersky_japan) January 20, 2015

研究の進展

先に述べたようなことが起こるかも…と心配だった人でも、最近まではぐっすり眠ることができました。量子コンピューターの研究者は2つの根本的な問題に直面していたからです。1つは、量子システムの状態(つまり数学の問題の解)の演算が難しいこと。

もう1つは、いわゆる「キュービット」(「量子ビット」)は非常に不安定であり、安定状態を保つのが難しいこと。キュービットの数が多くなるほどシステムは不安定になるのです。既存の量子コンピューターは2個から4個のキュービットを使用していますが、今どきの暗号システムを破るには数百、あるいは数千ものキュービットが必要です。

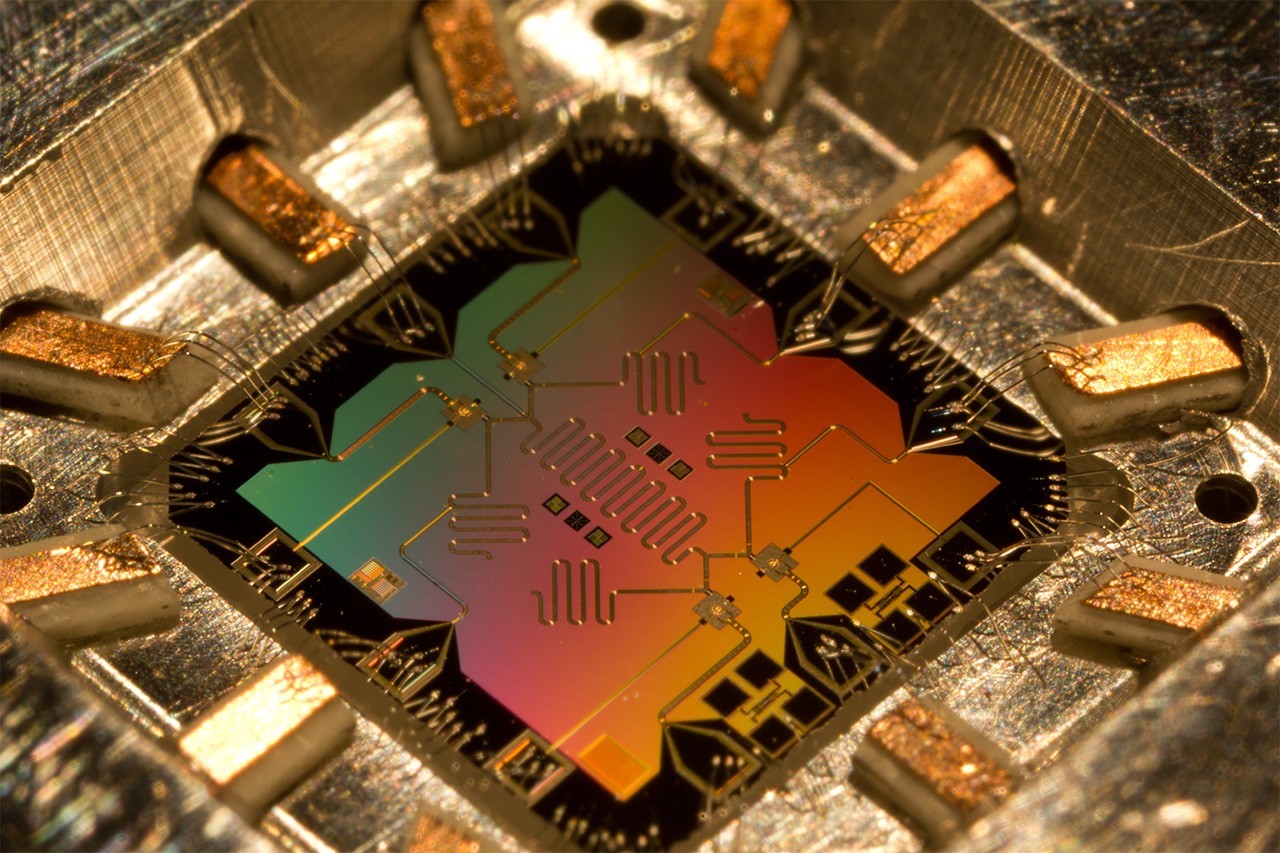

4個のキュービットチップ。写真提供:Eric Lucero、カリフォルニア大学サンタバーバラ校マルティニスグループ

数年前は、(暗号化アルゴリズムに現実の脅威をもたらすような)実用的な量子コンピューターの実現には、さらに20~40年かかるという認識が一般的でした。ところが進化のスピードが予想外に上がりました。最近になって、オーストラリアのニューサウスウェールズ大学の研究者によるプロジェクトが話題になりました。量子論理ゲートを作ることに成功したのです(英語記事)。

同グループが提案する解決策は、通常のシリコンチップの改良版を用いたアプローチという点で画期的でした。この方法なら、将来的に量子コンピューターは比較的低コストで拡張性に優れ、普通のPCとの下位互換性を備えたものになります。唯一の弱点は、かなり低温の動作環境を必要とすることですが、研究者はそれほど苦労しなくてもキュービットの数を数百、さらには数千にまで増やせると楽観的に考えています。

何もかもうまくいけば、少数のキュービットを使った最初の量産型量子コンピューターがわずか5年のうちに登場すると予想されます。現在の暗号化手法に対する脅威になるまでには、さらに10年必要でしょう。慎重な見方をする人は、あくまでも数十年という従来の予測にこだわっています。

現実的な見方をすれば、量子アルゴリズムはまだ先行き不透明な分野であり、徹底した研究と分析が必要です。つまり、現時点で量子コンピューターが暗号を破ることはあり得ないと言えるかもしれません。この見方が間違いだとわかるまでには、時が経つのを待つしかありませんが、もし、先の「楽観的」な見方が正しいとすれば、今すぐ備えが必要です。

「備える」のは、簡単であると同時に難しくもあります。量子コンピューター時代を迎えるために必要な備えは、現在の暗号化プロトコルから量子コンピューター対応アルゴリズム(量子コンピューターで破られないアルゴリズム)に移行することです。幸いにも、こうしたアルゴリズムは現実に存在します。

ただし、過去2年間の経験から学んだことを考慮する必要があります。つまり、時代遅れで欠陥のある暗号化システムは、HeartbleedやPOODLE(英語記事)の攻撃を非常に受けやすいにもかかわらず、いまだに大企業でも使用されているという事実です。適切なセキュリティ製品でも短期間で大規模に展開することはできません。だからこそ「量子コンピューター対応」の暗号化について、今から考えておかなければなりません。

「高品質の暗号の採用や適切な実装が遅々として進まない現状に照らせば、大きな規模で暗号化の失敗を相殺すべくスムーズな移行が実施されるとは考えられません」と、Kaspersky Labグローバル調査分析チーム(GReAT)のリサーチャーであるホアン・アンドレス・ゲレーロ-サーデ(Juan Andrés Guerrero-Saade)はKaspersky Lab 2016年サイバーセキュリティ予測の中で述べています。

幸い、NISTなどの業界団体が問題を深刻に受け止め、すでに標準化の作業に取り掛かっています。まさに今、RSAやECDH(量子コンピューター時代になると信頼性が低下する恐れがある)に代わる新世代アルゴリズムを実現可能かどうか、専門家の間で議論が進められているところです。

【カスペルスキー 2016年予測】APT:執拗さが低下する一方、メモリ常駐型(ファイルレス)マルウェアに軸足が移る #KL2016Prediction https://t.co/8DLZ8pIs4s pic.twitter.com/Hhxt6sSONe

— カスペルスキー 公式 (@kaspersky_japan) December 10, 2015

実際のガイドライン

では、不安を抱く一般ユーザーは、量子が暗号を脅かす日が来るのを待つ間、どのように身を処すべきでしょうか?まず、「現実の」脅威と、攻撃される可能性があるデータの価値をじっくり評価する必要があります。

オンラインバンキングやアプリのデジタル証明書には期限があるので、現在の証明書は量子コンピューターが実用化される頃には無効になっているでしょう。そして将来の証明書は、量子コンピューターを使った手法でも暗号を解読されないアルゴリズムで署名されると期待できます。

脅威に監視の目を光らせる企業(Kaspersky Labもその1社です)はおそらく、何らかの「量子コンピューター対応」レベルのWebサイトセキュリティチェック機能を実装するでしょう。たとえば、古い暗号化アルゴリズムを使ったWebページの場合、ブラウザーのアドレスバーに赤いマークを表示する、といった機能です。

同じやり方で、アプリのデジタル証明書やメッセンジャー同士のやりとりの暗号化にも対応できます。量子コンピューターが日常の現実になる頃には、十分な保護体制が整っていることでしょう。

それでは何が脅威だというのでしょうか?実は、現在NSAのような組織が、暗号化された通信内容をとてつもなく大量に収集できることこそ脅威なのです。今のところ、何の役にも立たない大量の情報がデータセンターに保管されているだけですが、やがて次世代の量子技術が暗号の解読に成功する可能性があります。

#量子 コンピューターで世界はどうなる?現在の私たちへの影響は? #暗号化 #セキュリティ

Tweet

突き詰めれば、1つのことに行き着きます。自分の通信内容は犯罪者にとってどれだけの価値があるのか、保管して解読する価値のあるものなのか、10年後、20年後にも同程度の価値があるのか、ということです。一部のユーザー層にとって、答えは「YES」になることでしょう。極秘情報にアクセスする請負業者、秘密の情報提供元と協力関係にある記者、医者、弁護士、政府の抑圧と戦う市民活動家といったユーザーです。

こうした高リスク層に属するユーザーは、自分がどの程度の危険を冒しているのか評価し、量子コンピューターへの対抗策を講じて、すぐにでも機密データを保護すべきです。間近に迫る厄介な事態から逃れるために。

ここで、役に立ちそうな対策をいくつか紹介しましょう。

- 非対称鍵は使わないようにする:Kaspersky Labのエキスパートであるヴィクトール・アリューシン(Victor Alyushin)は、こう述べています。「量子アルゴリズムは、現在の非対称暗号技術の基盤となっているNP完全問題を解くことができます。ですから、楕円曲線暗号、RSA、エルガマル署名、エルガマル暗号、ディフィーヘルマンアルゴリズムを破ることができます」。この問題の対策としては、別の鍵交換プロトコルを使うか、物理的に鍵を交換できるようにすることです。たとえば、モバイルメッセンジャーThreemaでは、対話者同士が端末でQRコードを交換することを前提とし、以降の通信が不正アクセスされにくくしています。

- グレードの高い暗号技術を使用する: 量産型量子コンピューターが登場するのは10年後だとしても、ハッカーはそれまで遊んでいるわけではなく、高度で新しい暗号解読攻撃手法をせっせと編み出すことでしょう。ですから機密文書にRSA-8192やP-256の暗号鍵を使用するのには、十分な根拠があります。

- より強力な対称暗号アルゴリズムを利用する: 「量子コンピューターは効率的にパスワードを突き止め、対称暗号鍵を割り出すことができます。たとえば、量子コンピューターでは、普通のコンピューターがNバイトの長さの鍵を割り出すのと同じ時間で2Nバイトの長さの鍵を割り出すことができます。ですから、暗号の強度を同程度に保つには対称鍵の長さを倍にするのが理に適っています」(アリューシン談)。そして、AESに対する実際の攻撃が増え、高度化していることを考慮する必要があります。現時点ではまだ成功しない例の方が多く、量子コンピューターの脅威を考慮に入れないとしても、256ビット暗号に移行するに越したことはありません。

- 実験的な「量子コンピューター対応」ソリューションに触れてみる: 実用性や利便性にはばらつきがあり、中には暗号の強度が怪しいものもあります。とはいえ、新しいものをいち早く試したい方は、有望な「量子コンピューター対応」システムである格子暗号をベースとする既存ツールの評価(英語)をご覧ください。

おわりに

量子コンピューターはインターネットセキュリティにとって大きな転換点になり、場合によっては深刻なセキュリティ侵害につながる可能性がありますが、いずれにしても何年か後には現実になることを覚悟しなければなりません。

といっても、これまでのセキュリティ侵害やハッキングの大半は、実装の不備、ソフトウェアの脆弱性、弱いパスワード、セキュリティ対策における意識の低さといった、ありきたりの原因が引き金になっています。

今日は「Data Privacy Day」。データ流出は、データを流出された個人だけでなく、流出させた企業にもダメージを与えます。2014年の事例を元に見ていきます。 http://t.co/ZG1eGWGdNU pic.twitter.com/0LB6Im5FmF

— カスペルスキー 公式 (@kaspersky_japan) January 28, 2015

ですから、量子コンピューターの登場を前にデータのセキュリティに不安を抱いている人がまず集中すべきは、重要な情報の保管に適した手段を選ぶこと、通信チャネルのセキュリティを確保すること、堅牢な暗号技術と信頼できる防御エージェントを使用することです。量子コンピューターが日常の現実となる前にこうした対策を講じ、機密情報の保護にお役立てください。

量子コンピューター

量子コンピューター

ヒント

ヒント