Kaspersky Labは、APTをリアルタイムでモニタリングする最新のビジュアルツール『Targeted Cyberattacks Logbook』を発表しました。

これまでに観測されたAPT(Advanced Persistent Threat)攻撃のメジャーどころの概要を、一目で把握できるサイトがオープンしました。#APTmap http://t.co/YRGiwMMEkM pic.twitter.com/PaTAMnZko7

— Kaspersky Labs Japan (@kaspersky_japan) February 10, 2015

見た目にも印象的な作りになっていますが、それだけでなく、これまでに観測されたAPT(Advanced Persistent Threat)に関する詳細な調査データを一目で把握できます。さっそく、機能と使い方をご紹介しましょう。

@Kaspersky の新しいビジュアルツール、 #APTmap

Tweet

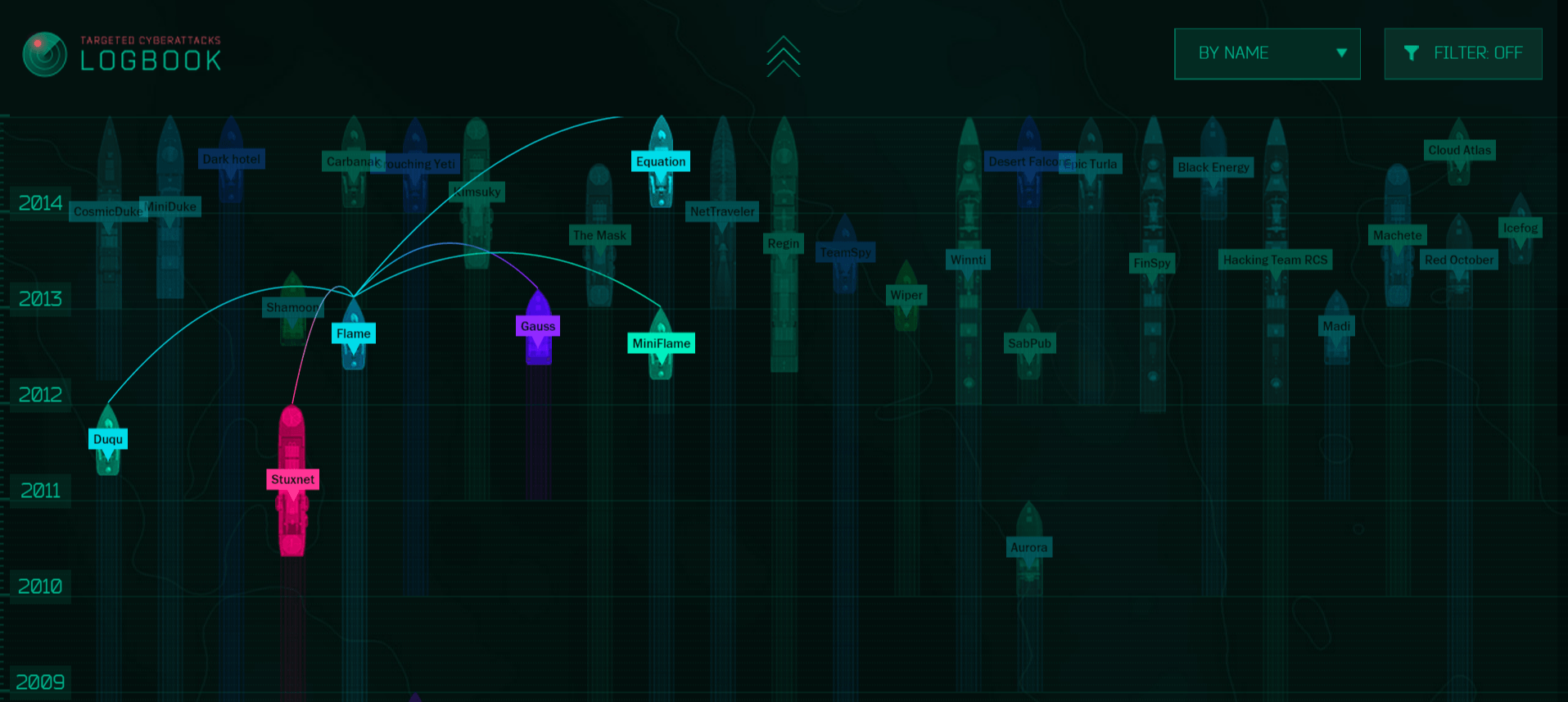

最初の画面を下にスクロールすると、軍艦を模して描かれたAPTが時系列に並んだ画面が現れます。船尾の航跡の長さは、活動を始めてから検知されるまでの期間を表します。船体の長さは、検知されて以降の活動期間を表し、船首の位置によって現在も活動しているかどうかがわかります。2014年以降の位置に船首があるAPTは現在も活動中ですが、そうでないAPTは活動していません。残念ながら、現在も活動を続けるAPTは多く、最近公表されたReginやEquationもその一部です。Reginが検知されたのは2012年ですが、2003年から活動していたとみられています。

では、マウスのカーソルを「軍艦」の上に置いてみましょう。たとえば、小さなモーターボートとして描かれたFlameにカーソルを合わせると、他のAPT(Gauss、Duqu、MiniFlame、Stuxnet、Equation)との間を結ぶ線が現れます。Stuxnetは潜水艦そっくりに描かれています。

コーディングのミスがなければStuxnetが見つかることはなく、APTの歴史は少し違ったものになっていたことでしょう – Stuxnetより前に少なくともAgent.btzとAuroraの存在が知られてはいましたが。なおAgent.btzは、大規模で悪質なサイバー活動Epic Turlaと関わりがあります。Epic Turlaは新たにデータを入手するたびに、規模を拡大し、悪質さを増しています。

Epic Turlaをクリックすると、この攻撃のステータス、種類、検知された年、活動期間、標的数、標的プラットフォーム、最も影響を受けた国を示す地図が表示されます。

その下には、この脅威の補足情報が表示されます。拡散方法、目的、目立った特徴、確認された標的のほか、攻撃元の属性の手がかりになりそうな痕跡が記載されています。

さらにその下にあるリンクからは、その脅威に関する詳細な調査結果が掲載されたSecurelistのページにアクセスできます。

メイン画面に戻りましょう。ここで「フィルター」機能を使うと、数々の特徴からAPTを絞り込むことができます。たとえば、iOSを標的とするAPTを探すとしましょう(ちょっと特殊なケースかもしれませんが)。フィルター項目に属性を設定すると、「駆逐艦」2隻と「ミサイル艇」1隻が表示されます。

FinSpy、Hacking Team RCS、そして新たに検知されたCloud Atlas(悪名高きAPT、RedOctoberの後継)です。この3隻はいずれも、iOSデバイスを主な標的としています。Hacking Team RCSは、2008年から活動していたとみられます。

「APT」とは、2006年に作られた造語です。この言葉の意味を詳しく明確に定義する試みは何度かありましたが、いまだに定義が曖昧なままです。大きな原因は、Advanced Persistent Threat(高度で執拗な脅威)という言葉が、攻撃の主体(ハッキンググループ、非友好的なサイバー武力集団など)を指すことを目的としていたためです。現在は、正しいかどうかはともかく、APT集団が使用するマルウェアや、APT集団の攻撃活動を指す言葉として使われるようになっています。

APTが何であるかについては、以前のブログ記事(1、2)をご覧ください。

大きな脅威として知られる「APT攻撃」とは、一体なんなのか。企業だけが対象なのか。どんな対策ができるのか。3人のエキスパートに聞きました。 http://t.co/GN7UDBr2Lf

— Kaspersky Labs Japan (@kaspersky_japan) November 21, 2013

一言でいうと、APTは、技術力と目的意識と十分な資金を持ち、組織化されたサイバー攻撃者による脅威です。「Advanced」(高度)とは、攻撃者が侵入、情報収集、データ窃取などのあらゆる手法を自在に使いこなせるということです。APTごとに独自の手法が用いられるのが普通ですが、APT間で部分的に「コードが流用」されることも珍しくありません。

「Persistent」(執拗な)は、攻撃者が特定のタスクを優先することから来ています。たとえば、特定の団体の特定のデータを盗み出すなどです。一般的な犯罪者のように行き当たりばったりで情報を探すことはしません。また、攻撃は一度限りではありません。Logbookを見てもお分かりのとおり、何年にもわたり継続することがほとんどです。攻撃者は、気付かれないようにひそかに行動するのを好み、検知されることなくできる限り長期にわたって標的のインフラへアクセスし続けようとします。

Kaspersky Labのエキスパートは、近い将来、APTの手法を採用するサイバー犯罪者が増えると見ています。侵入先のインフラに潜伏し続ければ、一度限りの攻撃よりも多くの利益を得られるからです。

ビジュアルツール

ビジュアルツール

ヒント

ヒント