APT集団「Turla」(別名Snake、Uroboros)は、世界有数の高度なサイバースパイ集団です。8年以上活動を続けていますが、当社が2014年にEpic Turlaに関する調査結果を発表するまで、活動の実態はよく知られていませんでした。

同調査で触れられている事実のひとつは、ロシア語話者がTurlaに関係しているとみられる言語面の痕跡です。具体的には、一般にキリル文字を表示するためのコードページ1251や、ロシア語で「ブートローダー」を意味する「Zagruzchik」という言葉が使われています。

Turlaが特に危険で捕えにくいのは、複雑なツールを使用しているためだけでなく、攻撃の最終段階で衛星を利用する巧妙な指令メカニズムを使っているためでもあります。

Kaspersky Labの調査研究機関GReAT(グレート)は、大規模なサイバースパイ活動「Epic Turla」の分析結果を発表しました。MiniDukeとの関連性も指摘されています。#セキュリティ http://t.co/wemYTPatzC

— カスペルスキー 公式 (@kaspersky_japan) August 16, 2014

指令サーバーは、高度なサイバー攻撃の拠点となるものですが、悪意あるインフラ内の最弱リンクでもあります。また、指令サーバーに狙いを定めて捜査を進めるのがデジタル犯罪調査官や警察機関の定石です。

指令サーバーに焦点を絞るのには、もっともな理由が2つあります。第1に、指令サーバーはサイバースパイ活動のすべてを制御していること。指令サーバーをシャットダウンできれば、サイバースパイ活動を阻止、うまく行けば壊滅させることができるかもしれません。第2に、指令サーバーから攻撃者の地理的な居場所を突き止められる可能性があることです。

ですから、攻撃集団は常に指令サーバーをできるだけ見つかりにくいところに隠そうとします。Turlaは、非常に効果的な方法を編み出しました。サーバーのIPを空中に隠すというやり方です。

Kaspersky Labの調査研究機関GReAT(グレート)は、大規模なサイバースパイ活動「Epic Turla」の分析結果を発表しました。MiniDukeとの関連性も指摘されています。#セキュリティ http://t.co/wemYTPatzC

— カスペルスキー 公式 (@kaspersky_japan) August 16, 2014

衛星インターネット接続の世界では、低料金の「下りのみ」接続が広く普及しています。この場合、PCから送信される上りのデータは従来の接続回線(有線または携帯電話網)を介して伝送されますが、下りのトラフィックはすべて衛星を介して受信されます。

ところが、この技術には変わった特性があります。衛星からPCへ伝送される下りトラフィックは、一切暗号化されません。早い話、誰でもトラフィックを傍受できます。Turlaはこの欠点を、斬新かつ興味深い形で利用しています。C&Cトラフィックの隠し場所として使っているのです。

ロシア語話者によるサイバースパイ集団、衛星を悪用: #Turla

Tweet

具体的な手順は以下のとおりです。

- 衛星からの下りトラフィックをチェックし、オンライン状態にある正規の衛星インターネット利用者の有効なIPアドレスを特定します。

- 現在有効なIPアドレスの中から、指令サーバーの隠れ蓑として使用するIPアドレスを、正規利用者に知られないように選びます。

- Turlaに感染したマシンは、手順2で選ばれたIPアドレスへデータを送信するようにとの指令を受け取ります。送信されたデータは従来の回線を通じて衛星に到達し、その後、衛星からそのIPアドレスを持つ利用者に送られます。

- データは通常閉じているポートに宛てて送られるため、正規利用者のマシンでは受け取りませんが、当該ポートを開けて待ち構える攻撃者は、このデータを衛星下り接続から取り出します。

衛星下り接続のカバー領域は広いため、攻撃者の地理的な拠点を正確に割り出すことはできません。この追跡劇をいっそう難しくしているのは、主に中東やアフリカの国々(コンゴ、レバノン、リビア、ニジェール、ナイジェリア、ソマリア、UAEなど)にある衛星インターネットプロバイダーが利用されている事実です。

こうした国々の衛星事業者が使用する衛星電波は通常、欧州や北米の地域をカバーしていないため、大半のセキュリティリサーチャーにとって攻撃の調査が非常に難しいものとなっています。

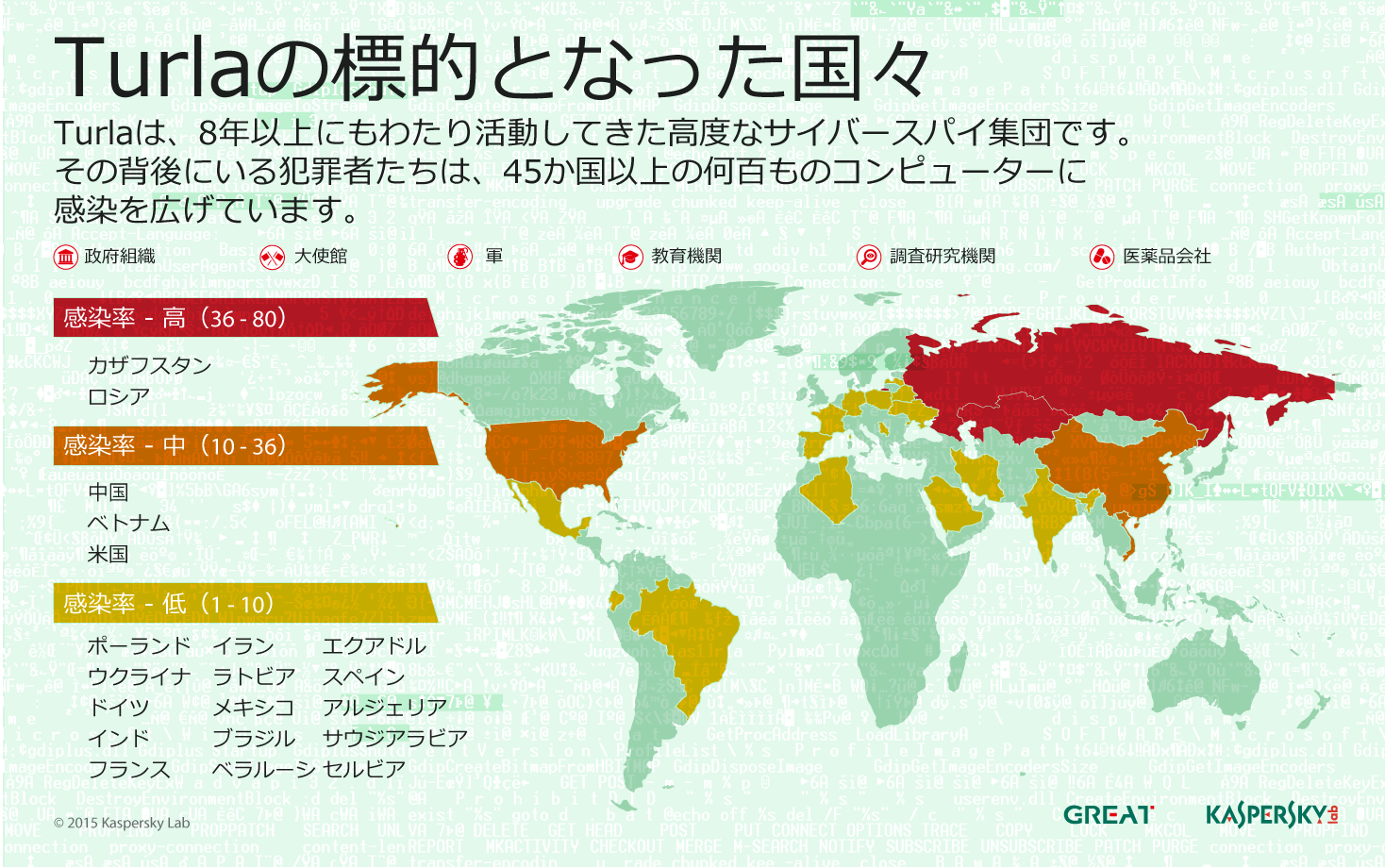

Turlaの攻撃者は、これまでにカザフスタン、ロシア、中国、ベトナム、米国など45か国以上で数百台のコンピューターを感染させています。Turlaが関心を持っている組織は、政府機関や大使館、軍事、教育、研究、製薬業界の企業などです。

以上、残念なニュースをお伝えしましたが、当社製品をご利用の方にとっては嬉しいニュースもあります。カスペルスキー製品は、Turlaが使用するマルウェアを検知、ブロックします。

APT

APT

ヒント

ヒント