日本年金機構がサイバー攻撃を受けて情報が流出した事件は、2015年上期の大きな話題となりました。サイバー攻撃による情報流出が起きると、被害に遭った組織の体制や姿勢が問われる傾向にありますが、こうしたサイバー攻撃が日本社会に対してどのような意味を持つのか、という議論は少数でした。いま、日本は現在進行形でサイバー攻撃にさらされています。Kaspersky Labでは、日本を狙ったサイバー攻撃「Blue Termite」(以下、ブルーターマイト)の活動を昨年10月に確認して以来、調査を続けてきました。

ブルーターマイトとは

日本国内の組織を主な標的として活動するAPTです。APTとはAdvanced Persistent Threatの略称であり、直訳すると「高度で執拗な攻撃」です。その名称から推察されるとおり、高度な攻撃手法を駆使し、特定の標的に対して成功するまで執拗に攻撃を重ねます。APTについてはこちらの記事をご覧ください。

Kaspersky LabのAPT攻撃モニタリングツール(https://t.co/lzjxBoiHD0 )の見方や内容をご説明。APTが狙う国は?まだ活動中のAPTは? #APTmap http://t.co/gfSFHDL9gB pic.twitter.com/23Qc12QSpF

— カスペルスキー 公式 (@kaspersky_japan) March 13, 2015

他のAPTとは何が違うのか

まず異なるのは、日本国内の組織に標的を絞っている点です。これまでも、Darkhotel(ダークホテル)やIcefog(アイスフォグ)などのAPTによって日本が標的の一部となったことはありますが、狙い撃ちされたケースはこれまでに観測されていません。もうひとつの相違点は、攻撃者が被害者の端末に指令を出したり窃取した情報を保管したりするC&Cサーバー(指令サーバー)のほとんどが日本国内にあることです。これまでは指令サーバーが海外に設置されている場合がほとんどでした。

日本国内の組織を狙い撃ちする #APT 集団「 #ブルーターマイト 」の攻撃が現在進行中

Tweet

ブルーターマイトは何をするのか

標的の組織のシステムに侵入し、重要データを盗み出します。

感染は3段階を踏んで進行します。第1段階として、Emdivi t17と呼ばれるマルウェアが攻撃対象に感染します。第2段階では、Emdivi t17は感染したシステムの状況を調査し、自らがバックドアとなって、さらに高度なマルウェアであるEmdivi t20をはじめとするマルウェアのツールセットをシステムにインストールします。第3段階では、システム内の重要データを盗み出して攻撃者のサーバーに転送し、次の攻撃に利用できる情報の収集や攻撃インフラの構築を行い、攻撃をさらに広げていきます。

どのように入り込むのか

感染経路はいくつかあります。2015年6月時点では、スピアフィッシングメールが主な侵入手段でした。いかにも受信者に関係のありそうなタイトルと本文のメールに添付ファイルがついており、このファイルを開くとマルウェアが起動する仕組みです。7月には、同月に流出したFlashのゼロデイ脆弱性を悪用するドライブバイダウンロードの手口が新たに発見されました。不正なFlashファイルを仕込んだWebサイトにアクセスさせ、マルウェアをダウンロードさせる手法です。また、水飲み場型攻撃を取り入れる動きも観測されています。

特徴は

ブルーターマイトの攻撃は、高度に標的型であると言うことができます。ブルーターマイトの活動で使用されるマルウェアのEmdivi t20は、標的ごとにカスタマイズされていることが確認されています。ある組織のシステムでは動作するが他のシステムでは動作しないようになっています。

また、マルウェア内には、マルウェアが動作するために必要な情報が暗号化された状態で格納されており、攻撃者が必要に応じて復号して情報を使用する仕組みとなっています。Emdivi t20は復号に使う復号鍵を生成するジェネレーターを有していますが、Kaspersky Labが7月に新たに確認した検体のなかには、復号鍵生成に必要な要素のひとつとして、感染したPCのSIDが採用されたものがありました。SIDはPCごとに異なり、これが解析を困難なものとしています。

誰が狙われているのか

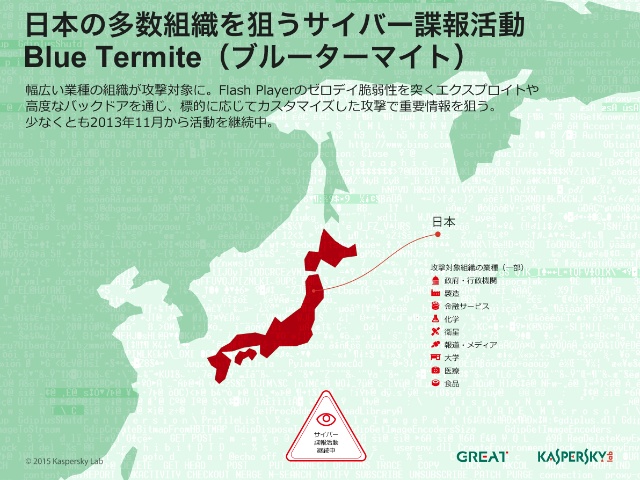

日本の組織が幅広く攻撃対象となっています。2015年6月時点では政府・行政機関、地方自治体、公益団体、大学、銀行、金融サービス、エネルギー、通信、重工、化学、自動車、電機、報道・メディア、情報サービス分野が攻撃対象となっていましたが、7月からは新たに医療、不動産、食品、半導体、ロボット、建設、保険、運輸と、攻撃範囲の拡大が観測されています。

被害規模は

攻撃者の指令サーバーに対するアクセス数を見てみると、2015年6月時点では、通信を行った形跡のある固有のIPアドレスは300を数え、1日最大の通信数は約140でした。7月に入るとIPアドレス数は前月の3倍以上の1,000にまで増加し、1日最大の通信数は280近くと倍増しています。

何が問題か

日本はこれまでAPTのメインターゲットにならずにきたこともあり、サイバーセキュリティについて意識する組織は多くありませんでした。しかし、Kaspersky Labがブルーターマイトの活動に気づき調査を開始したのは2014年10月、さらに、ブルーターマイトの活動は少なくとも2013年11月にまで遡ることが調査の中で明らかになっています。

この攻撃は現在も活発に進行中です。これまでスピアフィッシングメールをメインの感染手段としていたブルーターマイト集団が7月に新たな手法を取り入れた背景には、日本年金機構をはじめとする被害が大きく報じられ、企業や組織が対策を取り始めたこともあると推察されます。攻撃者が日本の動向を注視し、攻撃のブラッシュアップを図っていることが窺えます。

いま、できることは

システムへのマルウェアの感染は、人体へのウイルスの感染にたとえられます。最も基本的かつ重要な対策は、免疫力を高めることです。この観点から、サイバーセキュリティの基本である以下の対策を推奨いたします。

- OSやソフトウェアは常に最新の状態に保つ

- 情報のありかを守る有効なエンドポイントセキュリティ製品を導入し、適切に運用する。適切な運用とは、プロテクションを常に有効にしておく、定期的に完全スキャンを実行する、定義データベースの更新をすみやかに適用する、などです。

万一感染が疑われる場合は、ただちにITセキュリティ機関やITセキュリティ会社、または最寄りの警察にご相談ください。また、ITセキュリティ機関やKaspersky Labでは、感染が疑われる組織への注意喚起も行っています。そのような注意喚起の連絡があった場合には、これら機関からの推奨事項にしたがって対処を行っていただきたいと思います。

ブルーターマイトの活動に関する技術的詳細は、こちらの記事をご参照ください。

APT

APT

ヒント

ヒント