大企業の社員は皆、企業アカウントのログイン情報を盗むことを目的としたメールに時折遭遇している—そう言っても過言ではないかもしれません。たいていは、受け取った何人かが引っかかってくれることを期待して不特定多数にばらまかれたフィッシングメールです。しかし、大量のフィッシングメールの中には、もっと危険な、特定企業の社員に向けてカスタマイズされた内容のメールが1通か2通、紛れ込んでいるかもしれません。このように標的を絞り込んだフィッシングのことを、スピアフィッシングと言います。

スピアフィッシングメールの存在は、サイバー犯罪者があなたの会社に関心を持っていること、これ以外にも攻撃を仕掛けている可能性があることを示しています。したがって、情報セキュリティ部門は、社員の誰かがスピアフィッシングメールを受け取ったことを把握しなければなりません。対抗策を講じ、早めに社員へ警告する必要があるためです。

そうした理由から、情報セキュリティ部門には、スピアフィッシングメールが紛れていないかフィルタリング済みメールを定期的に見直し、標的型のフィッシングの兆候を見極める方法を社員に知らせることをお勧めします。以下では、最も一般的な手口のいくつかを、最近のスピアフィッシングの実例を添えつつ紹介します。

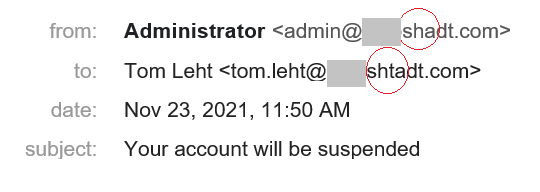

企業名の誤字脱字

人間の脳は、必ずしも書かれている言葉全体を認識しているわけではなく、見慣れた出だし部分を見て残り部分を自分で完結させています。この特性を攻撃者が利用し、あなたの会社の名前と1、2文字しか違わない名前でドメイン登録することがあります。

このドメインを所有するサイバー犯罪者は、メールがすべてのチェックをパスするようにDKIM署名をセットアップすることまで可能です。結局は彼らのドメインなのですから。

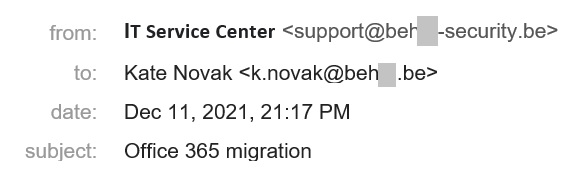

企業名に付け足された余計な文字

メールの相手が同じ会社の人だと思い込ませる方法として、2つの語からなるドメインを登録し、どこかの支社や特定部署の人が送ってきたかのように見せる方法もあります。以下の例では、テクニカルサポート担当者またはセキュリティ担当者になりすまそうとしています。

実際には、どの部署の人も標準の企業メールアドレスを使っているはずです。セキュリティ担当者用に別のドメインを設定することはありません。支社に関しては、会社のアドレスリストでドメインを確認するとよいでしょう。

具体的な内容

フィッシングメールであなたの会社(さらに悪い場合は受信者)が名指しされている場合、これはスピアフィッシングである明白な兆候であり、警戒が必要です。

専門性の高いトピック

厳密に言うと、こうした具体的な名前があればスピアフィッシングだとはかぎらず、もしかするとばらまき型詐欺の一種かもしれません。例えば、カンファレンスに参加した人のメールアドレスのデータベースを利用し、カンファレンスの議題を利用するタイプのものは、ばらまき型です。ただし、特定企業の社員をこの方法で狙い撃ちしているならばスピアフィッシングであり、セキュリティ部門はその存在を知っておく必要があります。

最後になりますが、会社のセキュリティを損なうことなくスピアフィッシングの兆候を探すことができるように、プロアクティブなフィッシング対策ソリューションをメールサーバーと社員のワークステーションに導入することをお勧めします。

フィッシング

フィッシング

ヒント

ヒント