メキシコ、カンクン発 — Kaspersky Labのリサーチャーが、初のアラビア語話者によるAPT(Advanced Persistent Threat)集団の存在を明らかにしました。「Desert Falcons」(砂漠の鷹)と名付けられたその攻撃者集団はおよそ30人で構成され、名前が判明しているメンバーも何人かいます。パレスチナ、エジプト、トルコを拠点とし、中東地域内で攻撃ツールを開発、配備していると考えられています。Desert Falconsが国家支援の集団かどうかは断定できません。

Desert Falconsは、独自開発のマルウェアツールやソーシャルエンジニアリングなどのテクニックを駆使して従来型OSやモバイルOS上で活動し、その痕跡を隠ぺいします。特にDesert Falconsのマルウェアは標的から機密情報を盗み出すことを目的としており、取得した情報は活動の拡大に利用されるだけでなく、打撃を受けた標的の恐喝にも使われます。

Go in-depth with the #FalconsAPT and read our exclusive report #TheSAS2015 – http://t.co/Tb6Ag44DtN pic.twitter.com/4Ajw672WZT

— KasperskyUK (@kasperskyuk) February 19, 2015

Kaspersky LabのGlobal Research and Analysis Team(GReAT)によると、攻撃の狙いは、標的が保有する秘密情報や、政府機関や重要組織における標的の地位に関連する機密情報です。

Kaspersky Labは次のように述べています。「100万以上のファイルが標的から盗まれました。大使館とやりとりした外交上の通信、軍事計画や軍事関連文書、財務文書、VIPおよびメディアの連絡先情報などです」

Desert Falconsの攻撃対象は50か国以上、約3,000の被害組織におよびます。そのほとんどはパレスチナ、エジプト、イスラエル、ヨルダン内の組織ですが、他にもサウジアラビア、アラブ首長国連邦、米国、韓国、モロッコ、カタールなどでも被害が確認されています。

@Kaspersky Lab、 #TheSAS2015 で Desert #FalconsAPT の存在を発表: 初の純中東路線の #APT

Tweet

被害に遭っているのは、軍事組織、政府機関、医療機関やマネーロンダリング対策機関の職員、経済・金融機関、大手メディア企業、研究・教育機関、エネルギー・公益事業者、活動家や政治家、物理セキュリティ会社のほか、重要な地政学的情報を入手できる人物などです。

Desert Falconsが使う攻撃ツールの1つは、従来型のコンピューターに感染するバックドアです。攻撃者はこのバックドアを通じ、キー入力記録機能、スクリーンショット撮影機能、リモート録音機能を持つマルウェアをインストールします。また、Android向けのモバイルコンポーネントもあり、こちらはSMSのテキストや通話記録を盗み見する機能が備わっています。

興味深いことに、Kaspersky LabのSecurity Analyst SummitでDesert Falconsの存在を発表したリサーチャーは、標的型攻撃でFacebookのチャット機能を使うのはDesert Falconsが初めてとしています。この集団はごく普通のFacebookページから標的とつながり、信頼されるようになってから、写真に見せかけたトロイの木馬ファイルをチャットで送信します。

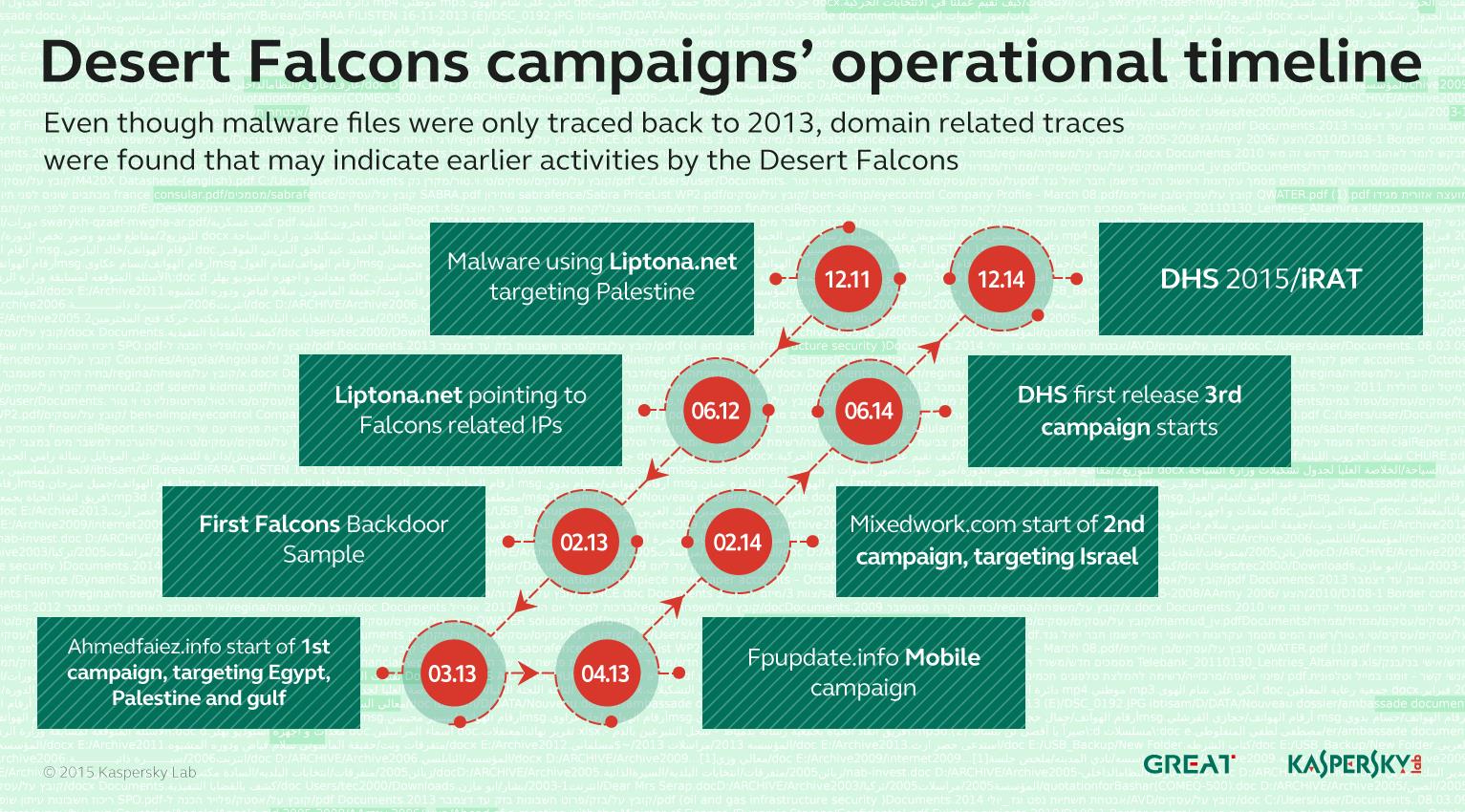

Desert Falconsによる攻撃ツールの開発は、早くも2011年に始まり、初めて感染に成功したのは2013年です。活動が本格的に増え始めたのは2014年末から2015年初めにかけてです。現在、この集団の活動はこれまで以上に活発化していると見受けられます。

カスペルスキー製品は、この活動で使われるマルウェアの亜種をすべて検知します。

APT

APT

ヒント

ヒント