※2017年4月6日:検知名の表記を変更いたしました

世界中で多くの人々や企業に利用されているMicrosoft Office Wordの文書ファイル(一般的に.docや.docxの拡張子を持つファイル)ですが、サイバー犯罪者によって加工されることにより、攻撃の一部として悪用される事例を目にします。その手口はさまざまで、悪性のマクロを実行させたり、エクスプロイトを埋め込んだりする事例が後を絶ちません。

カスペルスキーでは2017年3月下旬から、日本語のWordファイルが添付されたスパムメールを観測しています。いくつか具体的な事例をご紹介しましょう。

※この先は、分析のために添付ファイルをクリックするなどの操作を行いますが、実際にスパムメールを受け取った際にはそうした操作を行わないでください。

.lnkオブジェクトが埋め込まれた.docファイル

2017年3月下旬に確認されたスパムメールは、「支払請求書」という件名の日本語メールでした。

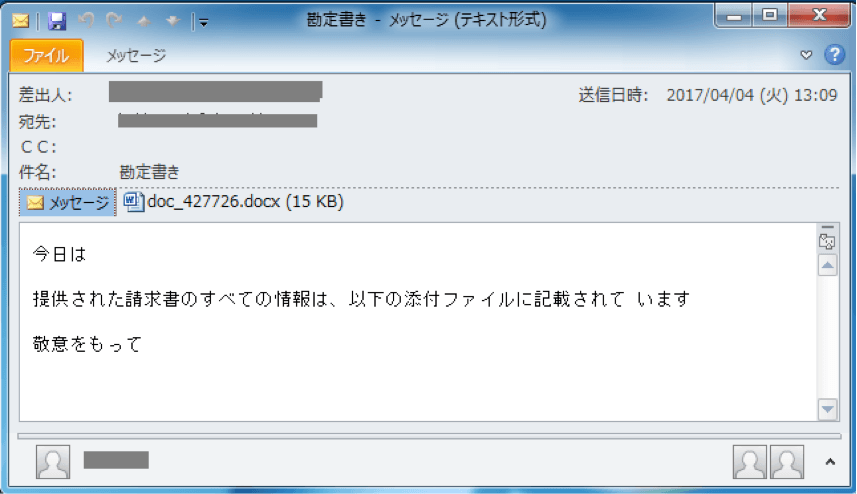

この他にも「勘定書き」や「直話」といった件名の日本語メールも確認しています。

添付ファイルを開くと、「あなたが領収書を見たい場合は、文書をダブルクリックしてください」と、「ドキュメント」というアイコンのダブルクリックを促す文章があります。受け取った人が指示通りにダブルクリックすると、埋め込まれた.lnkオブジェクト(Microsoft Windowsのショートカットファイル)が実行され、さらに別のマルウェアのダウンロードが試みられます。

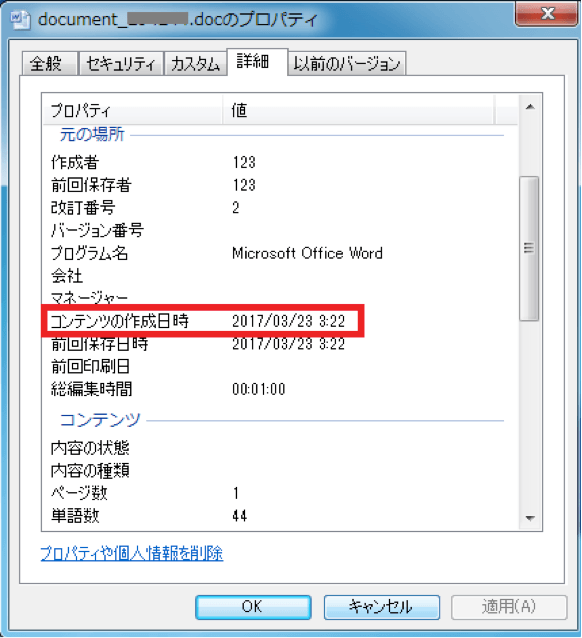

ファイルのプロパティ情報を確認してみると、作成日時は「2017年3月23日」、スパムメールの送信日時である「2017年3月23日」と同じ日であることがわかります。最初からスパムメールでの配信を目的としてこのファイルが作成されたことが窺えます。

JavaScriptが埋め込まれた.docxファイル

4月に入ってから、3月の攻撃に類似したスパムメールと.docxファイルを観測しました。解析してみると、.docxファイルに含まれる日本語の文章はほとんど変わっていませんが、マルウェアをダウンロードするための仕掛けが.lnkオブジェクトからJavaScriptに変更されていました。

プロパティ情報を確認すると、「2017年4月2日」に作成されていました。図4のスパムメールが配信される2日前には作成されていたようです。

埋め込まれたJavaScriptを実行してみると、通信先から別のマルウェアがダウンロードされました。次の画像は、その際の通信をキャプチャしたものです。

攻撃情報まとめ

以下は、今回の攻撃で使用されたトロイの木馬の通信先の一部です。

hxxp://disk.immersiongar●●●.com/js55.bin

hxxp://disk.immersiongar●●●.com/js60.bin

hxxp://disk.levyinvestme●●●.com/js60.bin

hxxp://disk.maladr●●●.com/js60.bin

hxxp://disk.siblingreve●●●.net/js60.bin

hxxp://top.immersiongar●●●.com/js60.bin

hxxp://top.siblingreve●●●.net/js60.bin

解析時点(2017年4月4日)でダウンロードされたマルウェアは”Backdoor.Win32.Androm.mxcm”でした。この検体だけでなく、他のマルウェアも確認しています。

今回発見された攻撃手法では、スパムメールを開く、添付ファイルを開く、ファイルに埋め込まれたオブジェクトを実行するなど、攻撃が成功するにはメールの受取手による操作が何度も必要となります。今のところ、これらの日本語の文章は不自然なので、文面をよく確認すれば不審なファイルであることがわかります。セキュリティソフトウェアを利用するとともに、ご自身でもご注意ください。

カスペルスキー製品では、これらの脅威を以下のように検知・ブロックします。

検知名例:

- HEUR:Trojan.Script.Agent.gen

- Trojan-Downloader.WinLNK.Agent.cn

- Trojan.WinLNK.Agent.qo

- Trojan.MSWord.Agent.jc

- Backdoor.Win32.Androm.dit

- Backdoor.Win32.Androm.mxcm

スパムメール

スパムメール

ヒント

ヒント