想像してみてください。夜中に水を飲もうと起き上がり、暗い廊下を歩いていると、突然闇の中から声がして、あなたを怒鳴りつけ始めたとします。きっと不愉快な気分になるでしょう。しかし、これは脆弱性を持つロボット掃除機の所有者にとっては現実に起こりうることです。ハッカーの命令により、家庭内の使用人であるロボットが、暴言を吐くならず者に変貌してしまうのです。それだけではありません。ハッカーはロボットを遠隔操作し、ライブカメラの映像にアクセスすることもできます。

その危険性は明らかで、現実に存在します。最近、サイバー犯罪者が脆弱性を持つロボット掃除機を乗っ取り、いたずら(さらに悪質な行為も)を行う事例が確認されています。この記事では、その詳細を説明します。

ロボット掃除機の仕組み

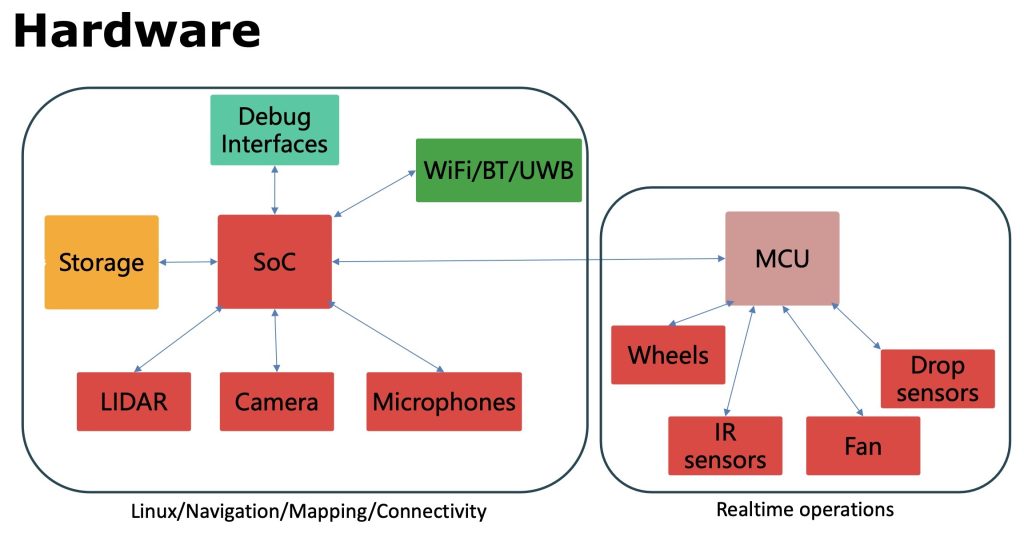

まず、事実の確認から始めましょう。最新のロボット掃除機は車輪のついた本格的なコンピューターであり、通常はLinuxで動作しています。強力なマルチコアARMプロセッサ、大容量のRAM、大容量のフラッシュドライブ、Wi-Fi、Bluetoothを搭載しています。

現代のロボット掃除機は、車輪のついた本格的なコンピューターと言えます 出典

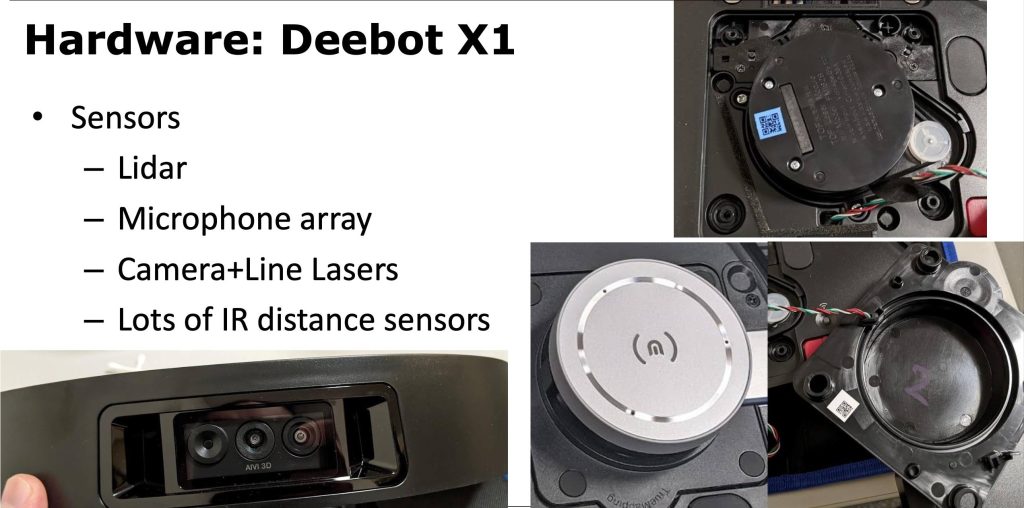

もちろん、最新のロボット掃除機にはあらゆる場所にセンサーが搭載されています:赤外線、LiDAR(ライダー)、動作検知、カメラ(それぞれ複数ある場合が多い)などです。一部のモデルには音声操作用のマイクも備わっています。

Ecovacs DEEBOT X1にはカメラだけでなく、マイクも搭載されています 出典

そして当然ながら、全ての最新のロボット掃除機は常時オンラインになっており、製品を提供するベンダーのクラウドインフラに接続されています。ほとんどの場合、ロボット掃除機はそのインフラと頻繁に通信し、作動中に収集した大量のデータをアップロードしています。

Ecovacs社のロボット掃除機と芝刈り機の脆弱性

Ecovacsのロボット掃除機と芝刈り機の脆弱性に関する最初の報告は、2024年8月にセキュリティリサーチャーのDennis Giese氏(Xiaomiのロボット掃除機のハッキングで知られています)とBraelynn Luedtke氏による、DEF CON 32での講演「Ecovacsロボットのリバースエンジニアリングとハッキング」でした。

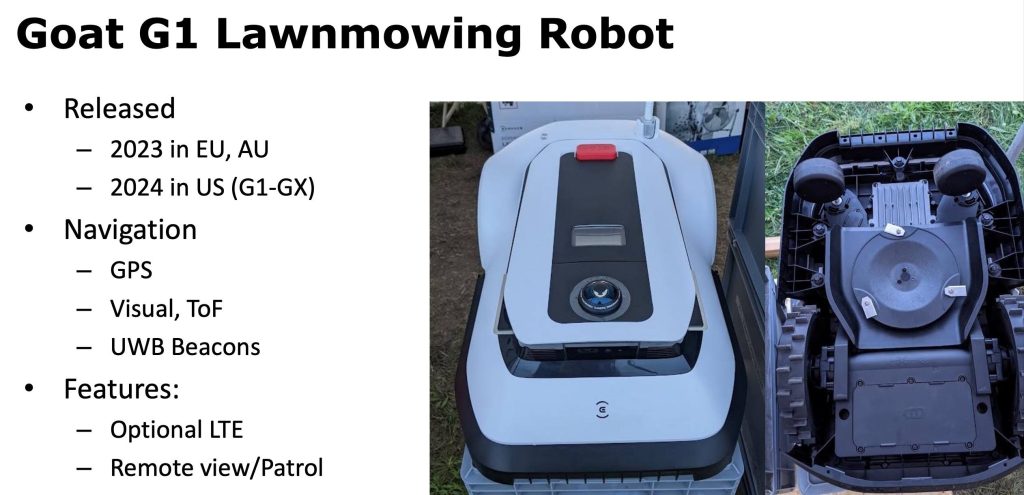

Ecovacs GOAT G1には、GPS、LTE、長距離Bluetoothモジュールも搭載できます。 出典

2人は講演で、Ecovacsロボット掃除機とその所有者が掃除機の操作に使用するモバイルアプリをハッキングする複数の方法について説明しました。特筆すべき点は、ロボット掃除機に内蔵されたカメラとマイクが捉えた映像や音声にハッカーが不正にアクセスし、入手できる可能性があると判明したことです。

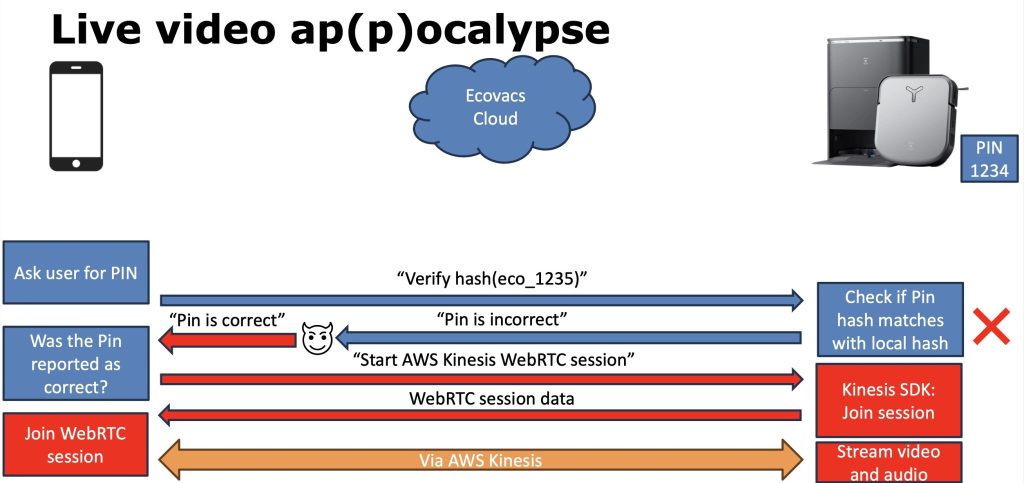

これは2つの理由により可能です。第一に、アプリを安全ではないネットワーク上で使用している場合、攻撃者は認証トークンを傍受し、ロボットと通信することができます。第二に、理論上はデバイス所有者が設定したPINコードにより動画配信はセキュリティ上保護されているはずですが、実際にはアプリ側で認証されるため、回避される可能性があります。

Ecovacsロボット掃除機から送信される動画をセキュリティ保護するPINコードはアプリ側で認証されるため、この仕組みは非常に脆弱です 出典

また、2人はロボットのオペレーティングシステムへのルート権限を得ることにも成功しました。Bluetooth経由で攻撃コードをロボットに送信することが可能です。Ecovacsの一部のモデルでは、スケジュールされた再起動後にBluetoothがオンになりますが、ほかのモデルでは常にオンになっています。理論的には、暗号化によりこれを防ぐことができますが、Ecovacsは全てのデバイスで共通の固定キーを使用しています。

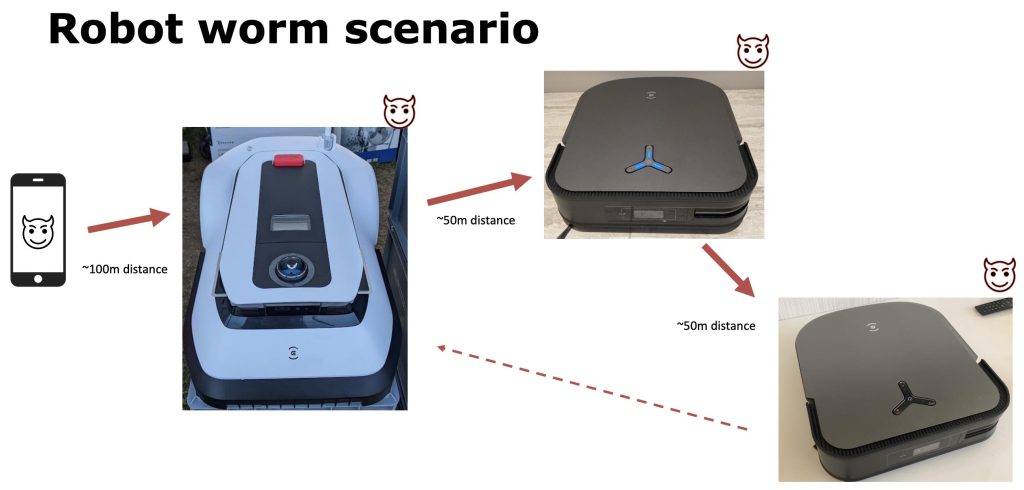

このことさえ知っていれば、侵入者は脆弱性のあるEcovacsロボットのオペレーティングシステムでルート権限を取得し、最大50メートル離れた場所からハッキングすることができます。これはまさにリサーチャーが実際に行ったことです。ロボット芝刈り機の場合、Bluetooth機能がより強力であるため、100メートル以上離れた場所からでもハッキングが可能です。

さらに、現在のロボット掃除機はLinuxベースの本格的なコンピューターであることを考えれば、感染した一台のロボットを使って、ほかのロボットをハッキングすることも可能です。理論的には、ネットワークワームを作成して、世界中のロボットを自動的に感染させることすらできるのです。

EcovacsのロボットのBluetoothの脆弱性は、連鎖的な感染を引き起こす可能性があります 出典

2人のリサーチャーは発見した脆弱性についてEcovacsに通知しましたが、返答はありませんでした。同社は一部のセキュリティホールは修正しようとしましたが、ほとんど成功せず、最も深刻な脆弱性については無視したとのことです。

Ecovacsロボット掃除機が実際にハッキングされた経緯

DEF CONでの講演はハッカーコミュニティで大きな関心を集め、ある人物が実際にEcovacsのロボット掃除機にその攻撃を仕掛けました。最近の報道(英語記事)によると、米国の複数の都市でロボット掃除機がハッカーの攻撃を受け、その所有者が掃除機から迷惑行為を受けました。

ミネソタ州のある事例では、Ecovacs DEEBOT X2が勝手に動き出し、奇妙な音を立て始めました。驚いた所有者がEcovacsのアプリを確認したところ、誰かがビデオ録画機能と遠隔操作機能にアクセスしていることが分かりました。ソフトウェアの不具合だと思いパスワードを変更し、ロボットを再起動し、妻と息子と一緒にソファに座ってテレビを見ていました。

しかし、ロボットはすぐさま再び動き出し、今度はスピーカーから人種差別的な暴言を次々と発し始めました。どう対処してよいか分からず、所有者はロボットの電源を切り、ガレージに運び入れてそのままにしました。このようなひどい目に遭ったにもかかわらず、ハッカーがその存在を明らかにしてくれたことに感謝していると、この所有者は言っています。もしハッカーが自分たちの存在を明かすことなく、ロボットを通じて家族をひそかに監視していたとしたら、もっと深刻な被害に遭っただろうと。

Ecovacsロボット掃除機のライブ動画配信の乗っ取り 出典

同様の事例が、今度はカリフォルニア州で起こりました。別のEcovacs DEEBOT X2が、またもや不適切な言葉を叫びながら飼い犬を家の中で追いかけ回したのです。そして、テキサス州から3件目の事例が報告されました。やはりEcovacsのロボット掃除機が家の中を動き回り、所有者に暴言を浴びせたのです。

Ecovacsのロボット掃除機がハッキングされた正確な件数は不明です。その理由の一つは、上述したように、所有者がそれに気づいていない可能性が挙げられます。つまり、ハッカーが内蔵カメラを使って、所有者の日常生活をひっそりと監視している可能性があるのです。

ロボット掃除機のハッキングから身を守る方法

一言で答えるならば、それは不可能です。残念ながら、ロボット掃除機のハッキングを完全に防ぐための万能な方法はありません。一部の機種では理論上、自分でロボット掃除機をハッキングしてルート権限を取得し、ベンダーのクラウドインフラからマシンを切り離すという選択肢もあります。しかし、これは複雑で時間のかかる作業であり、一般の所有者が試すことはないでしょう。

IoTデバイスの深刻な問題は、残念ながら多くのベンダーがセキュリティに十分な注意を払っていないことです。そして往々にして問題から目を背ける姿勢をとり、リサーチャーが問題を報告しても、返答すら拒否する場合もあります。

リスクを軽減するために、購入前にそのベンダーのセキュリティ対策について調べることをお勧めします。実際には、自社製品の安全性の確保にかなり力を入れている企業もあります。そして、もちろん、ファームウェアのアップデートは必ずインストールしましょう。新しいバージョンでは、ハッカーがロボットを制御するために悪用できる脆弱性の、少なくとも一部は解消されています。

また、家庭のWi-Fiに接続されたロボットがハッキングされた場合、同じネットワークに接続されたほかのデバイス(スマホ、パソコン、スマートテレビなど)への攻撃の足がかりになる可能性があることも覚えておいてください。そのため、IoTデバイス(特にロボット掃除機)はゲストネットワークで使用し、可能な限りすべてのデバイスに信頼性が高いセキュリティ対策を導入することが最善策となります。

DEF CON

DEF CON

ヒント

ヒント