銀行カードのPINコードを盗むさまざまな方法については、ご存じの方も多いはず。ATMでお金をおろすときは、入力キーパッドに仕掛けがないか、こっそりカメラが仕掛けられていないか、気を配るようにしていることでしょう。なのに、同じことをインターネット上でやるときは、なぜそうした注意深さを忘れてしまうのでしょう?

個人データ(オンラインバンキングのアカウントにログインするときのIDやパスワードなど)を普通のキーボードから入力することには、スパイウェアによって入力データが盗み取られる危険性がつきまといます。こうしたスパイウェアは、どのキーが押されたかを記録し(つまり、キーボードから入力されたデータを捕捉し)、悪い奴らに送るのです。

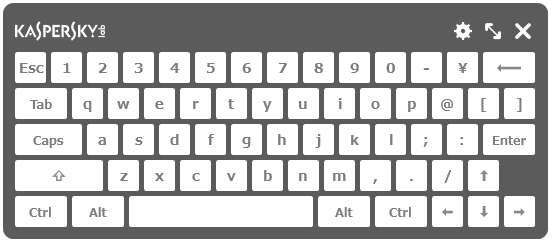

カスペルスキー 2014 マルチプラットフォーム セキュリティには、キー入力を仮想のキーボードから入力することで入力情報を盗られないようにする「セキュリティキーボード」という機能があります。

セキュリティキーボードから情報を入力するには:

- メインウィンドウ右下隅にある矢印をクリックし、表示された画面から[セキュリティキーボード]をクリックします。セキュリティキーボードが起動します。

- データ入力フィールドにカーソルを置きます。

- セキュリティキーボード上のキーをマウスでクリックして、データを入力します。

ファンクションキー(Shift、Alt、 Ctrl)をクリックすると、特殊な入力モードに切り替わります(Shift をクリックすると入力文字がすべて大文字になる、など)。モードを元に戻すには、同じファンクションキーをもう一度クリックしてください。

セキュリティキーボードの言語を切り替えるには:

- 通常のキーボードでCtrlキーを押し、セキュリティキーボードのShiftキーをクリックします

または

通常のキーボードでShiftキーを押し、セキュリティキーボードのAltキーを右クリックします

キーの組み合わせを使用するには:

- 組み合わせの最初のキーをクリックします(例:Alt+F4を使う場合はAlt)

- 次のキーをクリックします(例:Alt+F4を使う場合はF4)

- 最初のキーをもう一度クリックします(例:Alt+F4を使う場合はAlt)

- セキュリティキーボード上で行う2回目のクリックは、通常のキーボードでいえば、押下していたキーを放すアクションにあたります

拡張版のセキュリティキーボードを開くには、キーボードの右上隅にある矢印をクリックしてください。

注記:

- データ入力先のWebサイトがハッキングされていると、セキュリティキーボードでもデータを守ることができません。直接、サイバー犯罪者へデータが送られてしまいます。

- セキュリティキーボードの機能を利用できるのは、次のブラウザーを利用している場合です:Microsoft Internet Explorer、Google Chrome、Mozilla Firefox

製品のヒント

製品のヒント

ヒント

ヒント