2014年1月7日、各報道機関よりもんじゅに関連する端末の一台がマルウェアに感染し、情報漏えいの疑いがあると報道がありました。その後、一部ではマルウェアの感染経路として「GOM Player」の正規の更新機能が悪用された可能性があると指摘され話題となっています。

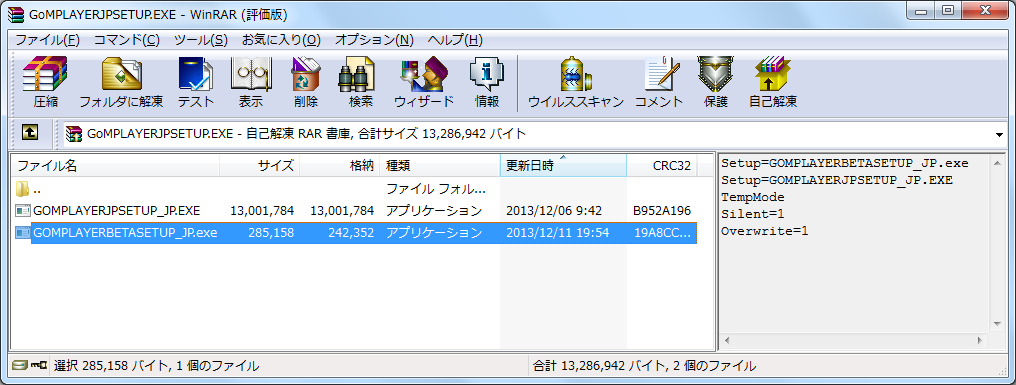

弊社で入手した検体は「GoMPLAYER_JPSETUP.EXE」というファイル名です。本検体はRAR形式で圧縮されている実行ファイルで、実行時に自身を解凍し解凍した実行ファイルを実行します。図1はWinRARを使用して中のファイルを表示したものです。

図1:GoMPLAYER_JPSETUP.EXE内のファイル一覧

圧縮ファイルの中には以下の2つの実行ファイルが含まれています。

- GOMPLAYERJPSETUP_JP.EXE – 正規の更新ファイル

- GOMPLAYERBETASETUP_JP.EXE – マルウェア

「GOMPLAYERJPSETUP_JP.EXE」は正規の「GOM Player」の更新ファイルです。対して、「GOMPLAYERBETASETUP_JP.EXE」はバックドアをインストールするためのマルウェアです。このファイルが実行されてしまうとユーザーのコンピューターがバックドアに感染し、外部との不正な通信が発生します。

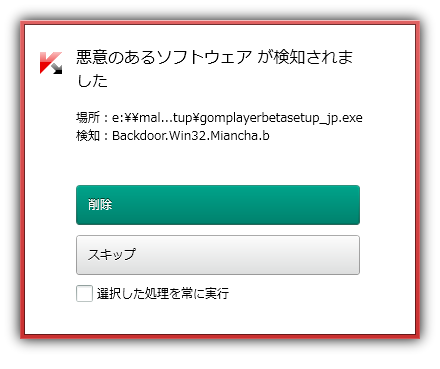

カスペルスキー マルチプラットフォーム セキュリティをはじめとする弊社製品は、このマルウェアにすでに対応しており、図2のように「Backdoor.Win32.Miancha.[a-e]」として検知します。

図2:カスペルスキー マルチプラットフォーム セキュリティでの検知画面例

今回の事例にもあるように、正規ソフトウェアの更新機能を悪用するケースは、決して多くはないもののゼロではありません。セキュリティ製品を上手に活用していただくことで安全な環境を維持し、大切な情報資源を守るように努めましょう。

カスペルスキーではセキュリティ製品の体験版をご用意しています。これからセキュリティ製品を導入するという方は、ぜひご利用ください。

※2014年1月31日追記:検知名「Backdoor.Win32.Miancha.a」を「Backdoor.Win32.Miancha.[a-e]」に修正いたしました。

GOM Player

GOM Player

ヒント

ヒント