スピアフィッシングのテクニックが使用されるスパムメールが増加傾向にあります。私たちは最近、巧妙なスピアフィッシングの手口を使うサンプルメールを発見しました。「単なる 」フィッシング攻撃にこのような手口を使うのは、いささかやり過ぎだと思うかもしれません。詳細な分析によりますと、このフィッシング攻撃が成功する可能性は最初から絶望的であったことが判明しています。しかし、攻撃者がフィッシング詐欺のテクニックを探る絶好の機会となりました。

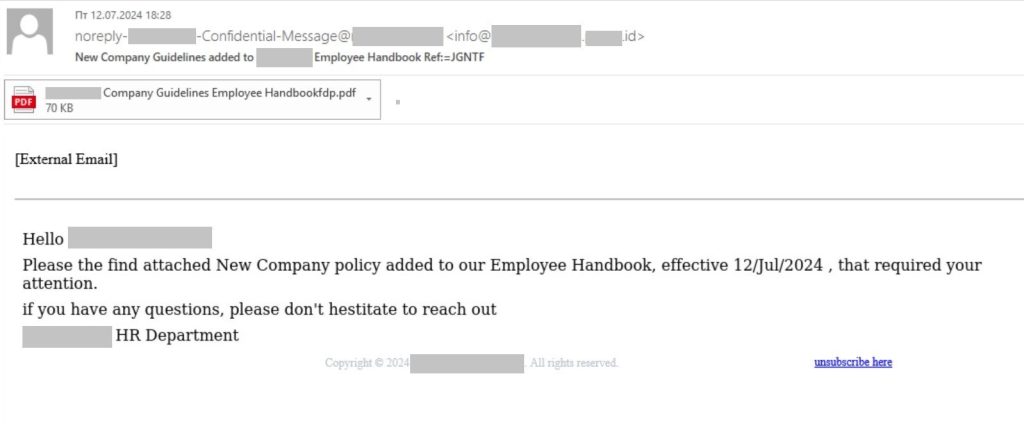

企業ガイドラインの更新を装った電子メール

このようなメールを受け取れば騙される人は多くいるでしょう。 特定の組織内の特定の個人宛に送られ、送信者名には「ゴーストスプーフィング」が使われています。つまり「差出人」の欄には、標的となる企業の正当なアドレスが偽造されて表示されています。「返信先」欄のアドレスとは何の関係もありません。

このメールは、評判の良いマーケティング会社のインフラを通して送信されるため、メールフィルターで警告マークが付くことはありません。 さらに、この会社の名前とそのWebサイトをホストするトップレベルドメインは、受信者に怪しまれないように選ばれています。「.id」ドメインコードは、実はインドネシアの国コードで、Webサイトはインドネシアに拠点を置いていますが、被害者はそれを「identifier」の略語と誤って認識する可能性があります。「From」フィールドのなりすましアドレスと並べると、十分に説得力があるように見えます。

それだけではありません。 メール本文にテキストはほとんどなく、著作権の注意書きと配信停止リンクがあるだけです。偶然にも、どちらもメッセージ送信に使用された正規の会社のメールエンジンによって挿入されています。 受信者の名前を含め、それ以外はすべてイメージファイルが使用されています。なぜかというと、アンチフィッシングメカニズムがテキストベースのフィルタリングルールを適用するのを防ぐためです。

同じ理由で、フィッシングサイトへ直接移行するURLの代わりに、添付されたPDFファイルが使われます。 Webサイトは簡単にブラックリストに登録され、メールサーバーレベルでブロックされます。 一方、PDFファイルは完全に正当な添付ファイルとして表示されます。

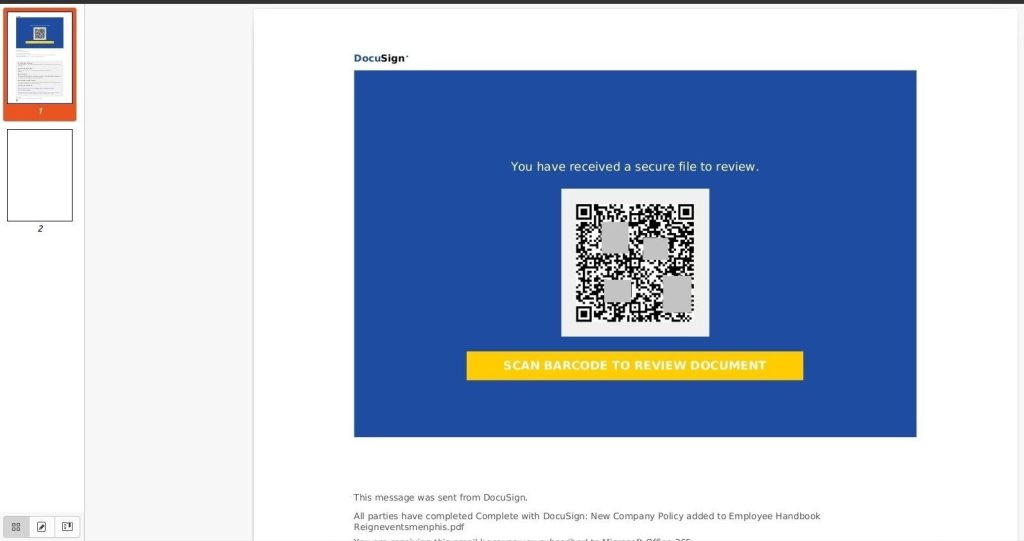

PDF添付ファイル

攻撃者は、以前からPDFファイルにリンクを隠してきました。 したがって、セキュリティソフトは理論的にPDFを分析できるはずです。 しかし、このフィッシングキャンペーンを作成した攻撃者はそのことも周知でした。 彼らのPDFには、厳密にはテキストもリンクも一切ありません。 その代わりに、QRコードと埋め込まれた付随テキストを特徴とする別の画像を提示しています。

さらにこのPDFは、電子文書管理に使われる有名なサービスであるDocuSignのインターフェイスを模倣しています。 DocuSignは確かに、署名のために文書を送信したり、そのステータスを追跡したりすることができます。 しかしもちろん、QRコードを格納したPDFファイルとは何の関係もありません。

この時点で、攻撃者がこの攻撃を綿密に計画したことが明らかになります。被害者は企業の機密ガイドラインらしきものを電子メールで受け取りますが、それを読むには携帯でQRコードを読み取る必要があります。ほとんどの従業員は指示に従おうともしないでしょう。特に私用の携帯を使うことはまずないでしょう。

壮大な失敗:フィッシングサイト

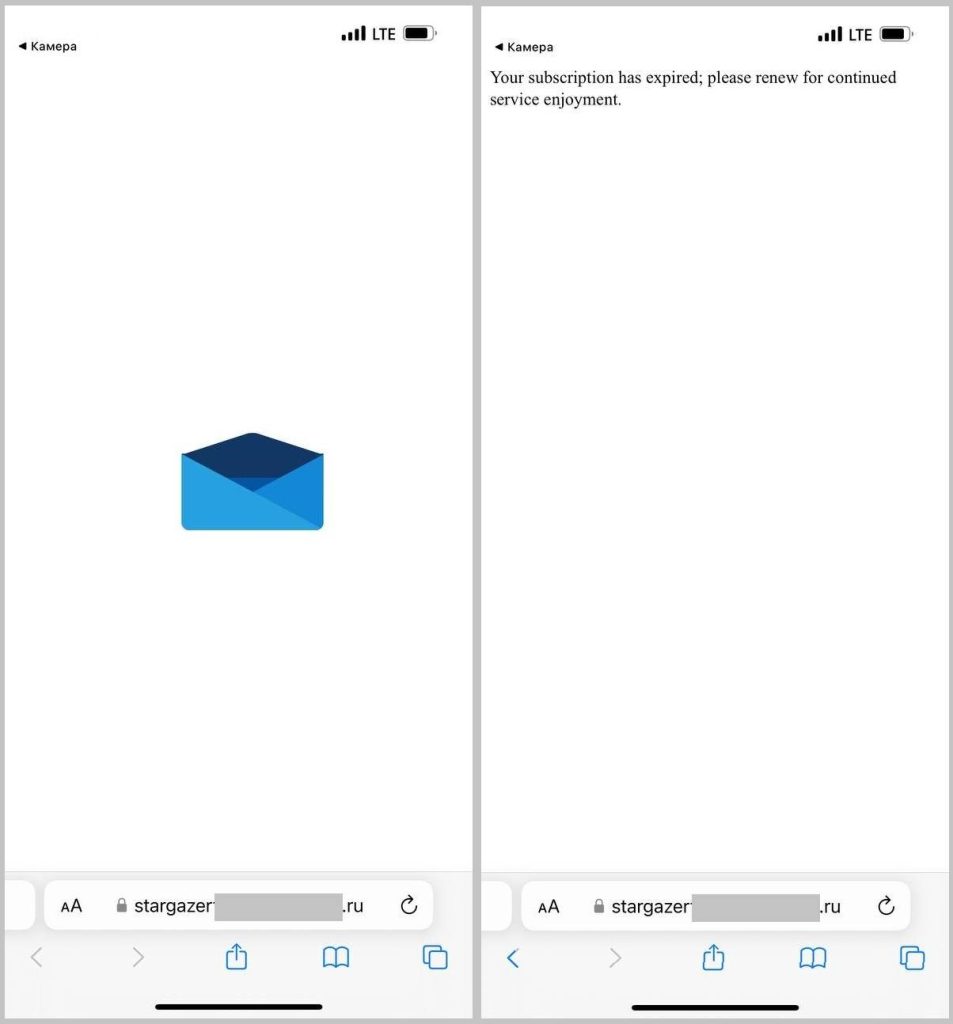

では、被害者が携帯でQRコードをスキャンしたらどうなるのでしょうか? 手始めに、Cloudflareの認証システムが出迎え、人間であることを証明するよう求められます。 Cloudflareは、DDoS攻撃を防御するための合法的なサービスであり、サイバー犯罪者はその背後にフィッシングページを置いて、もっともらしく見せようとします。

しかしその後、最悪の事態が発生します。 Webサイトは封筒を開けるアニメーションを再生した後、エラーメッセージとともにクラッシュします。

攻撃者は、ホスティングサービスの契約更新を忘れていたようです。 もしかしたら、このサイトは被害者のためにもっと奇妙なトリックを用意していたのかもしれませんが、フィッシングメールが送りつけられたときにはすでに消滅していました。

身を守るには

会社の従業員をフィッシングから守るために以下、推奨事項です。

- メールゲートウェイレベルで会社の電子メールを保護する。

- すべての業務用デバイス(モバイルを含む)にフィッシング対策技術を備えたローカルセキュリティソリューションを使用する。

- 最新のフィッシングの手口を従業員に知らせる(例えば、フィッシングの兆候に関する当社の投稿を参照させるなど)。

- 従業員向けのサイバーセキュリティ意識向上トレーニングを定期的に実施する。

フィッシングの兆候

フィッシングの兆候

ヒント

ヒント