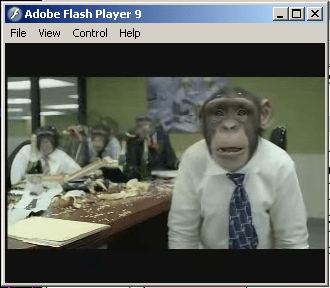

「Duke系」のAPT(Advanced Persistent Threat)がまたしても、米国政府機関などの重要組織を攻撃しています。今回のCozyDukeはCozyBearやCozyCarといった別名で知られているほか、標的をおびき寄せるためにサルの動画を使うことから「Office Monkey」とも呼ばれています。

攻撃の手法は非常に洗練されており、暗号化されたコンポーネントや検知回避機能が使われています。また、巧妙に作り込まれたマルウェアコンポーネントには、MiniDuke、CosmicDuke、Onion Dukeといった過去の脅威と構造上の共通点があります。

オフィスで働くサルは危ない

この攻撃で特に注目しておきたいのは、ソーシャルエンジニアリングのテクニックだけを足がかりに最初の侵入口が開かれている点です。残念なことに、このアプローチは多くの標的型攻撃で成功しているのです。

攻撃者は、サルがオフィスで働くというとても愉快な動画を使って、標的の関心を引こうとします。動画の実行ファイルが格納されたアーカイブを、スピア型のフィッシングメールを介して送り付けます。このメールには添付ファイルやWebサイトのリンクが含まれています。リンク先は、すでに感染した正規のサイトや評価の高いサイトである場合もありました。

動画が再生されている間にドロッパーがひそかにPCにインストールされ、命令や第2段階のマルウェアコンポーネントを指令サーバーから受信する態勢を整えます。

サイバー犯罪者の目論見どおり、多くの人が受け取った動画を再生しました。それどころか、職場の同僚と共有し、進んでマルウェアの拡散を手助けしてしまったのです。標的となったのが著名な企業や組織であることを考えると、相当な量の機密情報が盗まれたと思われます。

となると疑問が沸いてきます。入念に策定したセキュリティポリシーを、信頼していた社員たちが破ってしまうというのなら、この恐ろしい脅威をどうやって抑制したらよいのでしょうか?ソーシャルエンジニアリングの力を甘く見てはいけません。上司から送られてきた(かのように巧妙に見せかけた)メールのリンクを開かないでいられる社員は、どれだけいるというのでしょう?

Office Monkeyの脅威を緩和するには

実は、ごく基本的なセキュリティ対策や緩和戦略でも、周到に計画された極めて高度なAPTに対して大きな効果を発揮できます。たとえば、管理者権限を制限する、脆弱性のパッチがリリースされたらすぐに適用する、許可するアプリの数を減らす、これだけで標的型攻撃に関連するインシデントの最大85%を回避できます。

これに関しては、Kaspersky Labのアプリケーションコントロールとダイナミック許可リストがお役に立てることでしょう。システム管理者によってあらかじめ許可されていない限り、サルの動画(やCozyDukeの他のマルウェアコンポーネント)は起動できません。

管理部門で働く人々の中には、職務や責任の範囲が限定されている一方で、取り扱い注意な文書を日常的に扱う人がいるかもしれません。オフィスのこういった状況に対処するには、実行アプリケーションの制限に「許可リスト」の原則を適用するのが一番でしょう。許可する実行ファイルを厳しく制限し、各社員の作業にどうしても必要なシステムコンポーネントとプログラムだけ実行できるようにするのです。

特に政府機関や厳しい規制が課される企業の場合は、以下の対策も役に立つことでしょう:

- Web管理機能を使って、許可されたWebリソースだけにアクセスを限定する。仕事関連のサイトだけにするか、せめて特定のサイトカテゴリだけに制限しましょう。

- メールコンテンツのフィルタリングを適用する。これはKaspersky Security for Linux Mail Serverで提供されている機能で、不審なメールや添付ファイル(アーカイブなど)を、受信者の役職や職級などに応じて除外できます。

- デバイス管理機能を利用して、情報の不正な送信を防ぐ。セキュリティ境界を越える外部との送受信や、境界内での送信を防止します。このアプローチはマルウェアの拡散防止に役立つだけでなく、内部犯によるデータの窃盗を防ぐこともできます。

- 社員向けに専門的なセキュリティトレーニングを実施する。トレーニングによって社員の意識が高まり、自分たちが直面している危険への理解が深まります。警備が厳重なオフィスで仕事をしていても、危険はすぐそばに迫っているのです。また、一見問題なさそうに思えても、会社に多額の損害が発生する行為や、国家の安全が脅かされるような行為について、多くのことを学べます。

Kaspersky LabのAPT攻撃モニタリングツール(https://t.co/lzjxBoiHD0 )の見方や内容をご説明。APTが狙う国は?まだ活動中のAPTは? #APTmap http://t.co/gfSFHDL9gB pic.twitter.com/23Qc12QSpF

— カスペルスキー 公式 (@kaspersky_japan) March 13, 2015

もっと大きなものについて考える

APT集団は攻撃に先駆けて、標的とする組織を偵察します。調査対象となるのは、社員の役割、業務プロセス、現在のセキュリティ対策の詳細などです。こうした情報を利用して、標的の弱点を分析し、既存のセキュリティの仕組みを迂回しようとします。

ですから、APTに対抗するには、セキュリティの手段を何層にも張りめぐらし、自社のITネットワークを幅広くカバーする予防的なセキュリティ対策をいくつも講じて、信頼できるアンチマルウェア製品を補強することが不可欠です。このような備えをしておけば、APTの格好の標的にならず、攻撃が成功しそうにない企業となるでしょう。

APT

APT

ヒント

ヒント