近年は、メールを通じた企業ネットワークの感染が報じられるのは珍しくなくなりました(そして、だいたいがランサムウェア関連です)。そのため、この話題を詐欺に利用されることがあります。「メールが感染している」というメールを送りつけ、メールボックスをウイルススキャンするという名目で、企業のメールアカウントにアクセスするためのパスワードを入手しようとする手口が見られています。

これは、メールに潜むマルウェアの脅威について知識のある、しかしどう対応したらよいかよく分かっていない人を狙った策略です。そこで、社内の誰かが詐欺のメールを受け取った場合、その人は具体的にどういった点に注意を向けてどう対応したらよいのか、あるフィッシングの例から見ていくことにしましょう。

フィッシングメール

これは、昔ながらの脅しの手口を使った詐欺メールです。見出しの「Virus Alert(ウイルス警告)」という言葉には、感嘆符が3つも付いています。小さなことではありますが、この感嘆符の使い方は、最初に「何かおかしいな」と思わせる部分です。業務関連のメールに不要な感嘆符が使われているのは、何かを大げさに訴えようとしているか、プロフェッショナリズムの欠如を表すか、どちらかです。いずれにしても、脅威に関する情報を伝える意図のメールとしては不適切です。

—–

(抄訳)

件名:メールボックスをスキャンしてください

ウイルス警告!!!

xx@yyyy様、あなたのメールアカウントでウイルスの活動が検知されました。

アカウントの安全のため、以下のURLにアクセスし、メールのウイルススキャンを実施してください。

ここをクリックして今すぐxx@yyyyをスキャンしてください!

注記:この通知を無視した場合、サーバーにこれ以上の損害が及ぶのを避けるため、あなたのアカウントは予告なく使用中止となります。

送信元:メールセキュリティ部門

これは、xx@yyyy宛に自動生成されたメールです。

メールサーバーは受信および返信を行いませんので、このメールには返信しないでください。

—–

メールを受け取った人が真っ先に抱く疑問は「誰からのメールだろう」ということでしょう。行動を起こさないと受信者のアカウントが使用中止となる旨が書かれていることから、会社のメールサーバーを担当するITサービス業者か、メールサービス業者からのメールだと考えるのが妥当です。

ここで重要なのは、こういった業者が利用者に対して「メールボックスの中身をスキャンしてください」などと要求することはないと理解しているかどうかです。スキャンはメールサーバー側で自動的に行われるものです。しかも「ウイルスの活動」がアカウント内で起きることはほとんどありません。誰かが実際にウイルスを送ってきたとしても、受信した人がこれをダウンロードして実行しないと感染は起きません。感染が起きるのはコンピューター上であって、メールアカウントの中ではないのです。

最初の疑問に戻って、送り主が誰なのかを示す手がかりを見てみます。送信者の情報を見ると、怪しい点が2つほど見つかります。まず、このメールはHotmailのアカウントから送られています。本当の警告メールであれば、自分の会社または業者のドメインから送られているはずです。次に、メールの送り主の名前として「Email Security Team(メールセキュリティ部門)」という署名があります。会社が外部のメールサービス業者と契約しているのなら、メールサービス業者の名前が書かれるはずです。社内のメールサーバーに関する話なのであれば、社内のIT部門から送られているはずです−それに、1つの部門がメールのセキュリティだけを担当している可能性は非常に低いと考えられます。

次に気にしたいのはリンクです。今どきのメールクライアントでは、ハイパーリンクテキストの下に実際のURLが隠れており、マウスオーバーするとURLが表示されます。今すぐクリックするように促されているURLが、あなたの会社にもメールサービス業者にも関係のないドメインに属するものであれば、ほぼ間違いなくフィッシングメールです。

フィッシングサイト

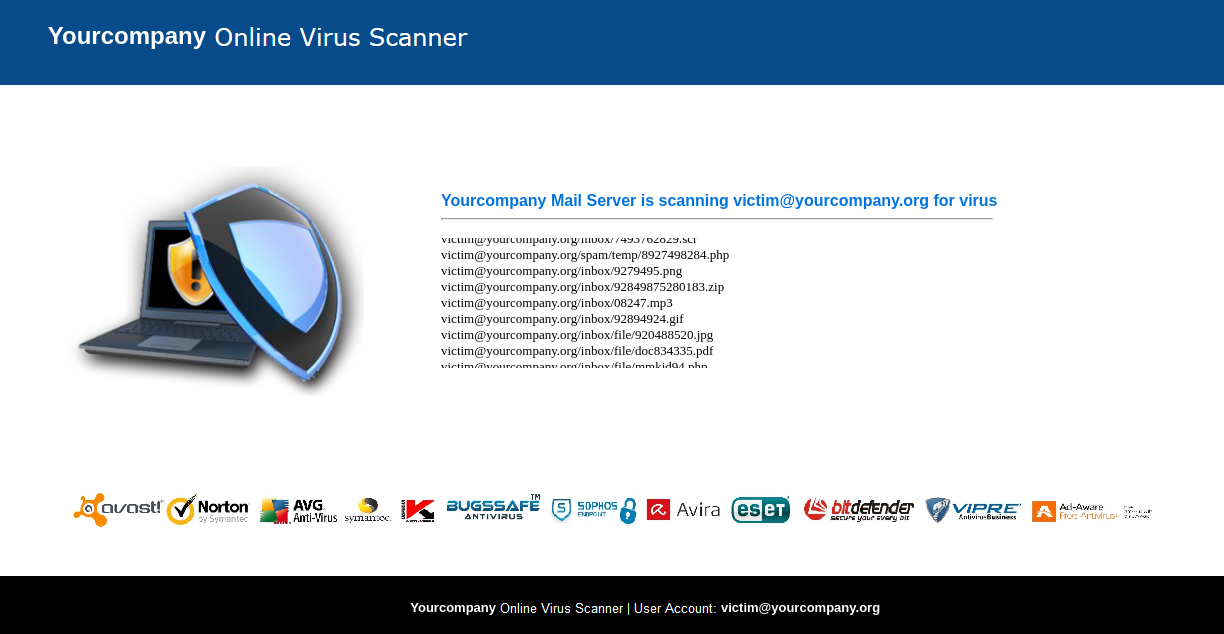

このWebサイトは、オンラインでメールをウイルススキャンするサイトのように見えます。もっともらしく見せるため、アンチウイルスベンダーのロゴがずらりと並んでいます。一番上(スクリーンショット左上の「Yourcompany」とある部分)には、メール受信者の勤務する会社の名前が表示されており、これは怪しいサイトではありませんよと主張しています。このWebサイトは、スキャンを始めたように見せかけて途中で中断し、文法の怪しい英語で「メールのスキャンを完了し、感染したファイルをすべて削除するには、メールアカウントを確認してください」というメッセージを表示します。表示されたパスワード入力用フィールドにパスワードを入力したら、後はお察しです。

このWebサイトの正体を突き止めるため、まずはブラウザーのアドレスバーを見てみます。前項でも触れましたが、本来あるべきドメイン上にはありません。また、URLにはメール受信者のメールアドレスが含まれていると思われますが、そのこと自体は問題ありません。ユーザーIDがURL経由で渡されることはあるものです。しかし、このサイトの信憑性に疑問があるので、試しにアドレスを任意の文字列に置き換えてみました(ただし、メールアドレスらしい体裁を保つために「@」記号は残します)。

この種のWebサイトは、メール内のリンクに含まれるメールアドレスを使ってページテンプレートの空白部分を埋めます。実在しない「victim@yourcompany.org」というアドレスを使ってアクセスしてみると、このWebサイトの見出し部分に「Yourcompany」という文字が表示され、ありもしないメールの添付ファイルのスキャンが開始されました。別のメールアドレスを使って試したところ、スキャン対象ファイルの名前はまったく同じでした。

このほか、メールボックスのウイルススキャンに認証など必要ないはずなのにパスワードが要求されるという矛盾点もあります。

フィッシングから社員を守る方法

ここまで、フィッシングメールと偽のウイルススキャンサイトに見られるフィッシングの兆候を細かく見てきました。この記事を一通り読めば、フィッシングメールとフィッシングサイトの特徴を大まかにつかんでいただけるものと思います。しかし、これは氷山の一角にすぎません。もっと精巧に作られた、見分けるのが難しい偽メールもあります。フィッシングについてはKaspersky Dailyに多数の記事がありますので、併せて参考にしていただければと思います。

これにプラスして、フィッシングメールをメールサーバー上で検知し、ワークステーションからフィッシングサイトへのリダイレクトをブロックできるように、セキュリティソリューションを導入することをお勧めします。このような用途に対応する当社の法人向け製品についてはこちらをご覧ください。

フィッシング

フィッシング

ヒント

ヒント