2021年6月、当社のエキスパートは「PseudoManuscrypt」と呼ばれる新たなマルウェアを発見しました。PseudoManuscryptの手法は、スパイウェアとしてはかなり標準的です。このマルウェアはキーロガーとして機能し、確立されたVPN接続や保存されているパスワードの情報を収集し、クリップボードの内容を盗み取り、内蔵マイク(コンピューターに搭載されている場合)を使用して音声を録音し、画像を取得します。亜種の一つは、メッセンジャーアプリのQQやWeChatの認証情報を盗み、画面の動画を取得するほか、セキュリティソリューションの無効化を試みる機能も備えています。その後、このマルウェアは、集めたデータを攻撃者のサーバーへ送信します。

この攻撃に関する技術的な詳細と、侵害の痕跡(IoC)については、当社のICS CERTによるレポート(英語)をご覧ください。

名称の由来

当社のエキスパートは、今回の攻撃と「Manuscrypt」という既知の攻撃活動の間に、複数の類似点を認めました(リンク先は英語)。ところが解析の結果、このマルウェアコードの一部を、APT41というまったく別のグループが攻撃活動に使用していたことが判明しました。今回の攻撃に何者が関与しているのかは未確定であり、当面は、この攻撃を「PseudoManuscrypt」(疑似Manuscryptの意)と呼ぶことにしています。

PseudoManuscryptがシステムに感染する仕組み

感染までのプロセスは、やや複雑な一連のイベントの上に成り立っています。コンピューターへの攻撃は通常、人気ソフトウェアの海賊版インストールパッケージに偽装したマルウェアがダウンロード、実行されるところから始まります。

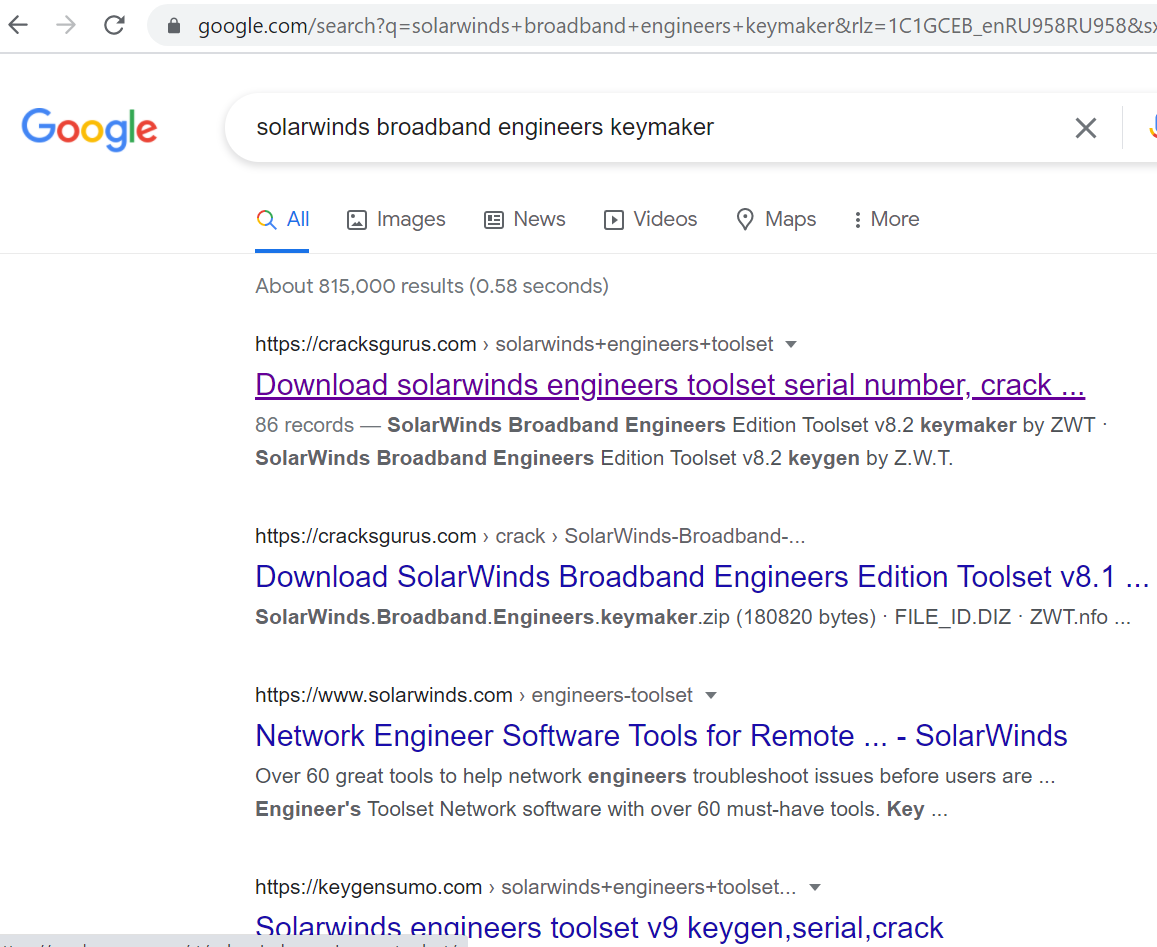

海賊版ソフトウェアをインターネット検索すると、PseudoManuscryptのインストールパッケージが見つかります。検索結果の上位には、よく検索されるワードに一致する悪意あるコードを配布するWebサイトが表示されます。これらのWebサイトに対し、積極的なSEO対策が行われていると見られます。

産業システムへの感染を試みる攻撃が非常に多く観測されましたが、その理由は明らかです。攻撃者は、人気のソフトウェア(オフィススイート、セキュリティソリューション、ナビゲーションシステム、3DのFPSなど)を装ったマルウェアを配布するだけでなく、専門的なソフトウェアの偽インストールパッケージも配布しています。例えば、ModBusを使用してプログラマブルロジックコントローラー(PLC)とやり取りするユーティリティソフトもその一つです。結果として、異常なほど多くの産業用制御システム(ICS)コンピューターが感染するに至りました(全体の7.2%)。

海賊版ソフトウェアの検索結果。一番上のリンクにPseudoManuscryptがある。出典

上のスクリーンショットは、システム管理者やネットワークエンジニア向けのソフトウェアを検索した画面です。理論上、このような攻撃媒介を通じた攻撃では、攻撃者は企業のインフラにフルアクセスできるようになります。

今回の攻撃では、ほかのサイバー犯罪者にお金を払ってPseudoManuscryptを拡散してもらうという、サービスとしてのマルウェア(MaaS)モデルも採用されています。PseudoManuscryptと別のマルウェアがセットになり、1つのパッケージとしてインストールされていたケースが時折ありました。PseudoManuscryptの目的はスパイ行為ですが、もう一方の悪意あるプログラムは、金銭をゆすり取るためのデータの暗号化など別の目的を持っています。

PseudoManuscryptの標的

これまでにPseudoManuscryptが最も多く検知されているのは、ロシア、インド、ブラジル、ベトナム、インドネシアです。検知された膨大な攻撃のうち、産業系組織での検知がかなりの比率となっています。この分野の被害者には、ビルディングオートメーションシステムの管理会社やエネルギー会社、メーカー、建設会社、さらには浄水施設向けのサービスプロバイダーが含まれます。これに加え、エンジニアリングのプロセスや、産業系企業で新製品の製造に関わるコンピューターへの攻撃も、多数観測されています。

PseudoManuscryptからの防衛方法

PseudoManuscryptの感染を防ぐには、定期的にアップデートされる信頼できる保護ソリューションが必要です。こうしたソリューションは、会社のシステム全部にインストールされていなければなりません。これに加え、保護を無効化しにくくするセキュリティポリシーの策定もお勧めします。

産業分野のITシステムに関しては、専用ソリューションとしてKaspersky Industrial CyberSecurityもご用意しています。こちらは、コンピューター(専門に特化したコンピューターを含む)を保護するだけでなく、特定のプロトコルを使用するデータ転送の監視も行います。

また、サイバーセキュリティのリスクに関して従業員の意識を高めることの重要性も留意したいところです。巧みなフィッシング攻撃の可能性を完全に排除することはできませんが、従業員が警戒を緩めずにいられるようにすること、また、産業システムへのアクセス権を持つコンピューターに不正な(特に海賊版の)ソフトウェアをインストールすることの危険性を教育することはできます。

産業システム

産業システム

ヒント

ヒント