先日の記事では、オンライン上の脅威ランキングでマイナーがランサムウェアからトップの座を奪ったことをご紹介しましたが、この動向に沿った動きを見せているランサムウェアがあります。Kaspersky Labが2013年から監視を続けているランサムウェア「Rakhni」は、攻撃に使うコンポーネントの1つとして仮想通貨マイニングのモジュールを加えました。ダウンローダー型トロイの木馬であるRakhniは、興味深いことに、インストールするコンポーネントをデバイスに応じて選びます。当社のリサーチャーは、新たな機能を備えたこのマルウェアがどのように動作するのか、どこに危険があるのかを調べました。

当社製品は、ロシア、カザフスタン、ウクライナ、ドイツ、インドでRakhniを検知しました。このマルウェアは主に、スパムメールに添付された悪意あるファイルとして拡散されています。当社のエキスパートが検証した検体は、金融関係の文書になりすましていました。Rakhniの背後にいるサイバー犯罪者が、企業の「お客様」を主要なターゲットとしていることを示唆しています。

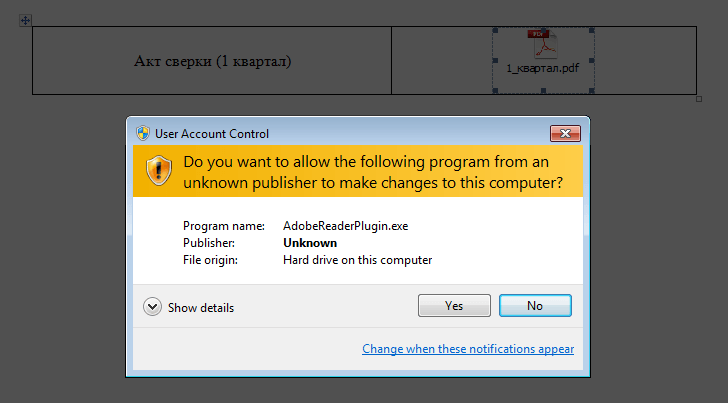

スパムメールに添付されているDOCXファイルの中には、PDFドキュメントが含まれています。編集を許可してPDFを開こうとすると、発行元不明の実行ファイルを実行する許可を要求するシステムメッセージが表示されます。これを許可すると、Rakhniが動き出します。

真夜中の泥棒のように

悪意あるPDFファイルは、起動するとドキュメントビューアーのような動作を見せます。まず、ファイルが開かない理由を説明するエラーメッセージを表示し、次にWindows Defenderを無効化し、偽物のデジタル証明書をインストールします。こうして妨げとなるものがなくなった時点で、Rakhniは感染したデバイスに対するアクションを決定します。ファイルを暗号化して身代金を要求するか、仮想通貨マイナーをインストールするのかの二択です。

最後に、このマルウェアはローカルネットワーク内にある他のコンピューターへの感染拡大を試みます。企業の従業員が自分のデバイスの[Users]フォルダーへのアクセスを共有している場合、マルウェアはそのフォルダーに自らをコピーします。

マイニングか、暗号化か

仮想通貨のマイニングをするか、ファイルを暗号化して身代金を要求するか。選択基準はシンプルです。標的のコンピューターに[Bitcoin]フォルダーがあれば、Rakhniはファイル(Office文書、PDF、画像、バックアップなど)を暗号化するランサムウェアのモジュールをダウンロードして実行し、3日以内の身代金支払いを要求します。金額など身代金の詳細はメールで送る、とされています。

デバイス内にBitcoin関連のフォルダーが存在せず、そのデバイスが仮想通貨のマイニングに十分なパワーを備えていると判断された場合には、仮想通貨マイナーがダウンロードされます。マイナーは、バックグラウンドでひそかにMonero、Monero Original、またはDashcoinのトークンを生成します。

被害に遭わないために

Rakhniは、悪意あるファイルが添付されたメールから感染します。したがって、受信したメールには注意を払いましょう。特に、見覚えのないメールアドレスから送られたメールは、十分に警戒してください。添付ファイルを開くべきかどうか少しでも迷う場合は、開かないでください。

また、OSが警告メッセージを表示したら内容を確認し、発行元が不明なアプリケーションは実行しないようにしましょう。特に、よく使われているアプリケーションと似た名前が付いたアプリケーションの場合は警戒しましょう。

企業ネットワークをマイナーや暗号化型ランサムウェアから保護するには、以下の対策が役立ちます。

- 社内の情報セキュリティ担当者に対してサイバーセキュリティのトレーニングを実施し、また、担当者の知識と技能を定期的にチェックする。トレーニングに関してのご相談は、当社でも承っております。

- 重要データのバックアップを作成し、ネットワークに繋がっていない独立したストレージメディアに保存する。

- ふるまい分析機能を備えた、実績のあるセキュリティ製品(Kaspersky Endpoint Security for Businessなど)を使用する。

- 企業ネットワークに異常な点がないか、定期的に検査する。

Kaspersky Labの法人向け製品をお使いでない場合は、ランサムウェア対策専用の無料ツール「Kaspersky Anti-Ransomware Tool for Business」の利用をご検討ください。ほとんどの他社製セキュリティ製品と共存し、機能を補完する形で動作可能なKaspersky Anti-Ransomware Tool for Businessは、最新のふるまい検知テクノロジーと当社のクラウドメカニズムを採用しており、ランサムウェアを取り逃しません。

ランサムウェア

ランサムウェア

ヒント

ヒント