セキュリティ業界では近年、「ランサムウェア」が流行語になっている感があります。ランサムウェアの脅威は以前から存在していましたが、これまでとは様相が異なります。年を追うごとに攻撃者は大胆になり、手法は洗練され、各所でシステムが侵入され続けていますが、メディアの注目は、どの企業がランサムウェアの犠牲となったのかという点に集中しています。このレポートでは、日々のニュースからは一歩引いた目線から、ランサムウェアのエコシステムがどのように組織化されているのかを考察します。

レポートでは最初に、ランサムウェアの脅威に対する適切な考え方を妨げる3つの先入観を取り上げます。次に、サイバー犯罪者同士がどのように関わり合い、どのようなサービスを提供しているのかを、ダークネットでの活動から示します。そして最後に、よく知られたランサムウェアグループである「REvil」と「Babuk」を取り上げます。

パート1:ランサムウェアに関する3つの先入観

先入観その1:ランサムウェアを扱う一味は一つのグループである

2020年、「大物狩り」が増加するのと同時に、ランサムウェアの世界で注目を集めるグループが数多く登場しました。犯罪者たちは、ある程度の評判を事前に確立できていると被害者が身代金を支払ってくれる可能性が高いことに気付いたのです。暗号化されたファイルを復元する能力を自分たちが持っているのだということを疑われないために、彼らはインターネット上での存在感を高め、プレスリリースを書き、被害者となり得る人々に自分たちの名前を知らしめました。

しかし彼らは、自分たちがスポットライトを浴びることで、ランサムウェアエコシステムの複雑さを隠しています。外から見ると、彼らは一つの組織に見えるかもしれませんが、実際には、それぞれが槍の穂先であるにすぎません。ほとんどの攻撃には相当な数の当事者が関与しており、ダークWebのマーケットプレイスを介して互いにサービスを提供し合っています。このエコシステムを構成するメンバーを、便宜上「レッドチーム」と呼ぶことにしましょう。

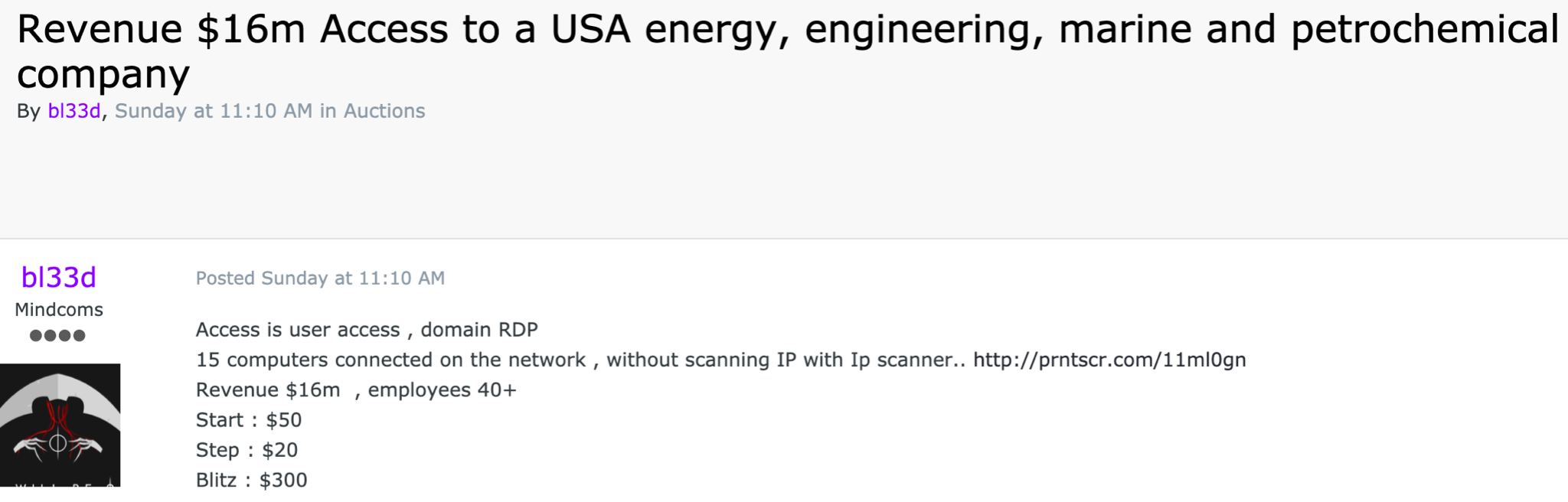

標的のネットワークに対する初期アクセスを提供するのは、「ボットマスター」や「アカウントセラー」の役目です。レッドチームのその他メンバーは、この初期アクセスを利用して、標的のネットワークを完全に掌握します。この過程で、彼らは標的に関する情報を収集し、内部文書を盗みます。

盗んだ文書は、「アナリスト」チームに外部委託されます。アナリストの仕事は、標的が支払える身代金の最大額を設定するため、標的の現実的な財務状況を把握することです。このほか、標的組織の意思決定者にできる限りの圧力をかけるため、脅迫に使えそうな機密情報や相手にとって不利な情報を探します。

攻撃の準備が整うと、レッドチームはダークWeb上で「デベロッパー」からランサムウェアを購入します。代金は通常、身代金の一部と引き換えです。ここに、「パッカー」が関与する場合もあります。ネットワーク全体を暗号化するのに必要な数時間を稼ぐため、パッカーはランサムウェアのプログラムに保護レイヤーを追加し、セキュリティ製品によって検知されにくくします。

被害者との交渉を担当するのは「ロンダラー」です。身代金が支払われた後は、入手した仮想通貨(暗号資産)をロンダリングするために、まったく別のスキルセットが求められます。

興味深いのは、「ランサムウェアのバリューチェーン」を構成するさまざまなアクターが、互いを個人的に知っている必要がない点です。実際に、彼らは互いに面識がありません。ハンドル名を使ってインターネット上で連絡を取り合い、サービスに対しての支払いは暗号資産(仮想通貨)で行います。そのため、こういった人たちを逮捕しても、(抑止には役立ちますが)エコシステムを減速させることはほぼできません。共犯者の身元を知ることができない上、逮捕によって生じた空白を他の誰かがすぐに埋めるからです。

ランサムウェアの世界は、一つのエコシステムであると考え、そういうものとして扱う必要があります。例えばこのエコシステムの中でお金が循環しないようにするなど、組織的に取り組むしかない問題であり、そもそも身代金を支払わないということにつながってきます。

先入観その2:標的型ランサムウェアは標的型である

このエコシステムの在り方は、標的の選定方法とも無関係ではありません。確かに、犯罪グループはより大胆になり、身代金の要求額は右肩上がりです。しかし、ランサムウェア攻撃には日和見的な側面があります。私たちの知る限り、こうした犯罪グループは、次のターゲットを決めるために経済誌を熟読したりなどしません。

直感とは逆に、被害者のネットワークに最初にアクセスする者たちと、後にランサムウェアを展開する者たちは別です。アクセス情報の収集を、まったく別のビジネスだと考えると分かりやすくなります。ビジネスとして成立させるには、安定した「商品」の供給が必要です。フォーチュン500のような難しい標的を定めておいて何週間もかけて侵入を試みても成功の保証はなく、経済的には無意味かもしれません。そこで、アクセス情報を売る者たちは、手に届くところにあるものを狙います。アクセス情報の主な出所は、以下の2つです。

- ボットマスター:名の知れたマルウェアファミリーは、大規模で広範囲にわたる攻撃活動に関与しています。主な目的は、感染したコンピューターのネットワークを構築することですが、構築時点では休眠状態にすぎません。ボットマスター(ボットネット所有者)は、DDoS攻撃やスパムの配信などさまざまな活動での収益化に利用できるリソースとして、感染コンピューターへのアクセス権を大量に販売します。ランサムウェアの場合は、標的への足掛かりを得るのに、この初期感染済みネットワークを利用します。

- アクセスセラー:VPNアプライアンスやメールゲートウェイなど、インターネットに接続するソフトウェアの公開済みの脆弱性(ワンデイ脆弱性)を探すハッカーです。このような脆弱性が公開されると、アクセスセラーは、対応する更新プログラムが適用されないうちに、脆弱性を持つサーバーをできるだけ多く侵害しようとします。

いずれの場合も、自分たちがどこの組織のセキュリティを侵害したのか、この感染が身代金の支払いにつながる可能性があるのか、といったことを攻撃者が把握するのは、事後になってからです。ランサムウェアエコシステムのアクターたちは、特定企業を狙うターゲティングをほとんど行いません。この事実を踏まえると、企業としては、インターネット接続するサービスをタイムリーに更新すること、そして、休眠状態にある感染を不正行為に利用される前に検知する能力を持つことが重要となってきます。

先入観その3:サイバー犯罪者は犯罪者である

厳密に解釈すれば、そのとおりです。しかし、ランサムウェアのエコシステムが持つ多様性のため、見た目以上のものを抱える領域の話でもあります。もちろん、ランサムウェアのエコシステムと、カーディング(クレジットカード情報の不正売買)やPOSのハッキングといったその他サイバー犯罪の領域との間には、通じるところがあります(英語記事)。しかし、このエコシステムの構成員が皆サイバー犯罪社会の出身であるとは限らない点は、指摘すべきところでしょう。過去には、目立ったランサムウェア攻撃が破壊的な手段として利用されたこともあります(一部リンク先は英語)。一部のAPTアクターが、現在も似たような戦術を用いて対抗国の経済を動揺させる一方で強固な「もっともらしい否認」を維持していると考えるのは、不合理なことではありません。

同様に、私たちは昨年、大物狩りに手を出すLazarusグループに関するレポートを発表しました(英語記事)。ClearSkyも同様の活動を確認し、Fox Kitten APTと関連付けています(英語記事)。ランサムウェア攻撃に明白な収益性があることから、国家支援型の複数アクターが、国際的制裁を回避するための方策としてランサムウェアエコシステムに引き付けられているという点は各所から指摘されています。

当社のデータによると、このようなランサムウェア攻撃は、全体のごく一部にすぎません。このようなランサムウェアは、企業の防衛に亀裂をもたらすものではありませんが、その存在そのものが被害者に新たなリスクをもたらしています。米国の財務省外国資産管理室(OFAC)は2020年10月1日、攻撃者へ送金を行う企業は受取人が国際的な制裁の対象となっていないことを確認しなくてはならない旨を明確にしたメモランダムを発表しました(英語資料)。この発表の影響はすでにランサムウェア市場に及んでおり(英語記事)、効果はあるようです。ランサムウェアオペレーターに関するデューデリジェンスの実施は、それ自体が難題です。

パート2:ダークネットでの不正行為

サイバー犯罪関連のデジタル商品やサービスは、ダークネット上でどのように取引されているのでしょうか。一つのトピックまたは一つの製品にフォーカスした小規模なプラットフォームもありますが、取引情報のほとんどは少数の大規模プラットフォームに集中しています。私たちは、ランサムウェア関連の取引情報が集まる3つの主要フォーラムを分析しました。これらのフォーラムでは、ランサムウェアを扱うサイバー犯罪者が活発にやりとりし、取引を行っています。フォーラムには広告や取引の申し出が何百件も掲載されていますが、私たちはこの中から、フォーラムの管理者によって検証され、さらに定評のあるグループによって掲載された取引の申し出を、分析用に数十件ほど選びました。これらの広告は、ソースコードの販売に関するもの、定期的に更新される人材募集など内容はさまざまで、使用言語は英語とロシア語です。

さまざまなタイプの取引情報

ランサムウェアのエコシステムは、先に述べたように、さまざまな役割を担うアクターで構成されています。ダークネットのフォーラムにはこうした状況が部分的に反映されていますが、フォーラムで展開される取引情報は、主に販売や勧誘が目的です。どの市場もそうですが、何か必要なものがあるとオペレーターはフォーラムに掲載する広告を積極的に更新し、必要が満たされるとすぐに広告を引き上げます。ランサムウェアのデベロッパーや、ランサムウェアのアフィリエイトプログラム(Ransomware as a Service、またはRaaSと呼んだ方が分かりやすいかもしれません)のオペレーターによる広告には、以下のものがあります。

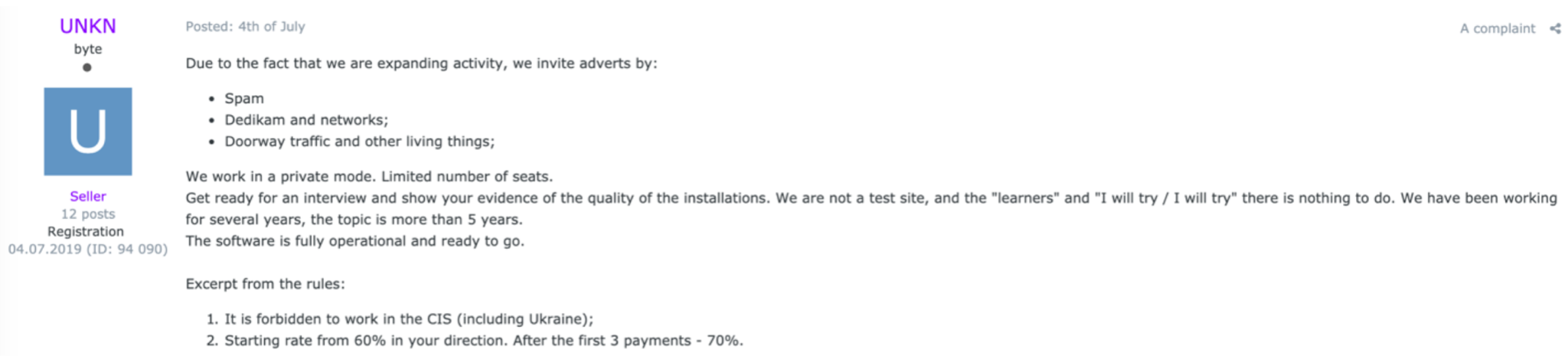

- ランサムウェアオペレーターのパートナーネットワーク、アフィリエイトプログラムへの勧誘

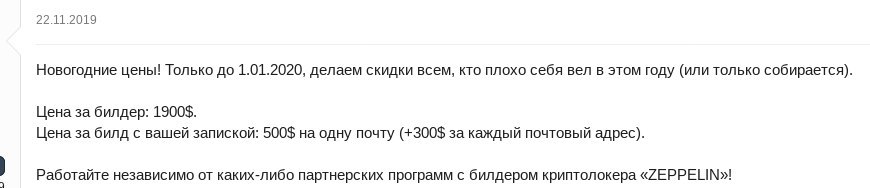

- ランサムウェアのソースコードまたはランサムウェアビルダーの広告

前者は、ランサムウェアオペレーターとアフィリエイトの間で長期的なパートナーシップを結ぶことを見越しています。利益の取り分は、ランサムウェアのオペレーターが利益の20〜40%、アフィリエイトが60〜80%というのが一般的です。

パートナーを募集するランサムウェアオペレーターが多い中、ランサムウェアのソースコードやランサムウェアのDIYキットを販売する事例もあります。価格は300〜5,000米ドルと幅があります。

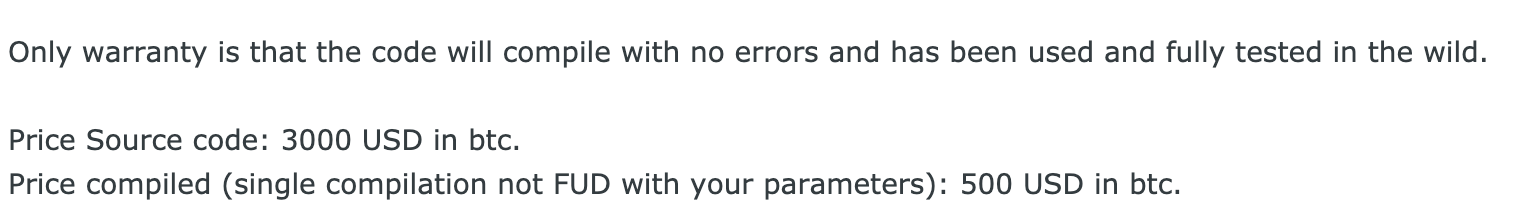

ランサムウェアのソースコードまたは流出した検体の販売は、技術的な熟練度と売り手側の労力の観点から見て、最も簡単に利益を上げられる方法です。しかし、ソースコードや検体はすぐに価値が下がってしまうため、最も儲からない取引でもあります。取引にはサポート付きとサポートなしの2種類があります。サポートなしで購入した場合は、セキュリティソリューションに検知されたとき、ランサムウェアを再パッケージ化する方法を自分で考えるか、検体の再パッケージ化を行うサービスを探さねばなりませんが、それでもセキュリティソリューションによって簡単に検知されてしまいます。

サポート付き(金融マルウェア市場では、より広く普及している)の場合は、定期的なアップデートが提供され、マルウェアのアップデートに関する決定がなされます。

この辺り、ダークネットフォーラムで展開される取引情報は2017年と比べてあまり変わりません(リンク先は英語)。

ダークネットに姿を見せない大規模グループも

ダークネット上で提示されている取引の数や範囲は確かに小さくありませんが、この市場はランサムウェアのエコシステム全体を反映しているわけではありません。大規模なランサムウェアグループの中には、独立して活動しているものや、直接パートナーを見つけて活動しているものがあります(例えば、私たちが知る限り、RyukはTrickbot感染後に一部被害者のシステムにアクセスできており、この2つのグループがパートナーシップを結んでいた可能性を示唆しています)。そのため、ダークネットのフォーラムに参加しているのは小規模なアクターが一般的で、例えば中規模のRaaSオペレーター、ソースコードを販売する小規模なアクター、新規参入者などです。

ダークネットにおけるアフィリエイトの基本原則

ランサムウェア市場はクローズドな市場であり、その背後にいるオペレーターたちは連携する相手を慎重に選んでいます。この慎重さは、オペレーターが掲載する広告や、パートナーを選ぶ際の基準に反映されています。

第一の基本ルールは、オペレーターの地理的制約です。マルウェアオペレーターがパートナーと連携する場合、彼らは自分たちが拠点とする司法管轄区域内でのマルウェア使用を避けます。このルールは厳守されており、従わないパートナーは連携中のプログラムからすぐに外されます。

さらに、潜入捜査官を雇い入れてしまう可能性を減らすために、オペレーターはパートナー候補の選抜を行います。例えば以下の例では、相手が出身国だと主張する国についての知識を確認するという選抜方法が取られています。また、政治的見解に基づいて、特定の国籍に関して制限を加えることもあります。これは、オペレーターが自分自身の安全を確保するために取る方法の、ほんの一例です。

パート3:商人たち

このパートでは、2021年に最も注目すべき大物狙いのランサムウェアグループを2つ取り上げ、エコシステムの概要をもう少し詳しく掘り下げます。

一つはREvil(別名:Sodinokibi)です。REvilは2019年以降、アンダーグラウンドフォーラムで宣伝されており、RaaSのオペレーターとして高い評価を得ています。REvilの名は、情報セキュリティ界隈のニュースにしばしば登場します。REvilのオペレーターは、2021年に最高額の身代金を要求しています。

もう一つはBabukです。Babukは、2021年に最初に発見された新しいRaaSであり、高いレベルの活動を示しています。

REvil

REvilは、最も盛んに利用されているRaaSの一つです。このグループによる最初の活動が観測されたのは2019年4月、今は亡き別のランサムウェアグループであるGandCrabが活動を停止した後のことです。

REvilは、サイバー犯罪者のフォーラムで雇われたアフィリエイトと協力してランサムウェアを配布します。身代金要求額は被害者の年間収益に基づいており、ディストリビューターの取り分は身代金の60〜75%です。支払いには仮想通貨のMonero(XMR)が使用されます。REvilのオペレーターに対するインタビューによると、2020年の収入は1億ドルを超えています。

REvilランサムウェアの開発者は、ランサムウェアを定期的に更新して、検知の回避と、進行中の攻撃の信頼性向上を図っています。このグループは、すべてのメジャーアップデートと新しいパートナープログラムアイテムの利用可能性を、サイバー犯罪者フォーラムのさまざまなスレッドで発表しています。2021年4月18日には、このランサムウェアの*nix実装がクローズドテスト中であることを発表しました。

技術的詳細

REvilは、ファイルコンテンツの暗号化にSalsa20というストリーム暗号を使用し、鍵を楕円曲線暗号で暗号化しています。このマルウェアの検体には、多数のフィールドを伴う暗号化された設定ブロックがあり、攻撃者がペイロードを微調整できるようになっています。実行ファイルは、拒否リストに登録されたプロセスを暗号化前に終了させる、基本的なホスト情報を流出させる、ローカルストレージデバイスやネットワーク共有にある許可リストに登録されていないファイルやフォルダーを暗号化する、といったことが可能です。REvilの技術的詳細については、当社のプライベートレポートおよびパブリックレポートにてご確認ください(一部リンク先は英語)。

このランサムウェアは、現在は主にRDPへの不正アクセス、フィッシング、ソフトウェアの脆弱性を利用して配布されています。アフィリエイトは、企業ネットワークへの初期アクセスとランサムウェアの展開を担当します(RaaSモデルの標準的手法です)。特筆すべきは、このグループが新規アフィリエイトの採用について非常に厳しいルールを設けている点です。REvilが採用するのは、ネットワークアクセス獲得の経験があり、高度なスキルを持つロシア語話者のみです。

侵入が成功すると、権限の昇格、偵察、横展開が行われます。オペレーターは続いて機密ファイルの評価を行い、密かに持ち出し、暗号化します。次の段階は、攻撃を受けた企業との交渉です。被害者となった企業が身代金を支払わないと決めた場合、REvilのオペレーターは、攻撃を受けた企業の機密データをOnionドメインにある自分たちのWebサイト「Happy Blog」で公開します。持ち出した機密データをリークサイトで公開するというやり方は、大物狙いのアクターの間で最近主流になっています。

注目に値するのは、ランサムウェアのオペレーターが、被害者に身代金の支払いを迫るために、被害者のビジネスパートナーやジャーナリストとの音声通話や、DDoS攻撃を利用するようになった点です。2021年3月、REvilはアフィリエイトに対し、被害者の取引先やメディアに連絡して圧力をかけるサービスを追加費用なしで開始し、有料サービスとしてDDoS(L3、L7)も提供開始しました。

当社が調査したところでは、REvilは約20の業種に影響を与えました。最も被害が多かったのは生産・製造(30%)で、次いで金融(14%)、プロフェッショナルサービスおよび消費者サービス(9%)、法務(7%)、ITおよび電気通信(7%)となっています。

REvilの活動によって被害を受けたのは、Travelex、Brown-Forman Corp.、製薬グループのPierre Fabre、セレブ御用達の法律事務所であるGrubman Shire Meiselas & Sacksなどの企業です。2021年3月にはAcerが侵入を受け、身代金要求額として史上最高額の5,000万ドルを要求されました(英語記事)。

2021年4月18日、サイバー犯罪者が利用する新規アフィリエイト募集フォーラムで、REvilグループのメンバーが、同グループが「史上最も注目を集める攻撃」を宣言する目前であることを投稿しました。続く4月20日、REvilグループはApple製デバイスの設計図とされるものをHappy Blogで多数公開しました。このデータはAppleのパートナー企業の一つである台湾のメーカー、Quantaのネットワークから盗んだものであると、同グループは述べています。Quantaに対して最初に提示された身代金要求額は5,000万ドルでした(英語記事)。

REvilグループは、典型的な大物狙いのグループです。2021年、企業の機密データに対する身代金の額は増加傾向が見られています。被害者に圧力をかけるという新しい戦術の使用、Windows以外に対応するバージョンの積極的な開発、新しいアフィリエイトの定期的な募集。すべては2021年に攻撃の数と規模が拡大することを示唆しています。

Babuk

もう一つ、2021年の大物狙いの攻撃グループといえばBabukです。2021年の初めには、このランサムウェアが関与するインシデントが複数見られました。

2021年4月末、Babukを操るアクターは、「オープンソースRaaSのような形にするために、ソースコードを公開する」と述べ、活動の終了を発表しました(英語記事)。これは、規模の小さいさまざまな脅威アクターがソースコードを自分たちの活動に取り入れ、ランサムウェアの活動の新たな波がやってくるであろうことを意味しています。このような状況は、過去に他のRaaSやMaaSでも見られました。Android向けバンキング型トロイの木馬「Cerberus」のソースコードが公開された昨年の一件は、まさにその好例です(英語記事)。

Babukグループは、標的ごとに検体をカスタマイズしており、検体には標的組織名、個人的な身代金要求メッセージ、暗号化されたファイルの拡張子がハードコードされています。Babukのオペレーターは、RaaSモデルも使用しています。アフィリエイトまたはオペレーターは、感染前に標的組織のネットワークに入り込むことで、ランサムウェアの効果的な展開方法を特定し、機密データを見て被害者にとってぎりぎり現実的な額の身代金を設定します。Babukは、自分たちのグループを「企業ネットワークのセキュリティをランダムにテストする」サイバーパンクであると定義付けており、感染経路としてRDPを使用します。アフィリエイトの取り分としては、身代金の80%を提示しています。

Babukは、ロシア語圏および英語圏のアンダーグラウンドフォーラムに広告を出しています。2021年1月初旬、あるフォーラムに新種のランサムウェア「Babuk」に関する告知が掲載され、その後の投稿はアップデートやアフィリエイト募集が中心となっていました。

Babukの許可リストは中国、ベトナム、キプロス、ロシア、その他CIS諸国での攻撃対象絞り込みを禁じています。また、ZoomInfoによると、Babukのオペレーターは病院、非営利の慈善団体、年間収益が3,000万ドル未満の企業に対するセキュリティ侵害を禁止しています。Babukのアフィリエイトプログラムに参加するためには、Hyper-VおよびESXiに関するインタビューに合格しなければなりません。

Babukは、LGBTやBlack Lives Matter(BLM)のコミュニティに対する否定的な立場を公言した、おそらく初めてのランサムウェアグループとして話題になりました。そのため、これらのコミュニティは許可リストから除外されていました。しかし、Babukのデータ流出サイトに掲載された、2か月間の作業結果に関する投稿では、LGBTやBLMの財団や慈善団体を許可リストに追加したことが報告されています。

技術情報

Babuk は、Elliptic Curve Diffie-Hellman(ECDH)を組み合わせた共通鍵方式を使用して暗号化します。暗号化に成功すると、このマルウェアは、処理済みの各ディレクトリーに、ハードコードされた身代金要求メッセージを「How To Restore Your Files.txt」として落とします。このメッセージには、テキストのほか、流出したデータのスクリーンショットへのリンクが記載されています。この点から、このマルウェア検体が作成されたのはデータ流出後であることが分かります。前述したとおり、検体はそれぞれ特定の標的に合わせてカスタマイズされています。

また、身代金要求メッセージには、個人的なチャットポータルを使って交渉を開始するように書かれています。これはBabukに限ったことではなく、大物狙いの攻撃活動でよく見られます。身代金要求メッセージの文面には、Onionドメイン上のリークサイトに掲載された関連投稿へのプライベートリンクも含まれています。この投稿は、リークサイトのメインページからはアクセスできません。投稿には複数のスクリーンショットが掲載されているほか、盗まれたファイルの種類が文章を説明する文章や、被害者へ向けた一般的な脅迫メッセージもあります。被害者がサイバー犯罪者と交渉しないことにした場合、この投稿へのリンクは公開されます。

ランサムウェアBabukを操るグループは、欧州、米国、オセアニアの大規模な産業組織を主な標的としています。標的とされる業種は、輸送サービス、医療関連分野、産業機器の各種サプライヤーなどです。最近の事例を見ると、Babukのオペレーターは標的を拡大しています。4月26日、米国のコロンビア特別区首都警察(DC警察)は、自組織のネットワークが侵害されたことを認めました。Babukのオペレーターは自分たちの関与を主張し、Onionドメインにある自らのリークサイトで攻撃を公表しました。

リークサイトの投稿は、DC警察のネットワークから250GB以上のデータを流出させたとしています(英語記事)。攻撃者との交渉開始期限は3日以内(本記事執筆時点)で、期日を過ぎるとデータを犯罪組織に流出開始するとの内容です。Babukはまた、米国の国有部門への攻撃を継続すると警告しています。

結論

2021年4月23日、当社はランサムウェアの統計を発表しました(英語)。ランサムウェアに遭遇したユーザーの数が大幅に減少していることが明らかになりましたが、この数字の解釈を誤ってはなりません。無作為に選ばれた個人がランサムウェアに遭遇する可能性が以前に比べて低くなったのは事実ですが、企業にとってのリスクはかつてないほど高くなっています。

ランサムウェアのエコシステムは、利益を最大化するべく進化し、今や世界中の企業にとって全身性の脅威となっています。

かつて、中小規模の企業が情報セキュリティの課題をほとんど無視できた時代がありました。APT攻撃者の目に留まるにしては規模が小さく、無作為で全体的な攻撃の影響を受けるにしては規模が大きい存在であったためです。そのような時代は終わり、今ではすべての企業が、犯罪集団を撃退するための備えをしなければならない立場にあります。

このような攻撃者は手に届くところにある果実を最初に狙う傾向にあるため、適切なセキュリティの対策を講じることで大きな違いが生まれます。

ランサムウェアから組織を守るベストプラクティスとして、当社からは以下を推奨します。

- 攻撃者が脆弱性を突いてネットワークに侵入することを防ぐため、すべてのデバイスのソフトウェアを常に最新の状態に保つ。

- 横展開の動きやインターネットへのデータ流出を検知することに防御戦略の重点を置く。サイバー犯罪者による接続を検知するために、送信トラフィックに対しては特に注意を払ってください。

- バックアップは、侵入者が改竄できないようにオフラインに保管する。緊急時にはすぐにアクセスできるようにしておきましょう。

- 企業環境を守るため、従業員教育を実施する。ランサムウェアの攻撃から身を守る方法について学ぶことのできる、無料のオンラインレッスンもあります(利用可能言語は、英語、米語、ドイツ語、スペイン語、中南米スペイン語、フランス語、ドイツ語、イタリア語、ロシア語、アラビア語)。

- ネットワークのサイバーセキュリティ監査を実施し、ネットワーク境界やネットワーク内部で発見された弱点を修正する。

- すべてのエンドポイントでランサムウェア対策機能を有効にする。無料で使用できるKaspersky Anti-Ransomware Tool for Business(英語)は、ランサムウェアやその他タイプのマルウェアからコンピューターとサーバーを保護し、エクスプロイトを阻止します。このツールは、インストールされている他のセキュリティソリューションとの共存が可能です。

- 高度な脅威の発見と検知、インシデントの調査とタイムリーな修復ができるように、APT対策ソリューションおよびEDRソリューションを導入する。併せて、SOCチームが最新の脅威情報にアクセスできるようにし、専門的なトレーニングで定期的にスキルアップを図りましょう。社内に脅威ハンティングの専門家がいない場合は、MDRプロバイダーに協力を依頼することも検討してください。

- 被害に遭っても、絶対に身代金を支払わない。身代金を払ってもデータが戻ってくる保証はなく、支払うことで犯罪者が活動を続ける後押しをすることになります。身代金を支払わず、地元の警察機関に事件を報告してください。また、復号ツールをインターネット上で検索してみましょう。ランサムウェア対策WebサイトのNo More Ransomからは、多数の復号ツールが入手できます。

ランサムウェア

ランサムウェア

ヒント

ヒント