今年の秋頃から、日本国内でのマルウェア「Emotet」の感染が急増しており、実際に被害を受けたという報告が多く上がっています。主な感染経路は悪質なファイルが添付されたメール、あるいは悪意あるリンクが記載されたメールです。Emotetに一度感染してしまうと、端末で利用しているメールのアカウントや送受信したメールの情報が窃取され、マルウェア付きスパムメールの送信に再利用されてしまう被害が起きています。またEmotetはバージョンアップを繰り返しており、別のマルウェア「TrickBot」やランサムウェア「Ryuk」を配布する機能を持つ危険なマルウェアとしても報告されています。

これだけ多くの被害を生み出した一因は、送られてくるマルウェア付きスパムメールに社内外の関係者の名前やメールアドレス、以前にやりとりした文面などがそのまま使われており、悪質な「偽メール」なのか実際の業務関連メールなのかを判別するのが非常に難しいことにあります。そのため、関係者からのメールだと思って添付ファイルをうっかり開き、文面が正しく表示されないと思って[編集を有効にする]ボタンをクリックしてしまい、結果として感染してしまった、というケースが後を絶たないと考えられます。

こういった「偽メール」に騙されてしまうのを防ぐことが難しいケースであっても、マルウェアに対する対策は、煎じ詰めると基本的な対策に行き着きます。今回はEmotetを例に、個々人が意識すべき対策と管理者が取るべき対策をまとめました。

対策

個々人が意識すべきこと

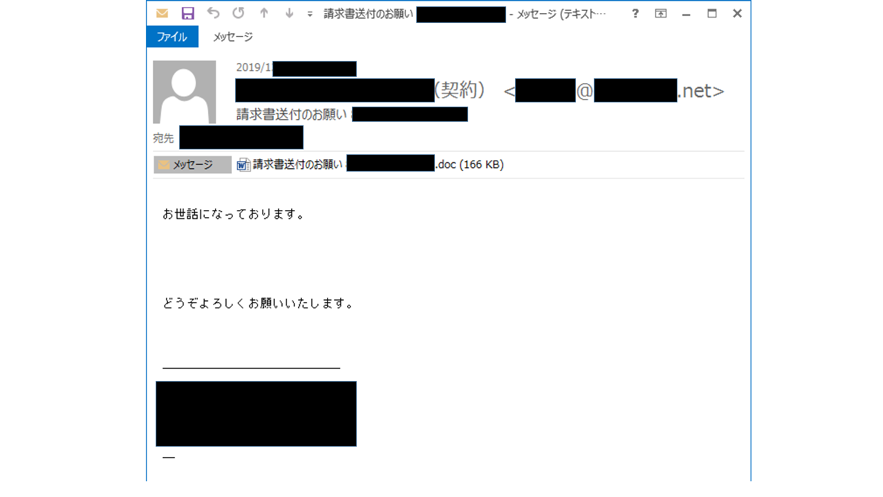

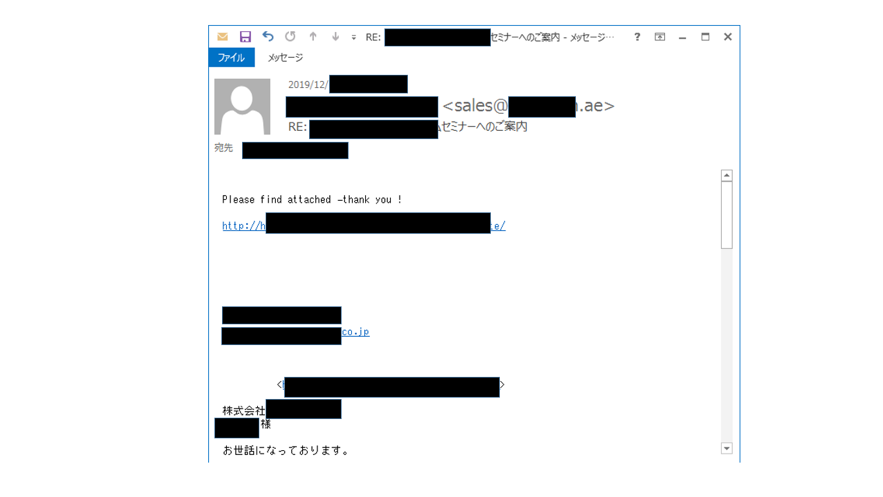

今回のEmotetのケースでは、取引先に送信したメールから返信が来ているかのように装ったマルウェア付きスパムメールが送られています。送られてくるメールには、添付ファイル(Microsoft Office文書)の形でマルウェアが送られて来るタイプと、マルウェアのダウンロードリンクが記載してあるタイプがあり、どちらも不用意に添付ファイルやリンクをクリックしてしまうことを狙っています。

悪質な添付ファイルの付いたメールの例

マルウェアをダウンロードさせるリンクが記載されたメールの例

このようなメールに対して取るべき行動は、「身に覚えがなければ開かない、クリックしない」を徹底することです。

万が一添付ファイルを開いてしまった場合は、マクロを有効にさせるための[コンテンツの有効化]や[編集を有効にする]というボタンが表示されてもクリックしないでください。Microsoft Office製品の「マクロの有効化」に危険が伴うことは、情報セキュリティのニュースなどで何年も前から警告されています。

マクロの有効化を促す通知とボタンの例(1)

マクロの有効化を促すボタンの例(2)

- 感染してしまったかもしれない、いけないものをクリックしてしまったかもしれない、と思ったときは、社内のセキュリティ担当部門へ速やかに連絡してください。感染したときに取るべき行動が会社で規定されている場合には、それに従いましょう。

- 不審なメールの扱いなどについて、社内で対応策が周知されている場合も多いと思います。まずはどこに尋ねたら良いかなど、今一度対応フローを確認し、いざというとき適切なアクションを取れるように意識されることをお勧めします。

- ここ数年は、情報漏洩やハッキングなどの事件が一般のニュースでも取り上げられるようになっています。テレビ、新聞、ラジオ、ネットのトレンドなどで、情報セキュリティのニュースにぜひ関心を持っていただきたいと思います。特に来年は東京五輪が控えており、サイバー犯罪が活発化することが懸念されます。今は他人事かもしれませんが、次は自分に関わってくるかもしれません。

管理者が取るべき対策

先にも触れたとおり、Emotetの拡散に使われたメールは、実在する関係者の名前、メールアドレスで送られてくることが多く、見分けるのは困難です。そのため、悪意あるファイルやリンクがクリックされてしまった場合に感染を食い止めるための手段を講じることが重要です。

1. セキュリティ製品の運用

近年のサイバー脅威は多様化していて、ウイルス定義データベースだけですべてに対応することが難しくなっています。いわゆる「ウイルス対策製品」が現在ではウイルス検知以外にもスパム対策、フィッシング対策、ふるまい検知、サンドボックスなど多機能を搭載しているのには、そうした状況があります。セキュリティ製品/ウイルス対策製品をすでに導入済みの場合であっても、こうした機能が適切に設定されているか、運用方法の見直しをお勧めします。具体的には以下をご参照ください。

ここではKaspersky Endpoint Security for Windows 11に搭載されている機能について紹介します。

・ふるまい検知とヒューリスティック分析

両機能はいずれも、マルウェアの動作(または動作シーケンス)を分析します。悪意あるプログラムの典型的な動作が見られる場合、マルウェアはヒューリスティック分析またはふるまい検知によって検出されます。

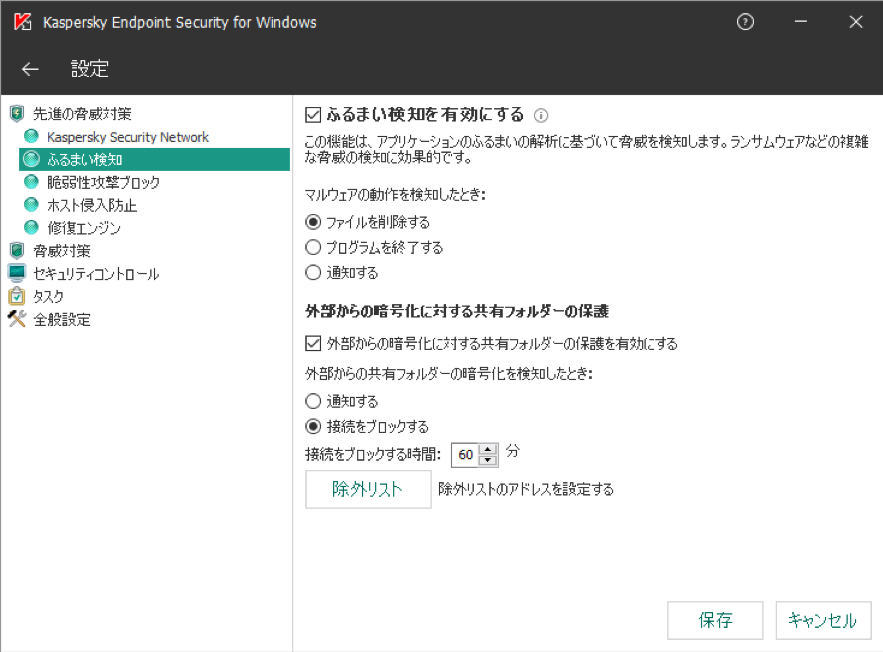

- ふるまい検知機能:マルウェアなどの危険なアプリケーションの動作を分析し、悪意のある動作を検知し防ぐことが可能な機能です。検知すると「PDM:」(Proactive Defence Moduleの意味) で始まるプレフィックスで判定結果を表示します。

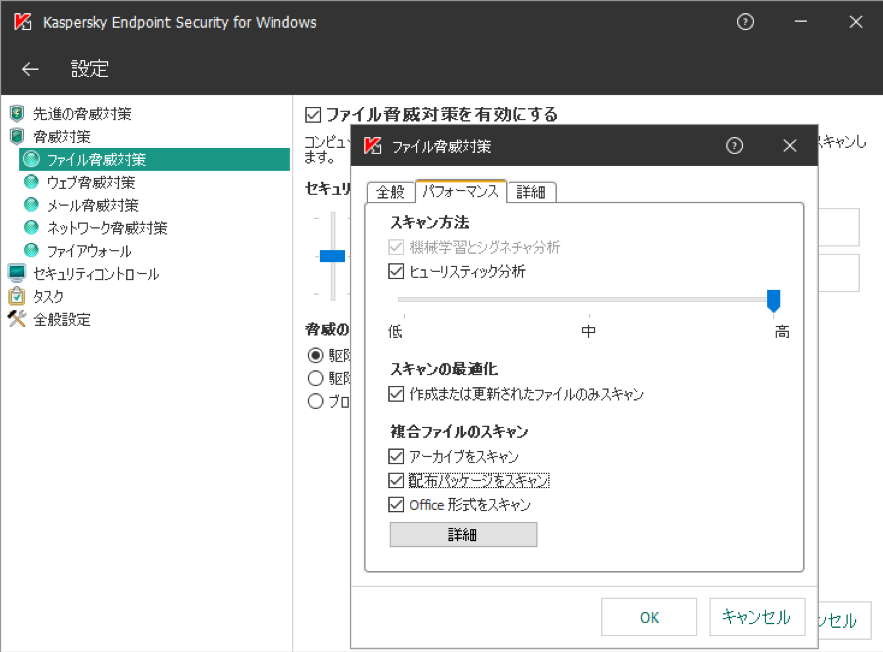

- ヒューリスティック分析機能:悪意のあるコードを解析し、定義データベースでは通常対応できない未知のマルウェアを検知する機能です。検知すると「HEUR:」(Heuristicの意味)で始まるプレフィックスで判定結果を表示します。

マルウェアを検知したのに削除されていないなどの設定ミスが起こらないよう、検知時に確実に削除できるような設定がされているか見直すことも大事です。

ふるまい検知機能の設定(Kaspersky Endpoint Security for Windows 11)

ヒューリスティック分析機能の設定(Kaspersky Endpoint Security for Windows 11)

・クラウドテクノロジーの有効化

このほか、脅威の迅速な特定と無害化にはKaspersky Security Network(Kasperskyのクラウドネットワーク)も重要な役割を果たします。以下の設定画面から有効化してください。

Kaspersky Security Networkの有効化(Kaspersky Endpoint Security for Windows 11)

2. マクロ有効化のブロック

メールに添付されたMicrosoft Office文書を開くと、悪意あるマクロの有効化が要求されます。マクロを有効化しないように社内へ周知する一方で、マクロの有効化を管理者側で無効にすることも被害抑制に役立ちます。

・Microsoft Office でのマクロ無効化

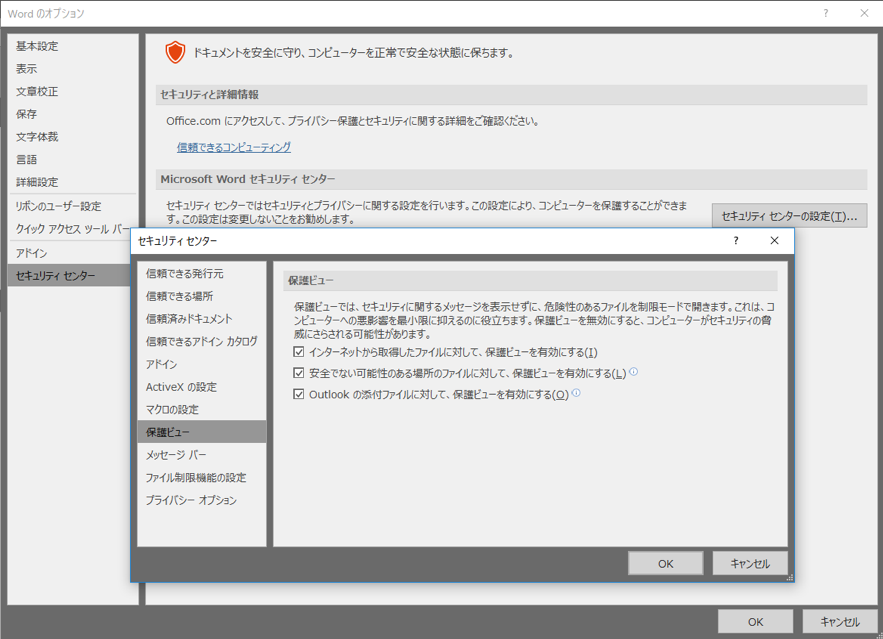

- Office製品のメニューで[ファイル]-[オプション]-[セキュリティ センター]の順に選択します。

- [セキュリティ センターの設定]ボタンをクリックし、[マクロの設定]項目にある[警告を表示してすべてのマクロを無効にする]などの無効化設定を選択します。

マクロの無効化(Microsoft Office製品―Microsoft Wordの例)

- 同じく[保護ビュー]項目にある[保護ビューを有効にする]項目をすべて選択します。

マクロの無効化(Microsoft Office製品―Microsoft Wordの例)

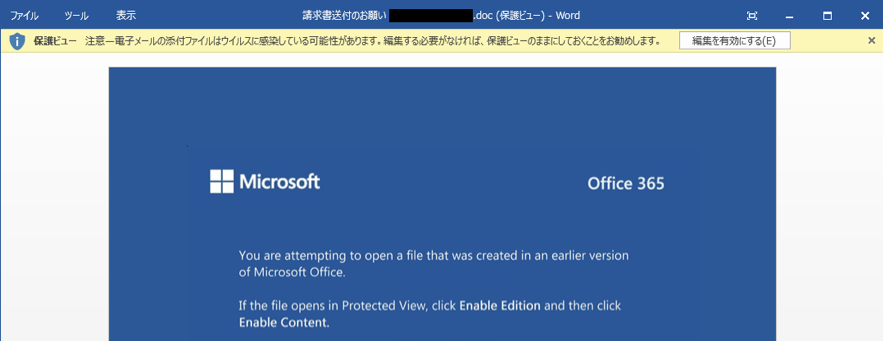

保護ビューが設定されていれば、画面上部の保護ビューに「注意―電子メールの添付ファイルはウイルスに感染している可能性があります」などと警告が表示されるようになります。大事なことは、この時点で[編集を有効にする]をクリックしないことです。

保護ビュー

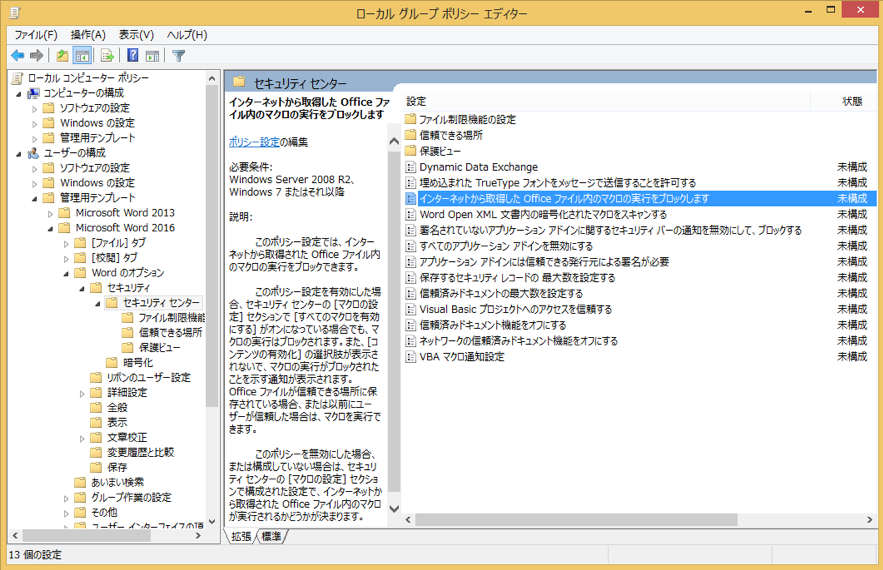

・グループポリシーによるマクロの無効化

管理者側からは、Windowsのグループポリシーを利用してOfficeのマクロ設定を管理することができます。Officeのグループポリシー管理用のテンプレートは、Microsoftより公開されています。これを用いて、「インターネットから取得した Office ファイル内のマクロの実行をブロックします」の項目を設定することで、インターネットからダウンロードしたファイルのマクロをブロックするように設定することができます。

マクロの無効化(グループポリシー)

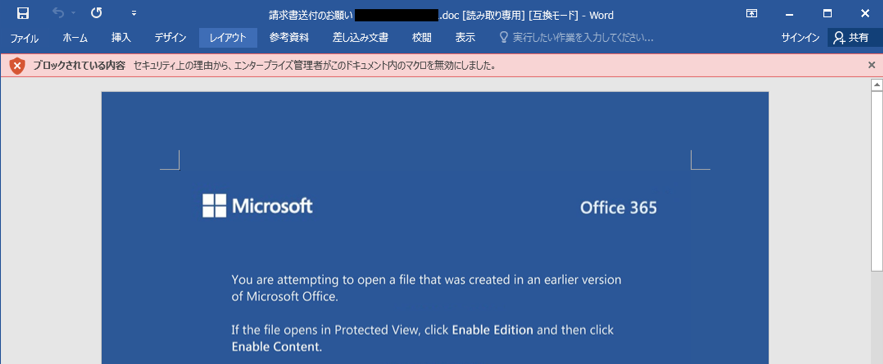

グループポリシーで制限をかけていれば、ユーザーが[編集を有効にする]ボタンを押してしまった場合でも、「ブロックされている内容 セキュリティ上の理由から、エンタープライズ管理者がこのドキュメント内のマクロを無効にしました。」という赤い警告が表示され、マクロの起動をブロックできます。

マクロのブロック

3. ソフトウェア、OSの確実なアップデート

忘れてはならないのは、利用しているPCのソフトウェア、OSに対して最新のパッチ、アップデート、サービスパックなどをインストールして、基本的な対策を怠らないことです。もちろん、ウイルス対策製品のアップデートも忘れずに行ってください。最新の状態にすることで、脆弱性のある状態を減らし、感染の被害を受けにくい状態を作り上げます。

4. 社員教育

メールが感染の発端となるのはよくあることです。改めて全社員に対し、フィッシングメールや悪意あるファイルが添付されたメールが届いた場合の対応などを徹底することを強くお勧めします。また、ファイルを開いてしまった、リンクをクリックしてしまった、何かがダウンロードされた、などの報告を積極的に上げてもらうことを奨励するのも、初動を早めることにつながります。併せて、社内の緊急対応フローを再度周知するのも良いでしょう。

また、マルウェア付きスパムメールやフィッシングに利用されるメールの手口が多様化しています。「こういう風にだます場合もあるのか」という実例を知識として知っているということも、被害の抑制に有効です。Kaspersky Dailyでは海外の事例も含めた実例を紹介するほか、フィッシングに引っかかってしまう理由を人間心理の面から考察しています。社員への注意喚起を促す際にも、ご活用いただけるものと思います。

『Kaspersky Daily』フィッシング関連記事

『Kaspersky Daily』添付ファイル関連記事

参考

Emotetに関する注意喚起

JPCERT/CC

マルウエア Emotet の感染に関する注意喚起

IPA

「Emotet」と呼ばれるウイルスへの感染を狙うメールについて

脅威

脅威

ヒント

ヒント