Kaspersky Daily(当ブログ)の人気シリーズ『セキュリティウィーク』。今回取り上げるのは次のニュースです。

- Bugzillaへの不正アクセス事件、強力かつ他にはないパスワードの必要性を強く喚起。

- 金融機関から巨額の金銭を窃取するCarbanak、ヨーロッパと米国で活動がふたたび表面化。

- Kaspersky Lab、サイバースパイ活動に使われる指令サーバーの隠ぺいレベルを「追跡困難」から「追跡不可能な神レベル」に引き上げる手法を解明。

このシリーズの構成を、ざっとおさらいしましょうか。毎週、Threatpostの編集チームが選んだ重要なニュース3本に私が情け容赦なくコメントを加える、という内容です。

Bugzillaバグデータベースへの不正アクセス

私は以前のセキュリティウィークで、責任ある開示について問題提起し、発見されたバグの情報を公開するのが望ましい事例とそうでない事例を挙げました。Mozillaのバグ管理システムへの不正アクセスこそ、脆弱性を公開しない方が良かった例の最たるものです。

この問題がまだ解決されていないのは明らかです。Mozillaは8月、Firefoxに組み込まれているPDF Viewerのバグを修正するパッチをリリースしました(英語記事)。このバグを発見して報告したのは、バグを悪用した攻撃の被害を受けた利用者でした。特殊な細工を施されたバナーが攻撃の侵入口となり、犯人はここから利用者の個人情報を盗んでいました。

Mozillaはパッチを準備しているときから、Bugzillaへの不正アクセスに気付いていたと思います。このバグの情報は非公開だったとはいえ、Bugzillaにすでに登録されていたのですから。その後、不正アクセスの疑惑が浮上し、先日それが事実だったことが明らかになりました。Bugzilla自体に「欠陥」があったわけではありません。攻撃者は特権ユーザーを突き止め、侵入した別のデータベースでパスワードを発見しました。このパスワードがたまたまBugzillaのパスワードと一致したのです。

こうして攻撃者は、早ければ2013年9月から非公開のバグデータベースにアクセスしていました。攻撃に関するFAQに詳しく書かれていますが、この間ハッカーがアクセスしたバグ情報は185件、そのうち重大なバグは53件でした。このうち43件は、データベースに不正アクセスされた時点で修正済みでした。

残るバグのうち2件は、情報漏えいからパッチ適用までの期間は1週間以内でした。5件は理論上、パッチが提供されるまでの1週間から1か月の間、悪用可能な状態にありました。残りの3件は、パッチが公開されるまでの131日、157日、335日の間、悪用可能な状態でした。不正アクセス絡みでこれほど恐ろしいニュースはありません。ただ、Mozilla側に「これらの脆弱性が実際に利用された証拠」はなく、50件を超えるバグのうち実際に使用されたのは1件だけです。

強力なパスワードを使うのは、ITセキュリティの基本です!どういうパスワードなら強いのか、パスワードチェッカーで実感してみよう。 http://t.co/a2mrUt36pX pic.twitter.com/RnNyb7UpuF

— カスペルスキー 公式 (@kaspersky_japan) February 14, 2015

さて、ここでの教訓は単純明快。こんな時は即席の檀上に上がって訴えたくなります。「皆さん!どうかサービスごとに別々のパスワードを使ってください!」と。しかし、言うほど簡単ではありません。こうした対策には、どうしてもパスワードマネージャーが必要になるのです。すでに使っているとしても、じっくり腰を据えて、実際に使っているすべてのリソースでパスワードをきちんと変更しなければなりません。理想的にはすべてのパスワードを。Kaspersky Labのデータによると、パスワードマネージャーを使っているユーザーはたったの7%です

Carbanakの新バージョン、米国とヨーロッパを攻撃

ニュース(英語)。Kaspersky Labが2月に実施した調査。CSISによる最新の調査(英語)。

ここで、「大規模窃盗」に関してKaspersky Labが2月に行った発表を引用します。

「攻撃者は、数々の堅牢なセキュリティシステムの検知をすり抜け、自身の銀行口座に現金を送金したり、残高報告書を操作したりできました。犯人に銀行の内部システムを制御する能力がなければ、この作戦は成功しなかったでしょう。不正侵入後、犯人がビデオ撮影など、さまざまな諜報技術を駆使して、銀行のインフラの仕組みに関する情報を収集したのはこのためです」

警察組織との共同捜査の結果、Carbanakの複雑な多層攻撃によって銀行が受けた被害額は合計10億ドルに上り、攻撃された大手金融機関は100を超えることがわかりました。これは2月に起きた事件ですが、8月末、デンマークのセキュリティ企業CSISのリサーチャーが新型のCarbanakを発見しました。

新旧のバージョンにそれほど大きな差はなく、ドメイン名のかわりに静的なIPアドレスを使ってC&Cと通信していた、という違いがありました。データの窃盗に使われているプラグインは2月に使われたものと同じでした。

世界各地の銀行から総額10億ドルにも及ぶ金銭を盗み出したサイバー犯罪集団、#Carbanak の活動が明らかになりました。#APT 攻撃が我々一般人と無縁ではない時代…。 http://t.co/wqJhBpxMEw pic.twitter.com/Myq8PIOkvQ

— カスペルスキー 公式 (@kaspersky_japan) February 19, 2015

CSISによると、新しいバージョンのCarbanakはヨーロッパと米国の大企業を標的としていました。

Turla APT:衛星インターネットを利用してC&Cを隠すには

Turla APTのサイバースパイ活動は、Kaspersky Labのリサーチャーをはじめ、さまざまな情報セキュリティリサーチャーが長年にわたって調査してきました。当社は昨年、標的のコンピューターに侵入し、収集したデータをC&Cサーバーに送信する手法について詳しい調査結果(英語記事)を発表しました。

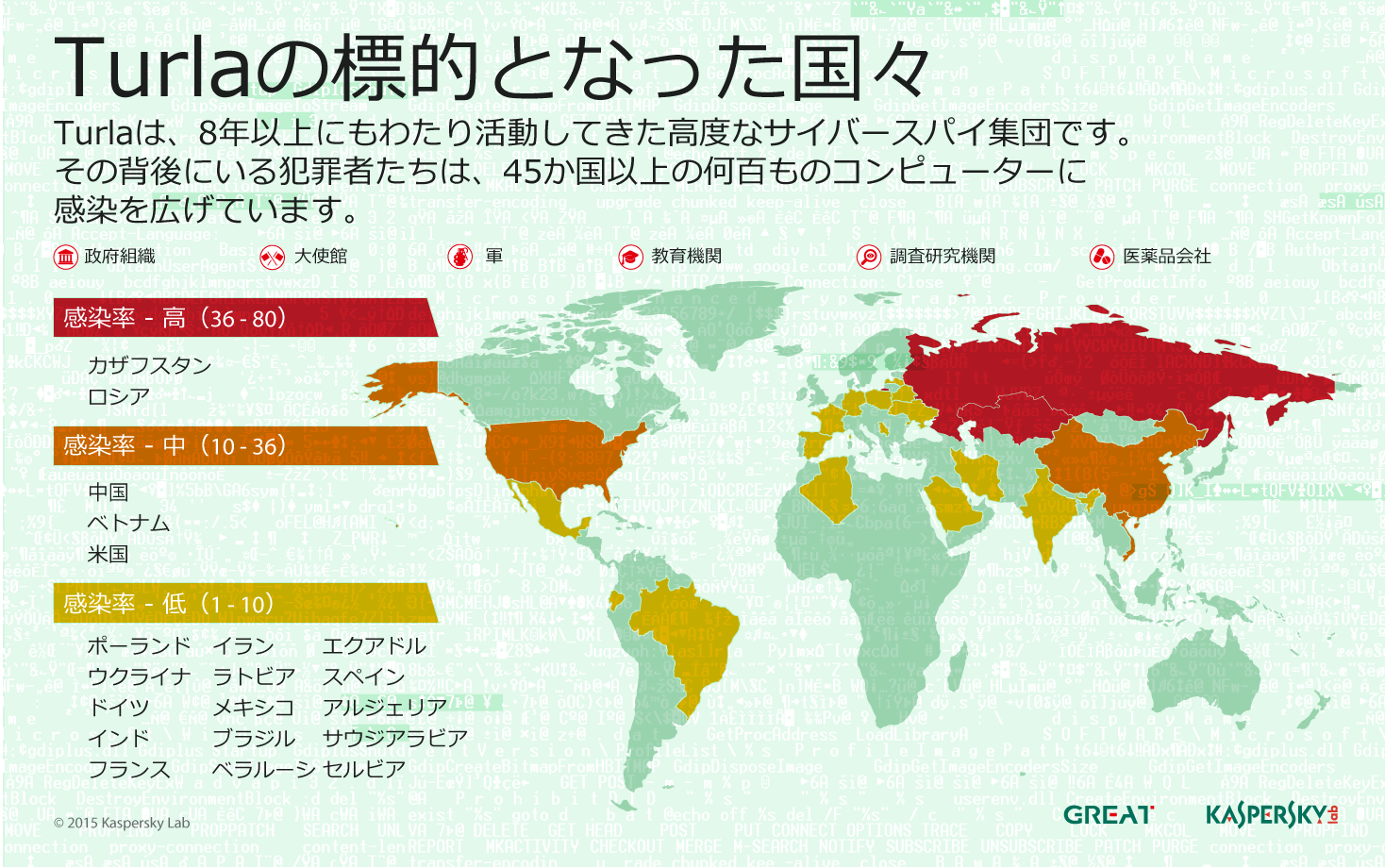

Turlaの活動は複雑で、攻撃の各段階で数多くのツールが使用されています。たとえばゼロデイ脆弱性を突いて感染させた文書によるスピアフィッシング、ウイルス感染サイト、標的システムの複雑さやデータの重要性に応じて使い分けるデータマイニングモジュール、最新のC&Cサーバーネットワークなど、多岐にわたります。こうして、今年8月までにヨーロッパと中東を中心に世界45か国で数百件の被害が報告されています。

先日、Kaspersky Labのリサーチャーのステファン・タナセ(Stefan Tanase)は、攻撃の最終段階、つまり盗んだデータがC&Cサーバーに送られるときのデータを発表しました(英語記事)。Turlaも過去のAPT集団と同じく、データマイニングのために、悪用が気付かれにくいホスティングなどさまざまな手法を駆使しています。ただ、プロキシサーバーの有無にかかわらず、ある特定のサーバーでホストされているC&Cサーバーに盗んだデータが到着した時点で、警察に逮捕されるかサービスプロバイダーにブロックされるかする確率が高くなります。

ここで登場するのが衛星インターネットです。衛星インターネットには、衛星の範囲内であればどこにでもサーバーを設置したり、移動したりできるという利点があります。しかし、難点もあります。十分な容量を持つ双方向衛星チャネルのリース料はかなり高額です。そのうえ、何らかの手がかりが見つかると、書類から身元がわかってしまいます。タナセが解明したのは、リースモデルを前提とした手法ではありませんでした。

「衛星フィッシング」とでも呼ぶべき手法があります。衛星端末に搭載されたソフトウェアに少しばかり変更を加え、その利用者が受け取ることになっているパケット以外も、拒否せずに収集するのです。こうして「仕掛け人」(つまり攻撃者)は、他人のWebページやファイル、データを手に入れることができるという案配です。ただしこの手法をうまく機能させるには、1つの条件があります。チャンネルが暗号化されていないこと、です。

Turlaの攻撃も同じ手法が使われていますが、少しばかり違う点があります。攻撃者はトラフィックを監視するときに標的のIPアドレスを特定し、善良で何も知らない正規の衛星端末所有者のIPアドレスに向けて、感染マシンからデータを送信させる必要があるのです。

攻撃の際に使用される通信ポートは、普通のシステムでは既定で閉じられており、パケットを拒否するようになっています。しかし、トラフィックをモニターしていれば、自分の居場所を知られずにこのデータを横取り可能です。

Kaspersky Labは、サイバースパイ集団「Turla」が衛星ネットワークを悪用してその活動を隠蔽していることを突き止めました。https://t.co/OKdsqCKaQq pic.twitter.com/YyLOClKnYN

— カスペルスキー 公式 (@kaspersky_japan) September 17, 2015

ところで、旧式の無線電話では、音声トラフィックがまったく暗号化されていませんでした。そのような周波数帯で動作する受信機が非常に高価だったからです。とはいえ、これは過去の話です。全周波数帯に対応した受信機が、瞬く間に、手ごろな価格で普及しはじめました。

「Turla向けに設計された」データマイニングと処理ソリューションは数千ドル以上かかったと考えられるので、無線電話との比較はちょっと無理があったかもしれません。しかし、肝心なのは、もともと衛星インターネットシステムには攻撃者に悪用され得る欠陥があるという点です。この脆弱性を修正するアクションプランはなく、被害状況もはっきりしないままです。

TurlaのC&Cサーバーのおおよその所在地は、衛星の通信範囲と一致します。

そして、Turlaの足取りをこれ以上つかむことはできません。

その他のニュース:

新たなタイプのAndroidランサムウェアが見つかりました(英語記事)。このランサムウェアはXMPP経由でC&Cサーバーと通信します。これまでもチャットなどのインスタントメッセンジャーは、PCマルウェアによる通信に利用されてきました。ですから、このニュースは、モバイルマルウェアがPCマルウェアと同じ道をたどっていることを示しています。しかも、圧倒的な速さで。

Google Chromeの重大な脆弱性に対するパッチ(英語記事)が新たに公開されました(Chromeをアップデートし、バージョン45にしてください)。

Seagateのワイヤレスハードドライブに、重大なバグが含まれている(英語記事)ことがわかりました。telnet経由のアクセスが暗号化されていない、rootアクセス用のパスワードがハードコードされている、という内容です。非常に深刻なバグですが、このあたりについては、前回ルーターに関する話の中で取り上げました。教訓:Wi-Fiにつながるものはすべて厳重に保護すること。実際、今では何もかも、カメラですらWi-Fiに接続できます。

懐かしのあれこれ:

Manowar-273

無害な常駐型ウイルス。通常、COMファイルとEXEファイルの実行時に感染します(COMMAND.COMファイルにはLehighアルゴリズムを用いて感染)。コードに「Dark Lord, I summon thee! MANOWAR」(闇の帝王、いざ出でよ!マノウォー)というテキストが含まれています。

Iron-Maiden

非常に危険な非常駐型ウイルス。通常、最新カタログのCOMファイルに感染します。タイミングによっては、ハードディスクから2個分のセクターをランダムに消去する可能性があります(1990年8月時点)。コードに「IRON MAIDEN」というテキストが含まれています。

1992年、ユージン・カスペルスキー著『Computer viruses in MS-DOS』(MS-DOSのコンピューターウイルス)70、75ページより引用。

1992年、ユージン・カスペルスキー著『Computer viruses in MS-DOS』(MS-DOSのコンピューターウイルス)70、75ページより引用。

注意:この記事は著者の個人的見解を反映したものです。これはKaspersky Labの見解と一致していることも、一致していないこともあります。運次第です。

セキュリティウィーク

セキュリティウィーク

ヒント

ヒント