※(2015/9/4)文末に更新情報を追記しました。

英語には「TGIF」という表現がありますが、日本のある同僚は最近まで「TGIF」が何の略語か知りませんでした。「TGIF」は一般的に「Thank God It’s Friday」、日本語で言うと「花の金曜日」(花金)という意味ですが、「やったあ、週末だ!」という金曜の解放感は多くの働く人々が感じるものでしょう。

その一方、週末に多数のオフィスが閉じられると、悪いことを企む人たちの活動が開始されます。なぜなら、少なくとも次の月曜の朝までは彼らの活動が見逃される事実を理解しているからです。ITコミュニティは悪意のあるWebサイトをできるだけ早期に発見し、テイクダウンするために一所懸命に働いていますが、多くの人々と同様に週末は週末なのです。

金曜に起こった出来事は、週末の悪意のあるアクティビティについての良い事例でしょう。私たちのメール受信箱に以下のメールが届きました。

このメール本文は、「受信箱の容量が残りわずかなのでメールを失う可能性がある」というソーシャルエンジニアリングの手口を利用して、メール受信者の不安をあおる内容です。また「high massage」と書かれていますが、おそらくこれは攻撃者のスペルミスでしょう。

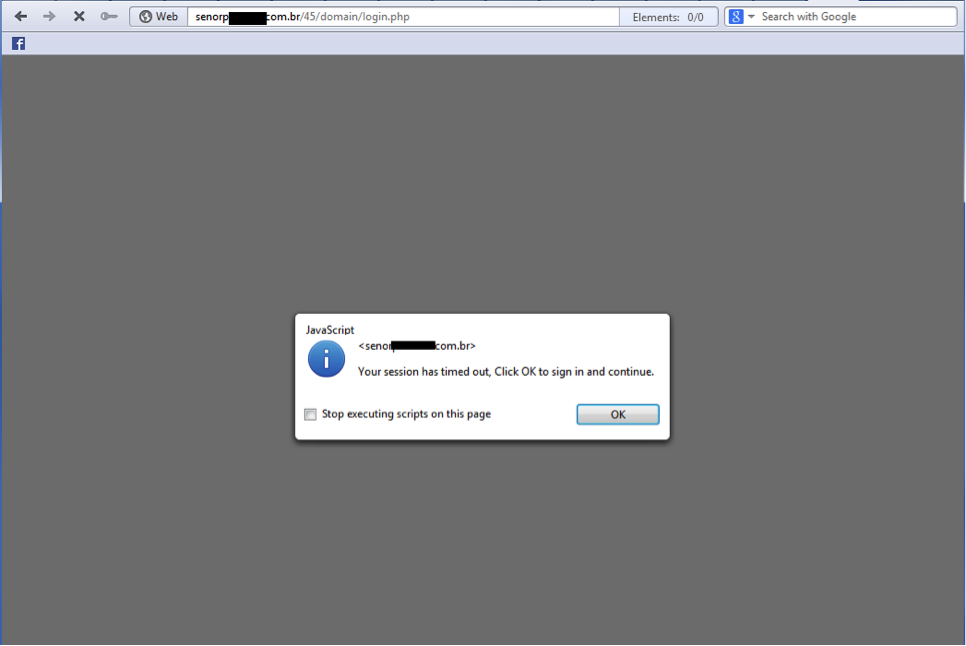

私たちがメールのリンクをクリックしたところ(もちろん、ご自身のところにこのようなメールが来てもリンクをクリックしないでください)、以下の通知が現れました。

これは、「セッションがタイムアウトしたので[OK]をクリックして続行してください」という通知です。

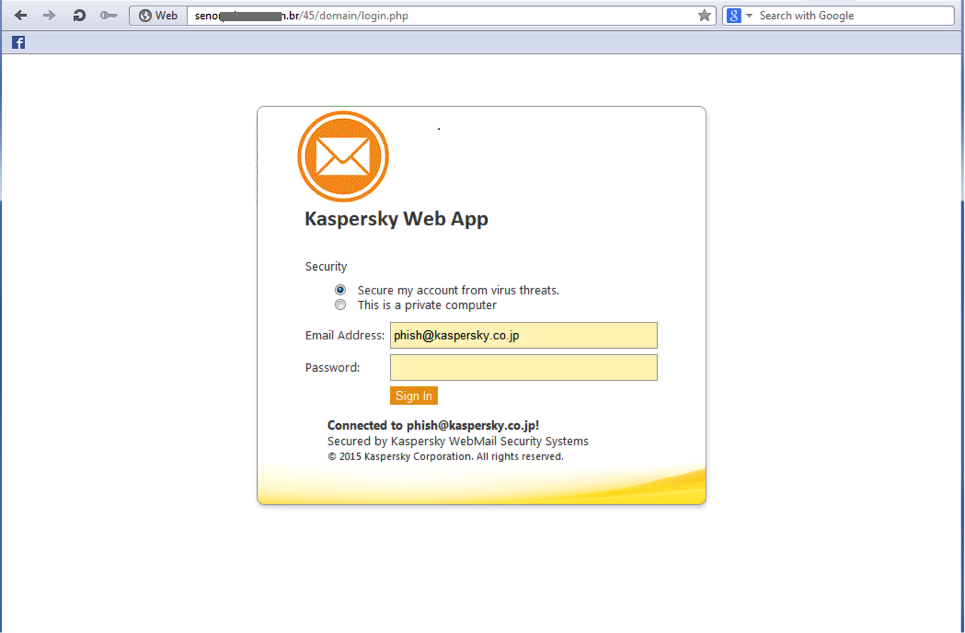

[OK]をクリックすると、Microsoftの電子メールクライアントに見紛うポップアップが表示されました。この画面は非常によく作られており、Eメール受信者のドメイン名(この例ではkaspersky.co.jp)が含まれています。

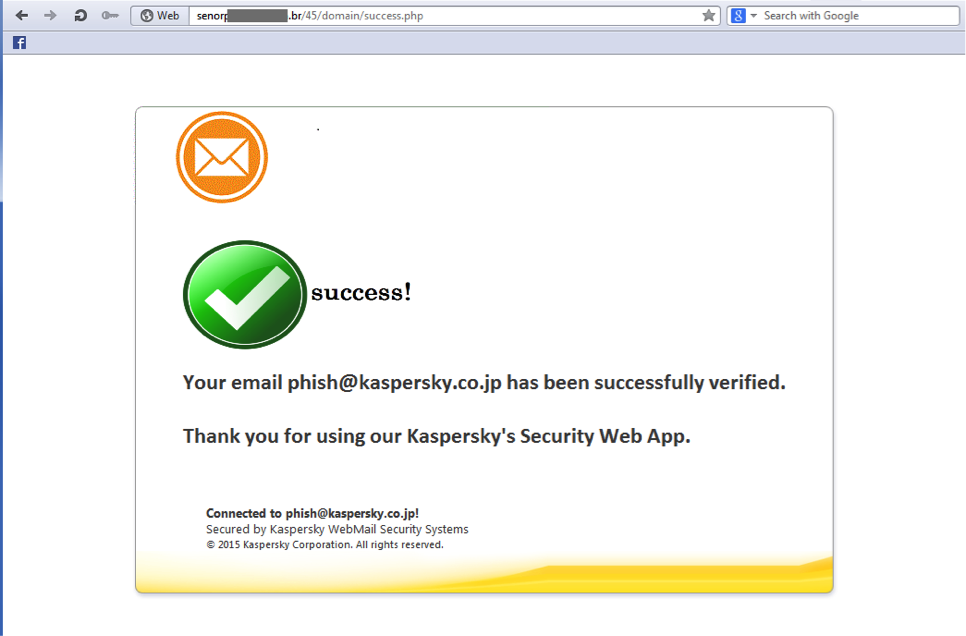

このフォームにテスト用のパスワードを入力したところ、今度は以下の通知が表示されました:

ちなみに、自分が実際に使っている電子メールクライアントのログインパスワードを図3のポップアップで入力すると、パスワードはこのメールを送ってきた犯罪者の手にわたってしまいます。

このフィッシングはとても手が込んでいて、他のドメインで試しても同様に画面にそのドメイン名が含まれていました。さらに、コピーライト表記まで存在しています!

その上、このページは対象のドメイン名をWebで検索する機能まで持っており、ユーザーのブラウザーは最終的にその検索結果にリダイレクトされます:

上記ページのコンテンツは、自宅でPCを使う一般の人々が関心を持つ内容ではなさそうです。このフィッシングは企業の環境を非常にうまく模倣しており、より企業ユーザーをターゲットにしているように見えます。

しかしながら、注意深い人ならば、次に挙げる詳細から偽物を見破ることができるでしょう:

- メールの送信者 → 送信者のドメイン名が、メールクライアントの通知に掲載されているドメイン名と一致していない

- 出だしの「Hello User」 → 従業員への呼びかけとして使われるには、あまり一般的な表現ではない

- メール本文に含まれるクリック可能なリンクが、すべて同じロケーション(URL)である

- 「massage」のようなスペルミスがある

私たちはこの悪意のあるWebサイトをフィッシングサイトの拒否リストへ登録しており、カスペルスキー製品ではこれをブロックします。

更新情報(2015/9/4):

上記の内容をリリースしたほんの数分後、ふたたびこれとよく似たメールが私たちのメール受信箱に届きました:

図6. 新たに届いたフィッシングメール

メールのヘッダー情報を調べてみると、このメールが日本にあるサーバーから、maxo.phpというphpのコードを使って送信されたことがわかりました:

図7. メールのヘッダー情報

これらの情報に興味を惹かれ、このmaxo.php が何をするのか調査を行いました。

このファイル名をWebで検索すると、いくつかの興味深い検索結果が得られました。検索結果のひとつでは、ある悪名高いバックドアがbase64変換処理を40回も行われており、わかりにくくしてありました。

図8. バックドア

しかし、私たちが探していたのは、PHPで作られたメーラーのようなものでした。やがて、私たちはメールに書かれていたヘッダー情報のスクリプトを、ある実際のサーバー上で発見しました。

図9. ヘッダー情報のスクリプトを含むメーラー

これは、他者になりすますためのメールアドレス、送信者名、メール本文および受信者のメールアドレスリストを入力できるフィールドを備えたWebフォームで、誰でもアクセス可能な状態でした。含まれるデータは、スクリプトにハードコードされていました。また、このスクリプトはファイルをサーバーへアップロードするトリガーの機能を持っていました。

[Email]フィールドに表示されているメールアドレスをWebで検索すると、2014年12月まで遡り、このフィッシングの仕掛けと同じものに関するレポートが大量に見つかりました。

当社はこの悪意のある活動について、関係するISPへすでに報告しています。

フィッシング

フィッシング

ヒント

ヒント