オンライン上で匿名性を維持したいという願いは、インターネットの誕生と同時に存在していました。かつて人々は、ニックネームで正体を隠せば地元のフォーラムで近所の悪口を言っても大丈夫だと信じていました。しかし今では、そのような荒らし行為は数秒で特定されてしまいます。インターネット初期の頃から、テクノロジーは飛躍的な進歩を遂げてきました:分散型ネットワーク、匿名ブラウザー、そのほかのプライバシー保護ツールが登場しました。その中でも、10年前に元NSA(アメリカ国家安全保障局)契約職員のエドワード・スノーデンによって大きく注目されたのがTorブラウザーです。「TOR」は「The Onion Router」の頭文字を取ったものです。

しかし、今日の世の中でTorは本当に完全な匿名性を確保できるのでしょうか?もしそうでない場合、匿名性については一切考えず、Google Chromeのような通常のブラウザーに頼るべきなのでしょうか?

Torユーザーが匿名性を失う仕組み

Torを初めて耳にするという方は、昔の記事をご一読ください。この記事では、ブラウザーが匿名性をどのように確保しているのか、誰がそれを必要としているのか、そして人々は通常ダークウェブで何をしているのかなど、よくある質問に回答しています。簡単に説明すると、Torはノードと呼ばれるサーバーの分散ネットワークを通じてユーザーのトラフィックを匿名化します。すべてのネットワークトラフィックは、通信中の2台のコンピューターの間にある複数のノードを通過する際に繰り返し暗号化されます。どのノードもデータパケットの送信元と送信先のアドレスの両方を知ることはできず、またパケットの内容にアクセスすることもできません。さて、余談はここまでにして、匿名性を重視する人々が直面する真のセキュリティ上の脅威について見ていきましょう。

今年の9月、ドイツの情報機関があるTorユーザーを特定しました。どのようにしてそれを行ったのでしょうか?鍵となったのは、「タイミング分析」と呼ばれる手法で得られたデータです。

この分析手法はどのような仕組みなのでしょうか?法執行機関は、Torの出口ノード(トラフィックが最終的に目的地に送られる際の最後のノード)を監視します。当局が監視するTorノードの数が増えれば増えるほど、接続を隠すユーザーが監視対象のノードの一つを使用する可能性が高くなります。そして、個々のデータパケットのタイミングを特定し、この情報をISP(インターネットサービスプロバイダー)のデータと関連付けることで、法執行機関は匿名の接続を最終的なTorユーザーまで追跡することができます。これは、Torのトラフィックが何重にも暗号化されていても、ユーザーは特定されます。

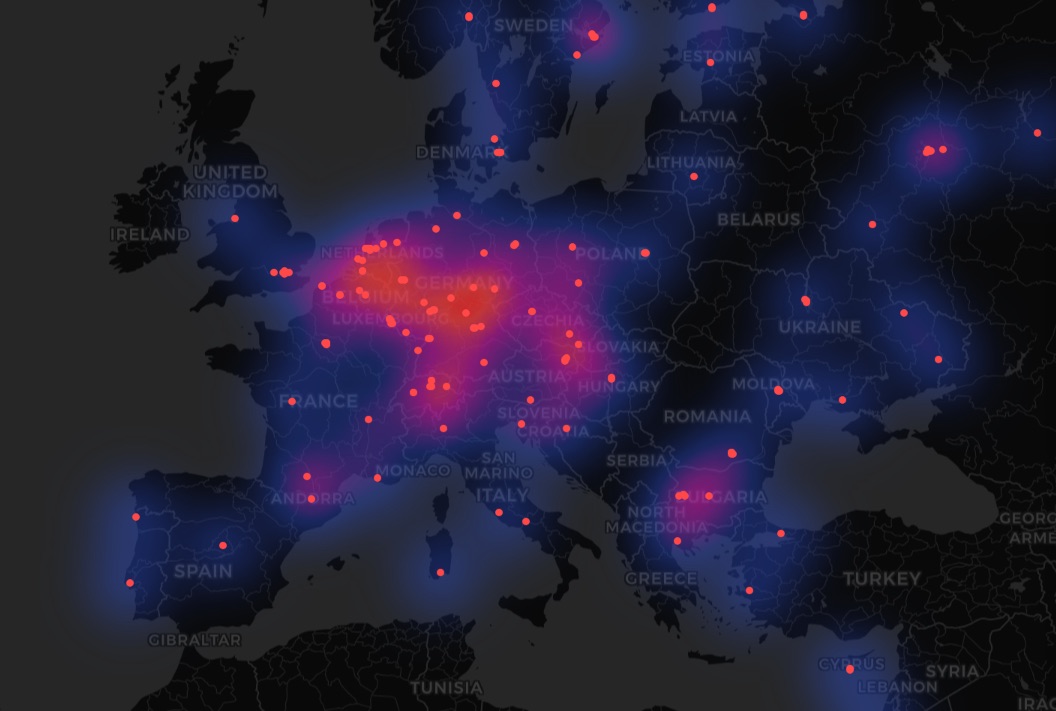

上述の捜査により、児童性的虐待プラットフォームの管理者が逮捕されましたが、これはドイツが世界で最も多くのTor出口ノード(約700カ所)をホストしていることが一因となっています。オランダは約400カ所で二位、米国は約350カ所で三位となっています。ほかの国々では、せいぜい数カ所から数十カ所程度しかありません。このような主要な出口ノードを持つ国々の国際協力は、児童性的虐待犯の身元を特定する上で重要な役割を果たしました。論理的には、ノード数が多い国ほど国家が監視できるノードも増え、犯罪者を特定できる可能性が高くなります。

ドイツとオランダは、欧州だけでなく世界でもTor出口ノードのホスト数においてトップクラスです。出典

Torプロジェクトは、自分たちのブラウザーの安全性についてブログ記事でこの事件に関する反応を示し、Torは依然として安全であると結論付けています。匿名性を失った人物は犯罪者であり(それ以外に、当局が追跡する理由がありません)、使用していたTorとRicochetのバージョンは最新ではなかったとも述べています。しかし、Torプロジェクトは事件ファイルへのアクセス権が無いと述べているため、Torブラウザーの安全性に関する見解は信頼性に欠けているかもしれません。

この種の話は目新しいものではありません。タイミング攻撃の問題は、Torプロジェクト、諜報機関、リサーチャーの間では以前から知られていました。そのため、この攻撃方法はよく知られている一方で、依然として有効であり、タイミング分析によってさらに多くの犯罪者が特定できる可能性があります。もっとも、この方法が唯一の攻撃方法というわけではありません。2015年には、当社のエキスパートがTorユーザーを攻撃する別の方法について大規模な調査を行いました。この調査で明らかになった攻撃方法の一部は現在では古くなっている可能性がありますが、攻撃の原則は変わっていません。

「Torであっても完全な匿名性を得るのは基本的に不可能である」

このフレーズは、Torブラウザーのサポートページの「Torを使えば完全に匿名になれますか?」というセクションの冒頭に記されています。ここでは開発者はいくつかのヒントを提示しているものの、これらのヒントは匿名性を保つ可能性を高めるものでしかありません。

- Webフォームで入力する情報を管理する:SNSの個人アカウントへのログインや、本名、メールアドレス、電話番号などの情報をフォーラムに投稿をしないよう、ユーザーに推奨しています。

- Torrent(トレント)をTor上で利用しない: トレントプログラムはプロキシ設定を回避して直接接続を優先することが多く、これがTorを含む全てのトラフィックの匿名性を失わせる可能性があります。

- ブラウザーのプラグインを有効にしたりインストールしたりしない:このアドバイスは通常のブラウザーにも当てはまります。というのも、危険な拡張機能が数多く存在するからです。

- ウェブサイトのHTTPSバージョンを使用する:この推奨事項は、インターネットを使用する全てのユーザーに該当します。

- オンライン中にTor経由でダウンロードした文書を開かない:Torプロジェクトは、こうした文書には悪意のあるエクスプロイトが仕込まれている可能性があると警告しています。

これらの推奨事項を踏まえると、Torプロジェクトは事実上、次のような免責事項を表明していることになります:「私たちのブラウザーは匿名性を提供しますが、使い方を誤ればユーザーの身元が明らかになる可能性があります」。これは実際、筋が通っています。オンライン上の匿名性は、主にユーザーの行動によって決まるものであり、ブラウザーやほかのツールの技術的な機能だけに依存するものではありません。

Torのサポートページには、もう一つ興味深いセクションがあります。「Torシステムに有効な攻撃とはどのようなものですか?」というもので、そこではタイミング解析を使用した攻撃の可能性について、「このような脅威モデルに対するTorの防御力はない」と具体的に述べています。しかし、ドイツのユーザーが匿名性を失ったことに関する投稿で、開発者は「Vanguard」と呼ばれる拡張機能について言及しています。これは、タイミング攻撃からの保護を目的に設計されており、Torブラウザーには2018年から、Ricochet-Refreshには2022年6月から搭載されているとしています。こうした食い違いが生じる原因は、次の二つの可能性を示唆しています。Torプロジェクトが文書を更新していないか、あるいは少々誠実さに欠けているかのどちらかです。どちらの場合も問題であり、ユーザーに誤解を与える可能性があります。

上記を踏まえて匿名性に関して注意すべきこと

重要なのは、Torブラウザーは100%の匿名性を保証できないということです。また、同様の分散型ノードネットワーク構造をベースとする別のツールに切り替えても無意味です。なぜなら、それらのツールもタイミング攻撃に対して同様に脆弱だからです。

あなたが法律を遵守していて、単に目障りなコンテキスト広告を回避すること、大切な人へのプレゼントをこっそり購入することなど、悪意のない目的でブラウジングを匿名化したいのであれば、通常のブラウザーのプライベートブラウジングモードを使用すれば十分です。もちろん、このモードではTorや同等のサービスと同じレベルの匿名性は得られませんが、インターネットの閲覧を少しだけ、そう、プライベートにすることができます。ただ、各ブラウザーでこのモードがどのように機能し、何を保護できるのか、何が保護されないのかを十分に理解することが重要です。

当社の個人向けセキュリティ製品のすべてにも、プライベートブラウジング機能が搭載されています。この機能は、デフォルトの設定ではデータ収集の試行を検知してレポートに記録しますが、ブロックはしません。データ収集をブロックするには、[データ収集をブロックする]を有効にするか、ブラウザーで直接カスペルスキー プラグインを有効にする必要があります。

これに加えて、当社の保護製品には次のような機能もあります:広告のブロック、不要なアプリが知らない間にインストールされるのを防止、ストーカーウェアやアドウェアの検知と削除、オペレーティングシステム上の操作履歴の削除。また、ネット決済保護という特別な機能もあります。この機能は、お金に関するすべてのオンライン処理を最大限に保護します。分離され保護された環境のブラウザーで決済や送金などの処理を実行し、ほかのアプリによるクリップボードへのアクセスやスクリーンショットの撮影を防止します。

ダブルVPN

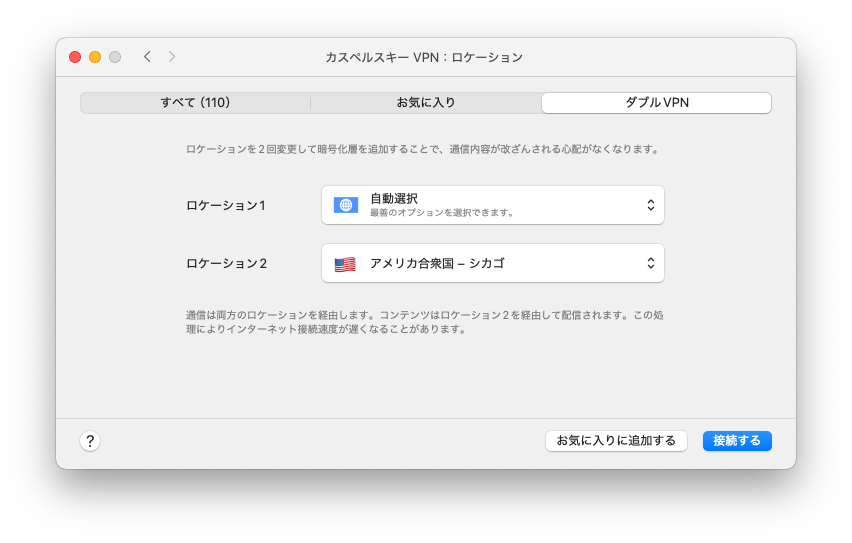

インターネット上で匿名性を保つためには、ダブルVPN(マルチホップとも呼ばれます)をサポートするを使用する方法もあります。この技術はその名の通り、世界の異なる地域に二つのVPNサーバーのチェーンを作成することができます。まずトラフィックは中継サーバーを通過し、次に別のサーバーを通過します。のダブルVPNは、ネスト化された暗号化を使用しています。クライアントと宛先サーバー間の暗号化されたトンネルは、クライアントと中継サーバー間の二番目の暗号化されたトンネルの内側で実行されます。どちらも暗号化はクライアント側でのみ実行され、データは中間サーバーでは復号されません。これにより、セキュリティと匿名性がさらに強化されます。

ダブルVPNは、Windows版とMac版で利用できます 。ダブルVPNを有効にする前に、製品設定でCatapult Hydraプロトコルが選択されていることを確認してください(メインウィンドウ→[設定(歯車アイコン)]→[プロトコル]→[自動的に選択する]または[Catapult Hydra]の順に選択)

ダブルVPNを有効にするには、次の操作を行います。

- 製品のメインウィンドウを開きます。

- [ロケーション]ドロップダウンをクリックして、VPNサーバーのロケーションのリストを開きます。

- [ダブルVPN]カテゴリをクリックします。

- 二カ所のロケーションを選択し、[接続する]をクリックします。

[お気に入りに追加]をクリックすると、ダブルVPNで使用するサーバーのペアをお気に入りに追加できます。

おめでとうございます!これで、あなたの通信は通常よりも安全に暗号化されます。ただし、こうしたトラフィック暗号化の方法は、違法行為には使用できませんのでご注意ください。ダブルVPNは、データ収集サイトから個人情報を隠し、望ましくない広告を回避し、現在地では利用できないリソースにアクセスするのに役立ちます。

Tor

Tor

ヒント

ヒント