サイバーセキュリティ業界とエンターテインメント業界は、Sonyに対する大規模なハッキングの話題で持ちきりです。そう、再び。今回襲われたのはSony Pictures Entertainment、世界大手の映画会社でした。このハッキングがもたらした結末は、すでに壊滅的な様相を呈しています。盗まれたデータの総量は11TBに上り(そう、テラバイト!)、しかも多くの企業秘密が含まれていました。未公開の映画に関連するもの、大量のパスワード、それからSony Picturesの社員の社会保障番号も。

いったい誰が?

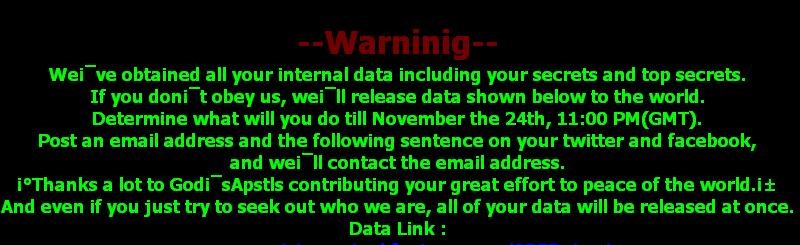

この攻撃が起きたのは11月の終わり頃と見られ、表沙汰になったのは11月24日のことでした。初期の報道では、数は不明ながらSony Pictures Entertainmentネットワーク内のマシンが攻撃者によってセキュリティを破られ、次のようなメッセージが表示されたことが報じられました:

この件には前段がありました。Sony Picturesの幹部宛に、脅迫文が送られていたのです。

Mashableによると、11月21日に、Sony PicturesのCEOであるマイケル・リントン(Michael Lynton)氏、チェアマンのエイミー・パスカル(Amy Pascal)氏をはじめとする幹部に次のようなメールが届きました:

We’ve got great damage by Sony Pictures.

The compensation for it, monetary compensation we want.

Pay the damage, or Sony Pictures will be bombarded as a whole.

You know us very well. We never wait long.

You’d better behave wisely.

From God’sApstls

(日本語訳:

我々はSony Picturesによって大きな損害を受けた。

埋め合わせに、賠償を求める。

賠償しなければ、Sony Pictures全体が攻撃を受けるであろう。

君たちは我々をよく知っている。我々は長くは待たない。

賢く行動したまえ。

God’sApstlsより)

「God’sApstls」および#GOP(またの名を「Guardians of Peace」)が何者なのか明らかではありませんが、自分たちがこの攻撃の主であることを示しています。彼らが英語話者でないことは明らかで、文面は何らかのオンライン翻訳サービスを使ったように見えます。

大きく開いたドア:Sonyの大規模ハッキング事件ふたたび #enterprisesec

Tweet

現在、多くの声が北朝鮮を名指ししています。曰く、Sony Filmsが公開を予定している映画の内容が金正恩氏の暗殺をとりまくコメディであるために気分を害したのだ、と。その根拠は、大半において多分に状況的です。この攻撃で使われたマルウェアの分析では、韓国(朝鮮)語の言語パックを使ってマルウェアが作成されたことがわかっています。しかし、攻撃者たちが韓国(朝鮮)語に精通しているとはいえないことを示すかのような証拠もあります。政治的な面はさておき、先に紹介したメールからも明らかなように、金銭的な動機もうかがえます。

どのようになされたのか

今月初頭、Sony Picturesのネットワークに対する攻撃で使用されたマルウェアに焦点を当てたコート・バウムガートナー(Kurt Baumbartner)の記事が、Securelistに掲載されました。このマルウェアは、ディスクのデータを消去するWiper系マルウェア、Destoverであるようです。

この分析記事では、これより前に起きた攻撃で使われたDarkSeoulおよびShamoonとの明らかな類似が指摘されています。バウムガートナーは、次のように書いています:

「Shamoonと同様に、DestoverのドライバーはEldoS RawDiskで購入が可能だ。

Shamoonと同様に、Destoverのドライバーはドロッパーのリソースセクション内にある。

Shamoonと同様に、DarkSeoulのデータワイプでは、漠然とした疑似政治的メッセージがディスクデータとマスターブートレコード(MBR)の上書きに使われた。

DarkSeoulと同様に、Destoverの実行ファイルは、実際に攻撃が行われた日から48時間以内のどこかの時点でコンパイルされていた。膨大な数のユーザーのうち誰かにスピアフィッシングを仕掛けて侵入したとはとても考えにくいが、攻撃の前にネットワーク全体へ自由にアクセス可能な状態だった可能性はきわめて高い」

しかし、どのようにしてこのアクセスがなされたのか、いまだ明らかではありません。一部では、Sonyの顧客に関する機密情報へのアクセス権を持つシステム管理者のPCを乗っ取ってネットワークに侵入したのだと推察しています。

初期の攻撃媒介を突き止めるのはいつでも難しいものですが、攻撃者がよく利用するのは、悪意あるペイロードを持つフィッシングメールです。

このほかに興味深いのは、DarkSeoulやDestoverの事例で使われていた画像(少なくともそのスタイル)が、Sonyの事例で使われたものとよく似ている点です。この赤い骸骨は、R. L. Stineの作だと報じられています。

バウムガートナーは、自らの破壊的影響の功績を主張するこれら攻撃者集団(WhoisでもGOPでもなく)が「過去の足取りや実績もなく、リアルなアイデンティティもなく」、行動を起こした後は明確な宣言を残さずに消えようとしたことに触れています。

しかし今回は、やや状況に捻りが見られます。The Vergeによると、攻撃者集団の一員を名乗る人物(「lena」)はこう書いています。「私たちは平等を求める。Sonyはそうではない。難しい状況だ」

この人物は、次のようにも書いています。「Sonyはドアに物理的な鍵をかけていない。だから私たちは同様の利益を求める他の人々と協働して中へ入った。これ以上話すことができなくて申し訳ないが、我々チームの安全が重要だ」

The Vergeは、この人物に関連づけられるとされるメールアドレスについて「誰でもパスワードを入力せずにメールを送れるオープンアカウント」である、と慎重な姿勢を見せています。つまり、「lena」(韓国朝鮮系には見えない名前ですが)が攻撃そのものとまったく関係ない可能性もあるのです。

SPEのハッキング事件:#サイバーセキュリティ のイロハが欠けていた

Tweet

確かなのは「Sonyがドアに鍵をかけていない」ことです。

大きく開いたドア

攻撃後まもなく、攻撃者たちは略奪したデータを公開し始めました。その中には、あからさまに「Password」という名前の付いたファイルディレクトリがあり、中にはWord文書、Excel文書、ZIPファイル、PDFが139個含まれていました。さて、それらファイルに何が入っていたか…。

「存分に壁に頭突きでもしてくるといい」とGizmodoは書いています。まさに。

2011年にあったSony PlayStation Networkの一件を思い出すと、実に歯がゆい気分になります。あのとき、PSNユーザーのパスワードが暗号化されない平文の状態で保管されていたことが明らかになりました。

今度も、同じ話の繰り返しです。今回は「主要映画のFacebook、MySpace、YouTube、Twitterアカウントのユーザー名とパスワードが、そうとわかる形で何百も保存されていた」。攻撃者は、一生懸命探し回る必要などありませんでした。これらデータは全部、平文で、きちんとわかるようにラベル付けされて置かれていたのですから。

余波

この一件は、純粋に犯罪行為として捜査が続けられています。同時に、SonyのIT部門は、自らの至らないセキュリティ(犯罪級の怠慢に近い)がもたらした事態を収束させねばなりません。

このハッキング事件は、エンターテインメント業界に大激震をもたらしました。舞台裏の醜いものが白日の下にさらされ、ゴシップサイトや大衆紙が何週間も(もしかすると何か月も)ネタとするに十分なほどです。

ジェームズ・ボンドシリーズの次の映画『Spectre』も、先行きが危うくみえます。この映画に関するよろしからぬ情報が表面化し、すでに「おそろしく予算オーバー」との事実も発覚しています。皮肉なことに、この前のボンド映画に出てきた悪人は、凄腕のハッカーでした。

Sonyはまたしても、大変な事態に陥っています。2011年にPSNがハッキングに遭った後は多くの有害な副作用に苦しみ、金銭的にも信用的にも多大な損害を被りました。今回、事態はさらに悪いようです。ハッカーたちが突いたのが2011年のPSNの事件を招いたのとよく似たITセキュリティ上の不備だったことを考えると、なおさらに。

諸々の不備は、かなり基本的なセキュリティ違反でした。パスワードは、それとわかる名前のフォルダーやファイルに保管してはならない。パスワードは、暗号化せず平文で置いていてはいけない。パスワードに限らず、重要なデータに対してはそのような配慮があってしかるべきです。パスワードそのものも非常に弱いものであったと報じられており、これもIT管理上のミスのひとつに数えられます。企業も、そして個人データが漏れてしまった社員も、高い犠牲を払うことになるでしょう。

Sony

Sony

ヒント

ヒント