昨年末、古いバージョンのAccellionファイル転送アプライアンス(FTA)を使っていた企業への攻撃についての情報がネットを駆け巡りました。どこかのサイバー犯罪者がAccellion FTAの脆弱性を通じて機密データを盗み、このデータを公開してほしくなければ金を払え、という脅迫に利用したのでした。残念ながら、このサイバー犯罪者たちは有言実行でした。

どのような脆弱性か

Accellion のFTAは、大容量のファイルを簡単にすぐ送れるようにする、企業向けのネットワークアプライアンスです。世に出てからすでに20年が経ち、今年で引退となる予定です。開発元はかなり前から、新しい製品への移行を呼び掛けていました。

2020年12月、同ソリューションに2つの脆弱性(CVE-2021-27101とCVE-2021-27102)が発見されました(リンク先は英語)。FTAデバイスにアップロードされたファイルへのアクセスを許す脆弱性です。この2つの脆弱性は修正されましたが、2021年1月になって、さらに2つの脆弱性(CVE-2021-27103とCVE-2021-27104)が見つかり、パッチが提供されました(リンク先はいずれも英語)。

そういった状況にもかかわらず、サイバー犯罪者たちは、Accellion FTAを使用していた数社からデータを盗み出しました。いくつかのメディアが、この漏洩を報じています(リンク先はいずれも英語)。被害に遭った企業のすべてが身代金の支払いに応じたわけではないため、攻撃者は盗んだデータを公開するという脅迫を実行に移したようです。

サイバー犯罪者はどのようにデータを公開するか

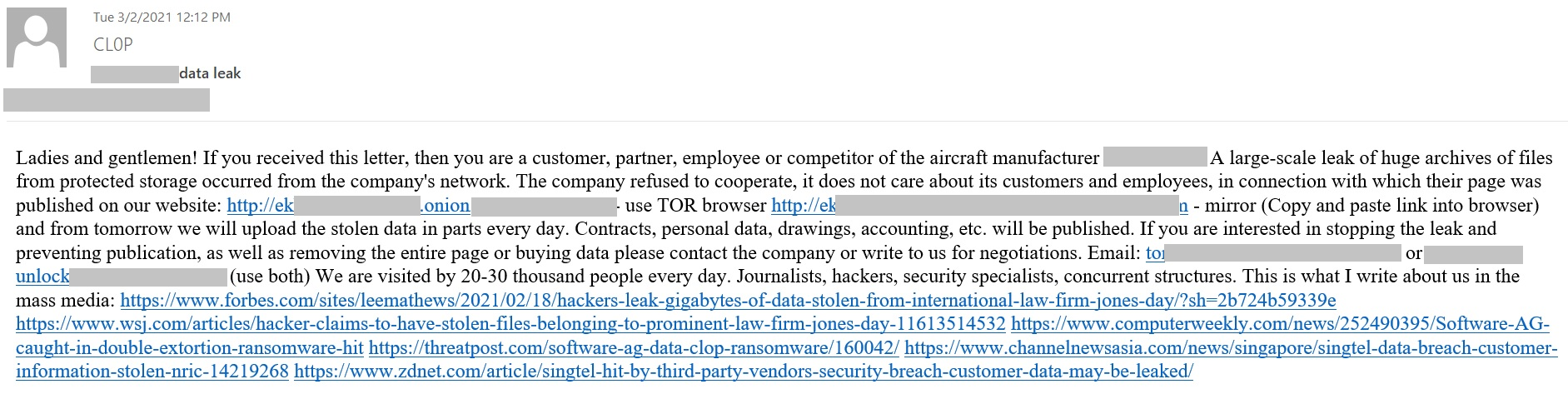

当社では最近、被害に遭った企業の従業員、顧客、パートナー、さらには競合他社に対し、大量送信メールを検知しました。メールは、この企業の評判を貶めることを狙った内容です。メールの送信規模やメールアドレスの出所ははっきりしませんが、サイバー犯罪者は、このメールをできるだけ多くの人の目に触れさせようとしていたようです。

メールは、盗んだデータが置いてある.onionサイト(ダークWeb)へのリンクを示した上で、Torブラウザーでアクセスするようにと促し、このWebサイトには1日に何万回ものアクセスがあると主張しています。また、このWebサイトにはあらゆるタイプのハッカーやジャーナリストからのアクセスがある、企業のインフラや評判にさらなるダメージが及びかねない、と主張しています。興味深いことに、このWebサイトはランサムウェア攻撃を専門とするCL0Pグループのものであるにもかかわらず、Accellion FTAの脆弱性を通じた攻撃で盗まれたファイルは暗号化されていませんでした。犯人は、この便利なプラットフォームを利用したものと見られます。

このメールの目的は、その他の被害者をおじけづかせることです。メールとWebサイトの両方に、公開されたファイルを削除してもらうための連絡方法が詳しく書かれています。ひとたび情報が流出してしまったら、あまり意味のないことですが。

このほか注目したいのは、データが盗み出される原因となった脆弱性の解決に関する管理者向け講座(費用はビットコインで25万ドル)の広告が、このWebサイトに掲載されていることです。

これに食いつく人がいるとは思えません。そもそもAccellion FTAの更新版がすでに出ていますし、こういった広告に反応するということは、自分は脆弱性を解決する能力がない上に脆弱性が今も悪用可能な状態であると認めるようなものです。

このような攻撃から会社を守るために

- まずはAccellion FTAをアップデートする。それよりもむしろ、Accellion FTAの使用を止めてしまうほうが良策です(開発元もそのように推奨しています)。

- 続いて、インターネット接続するソフトウェア製品やサービスを、すべてアップデートする。今すぐアップデートを実行するだけでなく、継続的かつタイムリーにアップデートすることが重要です。

- さらに、ワークステーション、サーバー、ハードウェア/ソフトウェアソリューションなどデバイスはすべて、既知および未知の脆弱性を悪用しようという試みを検知可能な最新のセキュリティ製品で保護する。

万一恐喝の被害者となってしまったとしても、身代金の支払いはお勧めしません。なぜ支払うべきではないのか、その理由を当社CEOのユージン・カスペルスキー(Eugene Kaspersky)が詳しく述べています。ぜひご一読ください。

漏洩

漏洩