多くのmacOSユーザーは、自分のオペレーティングシステムはマルウェアに感染しないと信じ、特別なセキュリティ対策は不要だと考えています。実際には、それは真実からほど遠く、新たな脅威が次々と出現しています。

macOSを標的とするウイルスは存在するのか?

はい、たくさんあります。これまでにカスペルスキー公式ブログやSecurelistで取り上げた、Macを標的とするマルウェアの例を紹介します。

- 人気のmacOSアプリの海賊版に偽装し、暗号資産(仮想通貨)ウォレットを盗むトロイの木馬。

このトロイの木馬の悪意のあるペイロードは「アクティベーター」に保存されます。クラック版(海賊版)アプリは、それが起動されるまで動作しません。出典

- 暗号資産を盗む別のトロイの木馬は、「Crypto-assets and their risks for financial stability(暗号資産と金融安定性に対するリスク)」と題したPDF文書に偽装していました。

- 感染したMacを使用し、悪意のあるトラフィックをルーティングする不正なプロキシサーバーのネットワークを構築するトロイの木馬(リンク先は英語)。

- Atomicスティーラー。ブラウザーSafariの偽アップデートとして配布されました。

このように、過去の脅威のリストはまだまだ続きますが、ここでは最新のmacOSユーザーを標的とする攻撃の一つ、Bansheeスティーラーに焦点を当ててみましょう。

Bansheeスティーラーが行うこと

Bansheeは本格的な情報窃取型マルウェアです。このタイプのマルウェアは、感染したデバイス(今回の記事の場合はMac)から価値のあるデータを探し出し、背後にいる犯罪者に送信します。Bansheeは主に、暗号資産とブロックチェーンに関連するデータを窃取します。

このマルウェアは、システム内部に入ると次のような挙動を示します。

- Google Chrome、Brave、Microsoft Edge、Vivaldi、Yandex Browser、Operaなどのブラウザーに保存されているログイン情報とパスワードを窃取します。

- ブラウザー拡張機能に保存された情報を盗みます。50種類以上の拡張機能を標的とし、その大半は暗号資産ウォレット(Coinbase Wallet、MetaMask、Trust Wallet、Guarda、Exodus、Namiなど)に関連するものです。

- ブラウザー拡張機能のccに保存されている2FA(2要素認証)トークンを窃取します。

- Exodus、Electrum、Coinomi、Guarda、Wasabi、Atomic、Ledgerなどの暗号資産ウォレットアプリケーションからデータを検索し、抽出します。

- システム情報を収集し、偽のパスワード入力画面を表示してmacOSのパスワードの窃取を試みます。

BansheeはこれらのデータをZIPアーカイブに圧縮し、単純な暗号アルゴリズムXORで暗号化して攻撃者の指令サーバーに送信します。

Bansheeの最新版では、macOSに標準搭載されているウイルス対策機能「XProtect」を回避する機能が追加されました。興味深いことに、このマルウェアは検知を回避するために、XProtectが自身を保護するために使用するのと同じアルゴリズムを採用し、コードの主要部分を暗号化して実行時に復号しています。

Bansheeスティーラーの拡散方法

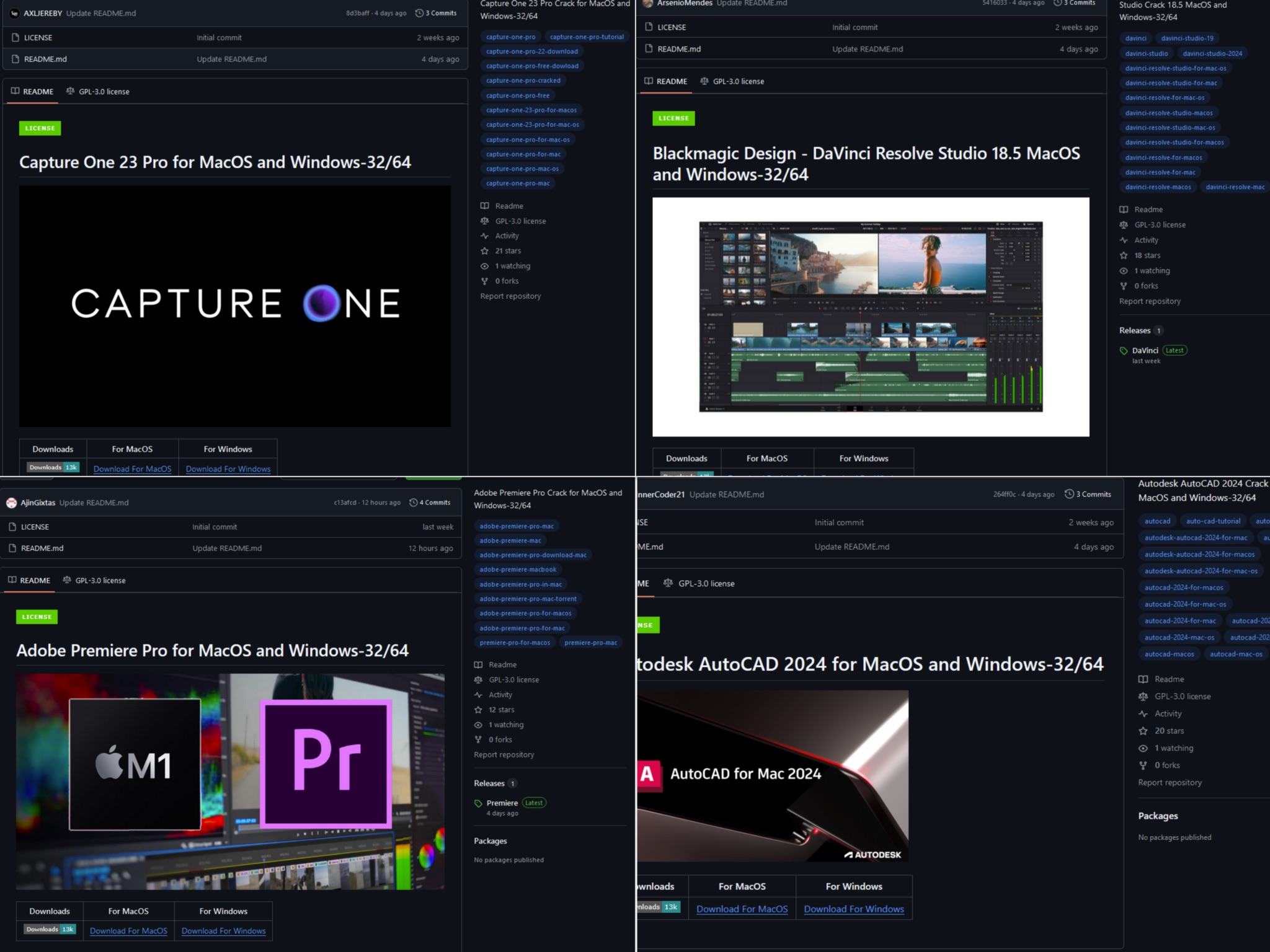

Bansheeの運営者は、主にGitHubを利用して標的を感染させていました。餌としてアップロードされたのは、Autodesk AutoCAD、Adobe Acrobat Pro、Adobe Premiere Pro、Capture One Pro、Blackmagic Design DaVinci Resolveといった高額なソフトウェアのクラック版です。

Bansheeの作成者は、海賊版に偽装したマルウェアを拡散するためにGitHubを使用しました。 出典

攻撃者はmacOSユーザーとWindowsユーザーの両方を同時に標的にすることが多く、BansheeはWindows向けの情報窃取型マルウェアLummaスティーラーとセットで配布されることもありました。

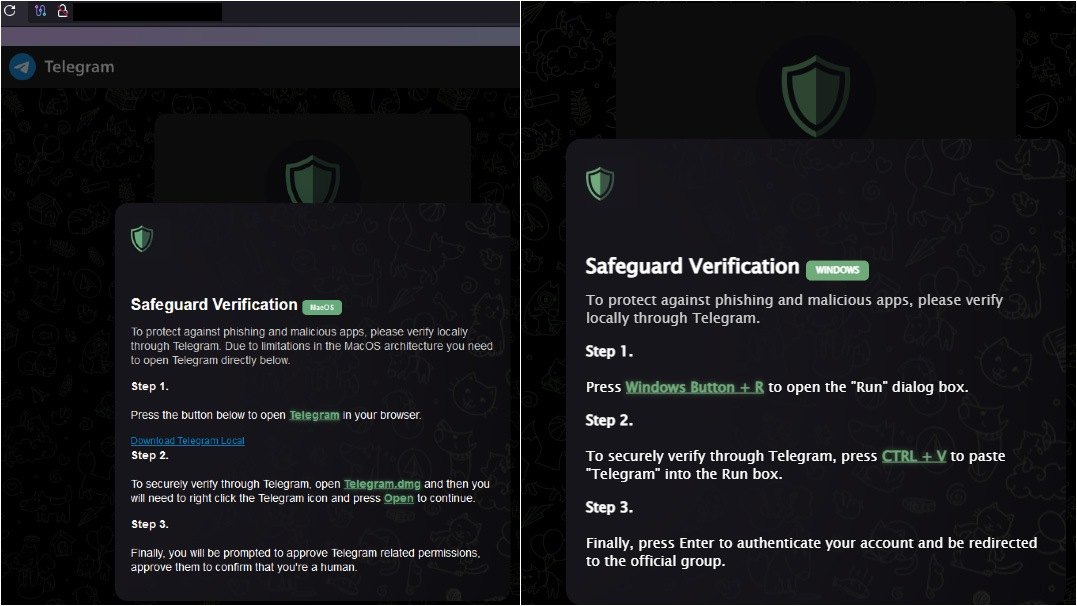

Bansheeスティーラーのソースコードが流出した後、別のBansheeの攻撃活動が発見されました(詳細は後述)。そこでは、フィッシングサイトがmacOSユーザーに「Telegram Local」をダウンロードするよう推奨していました。このサイトは、フィッシングやマルウェアから保護する目的で設計されたとしていますが、もちろん、ダウンロードしたファイルは感染していました。興味深いことに、この悪意のあるリンクはmacOSユーザーのみに表示され、ほかのオペレーティングシステムのユーザーには表示されませんでした。

フィッシングサイトが、「Telegram Local」に偽装したBansheeのダウンロードを提案。ダウンロードリンクはmacOSユーザー(左)にしか表示されません。 出典

Bansheeスティーラーの過去と未来

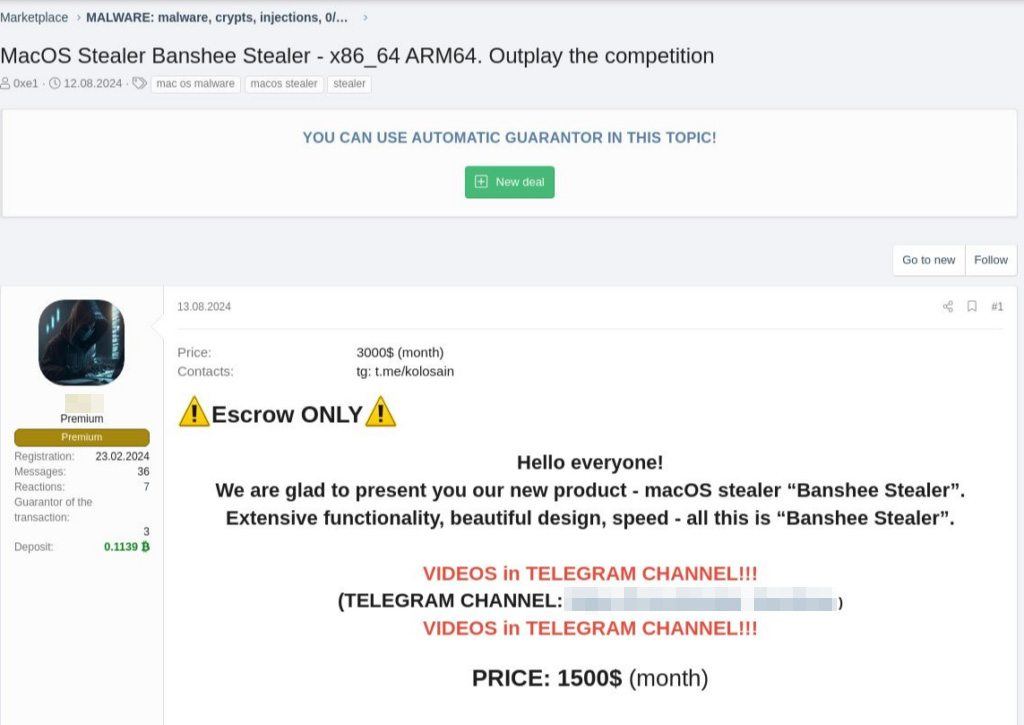

ここからは、Bansheeの歴史に話を移しましょう。このマルウェアが最初に出現したのは2024年7月でした。開発者はこれをMaaS(Malware as a Service)のサブスクリプションとして月額3,000ドルで販売していました。

しかし、ビジネスが思うようにいかなかったのか、8月中旬には価格が50%引き下げられ、1,500ドルにまで値下げになりました。

Bansheeの値下げを知らせるハッカーサイトの広告:月額3,000ドルから1,500ドルに値下げしました。 出典

ある時点で開発者は戦略を変更したのか、アフィリエイトプログラムの開始を決定し、共同で攻撃活動を行うパートナーを募集しました。Bansheeの作成者がマルウェアを提供し、パートナーが実際の攻撃を実行し、利益を折半する仕組みです。

しかし、何かが大きく間違っていたのでしょう。11月下旬、Bansheeのソースコードが流出し、ハッカーフォーラムで公開されたため、このマルウェアの商用的な展開は終焉を迎えました。開発者はビジネスからの撤退を発表しましたが、その前にプロジェクト全体を最初は1BTCで、後に30,000ドルで売却しようとしました(おそらく、流出を知って値下げしたと思われます)。

その結果、macOSに深刻な被害を及ぼすこの情報窃取型マルウェアは、基本的に誰でも無料で入手できるようになりました。さらに悪いことに、ソースコードも公開されているため、サイバー犯罪者はBansheeの改変版を作成できるようになりました。

その改変版が既に出回っていると判断できる証拠として、たとえば、Bansheeのオリジナル版はロシア語環境のMacでは動作しませんでした。しかし、最新版では言語チェックが削除されており、ロシア語のユーザーも危険にさらされることになります。

BansheeやmacOSを狙うほかの脅威から身を守るには

macOSユーザーが安全を確保するためのヒントを紹介します。

- 海賊版ソフトウェアをインストールしないでください。違法ソフトウェアの使用はトロイの木馬に感染するリスクが非常に高く、その被害は深刻になりかねません。

- 海賊版をインストールしたMacで暗号資産の取引を行っている場合は、特に被害が甚大になりがちです。発生し得る金銭的損失は、正規ソフトウェアの購入費を節約する金額を大幅に上回る可能性があります。

- 基本的には不要なアプリケーションのインストールを避け、使用しなくなったプログラムは忘れずにアンインストールしてください。

- ブラウザー拡張機能は注意して使用しましょう。一見無害に見えますが、多くの機能拡張は全てのウェブページの内容にフルアクセス可能であり、本格的なアプリとほぼ同等の危険性があります。

- そしてもちろん、信頼性が高いウイルス対策ソフトをMacにインストールするようにしてください。macOSを狙うマルウェアは、遭遇する確率が非常に高い脅威です。

カスペルスキー製品は、Bansheeとその亜種をTrojan-PSW.OSX.Bansheeとして検知・ブロックします。新しい亜種の中にはAMOSスティーラーに似ているものもあり、Trojan-PSW.OSX.Amos.genとして検知する場合もあります。

Apple

Apple

ヒント

ヒント