ラスベガス発 – 毎年、8月の初めに世界中のセキュリティコミュニティ、ハッカーコミュニティがネバダ州ラスベガスに向けて巡礼を始めます。目的はBlack Hatをはじめ、DEF CON、B-Sidesなどのカンファレンスで構成されるセキュリティサマーキャンプへの参加です。Black Hatは歴史的にビジネスセキュリティがメインのカンファレンスなのですが、次第にコンシューマーの方を向くようになっており、スマートホーム、重要インフラ、モバイルデバイスなど、インターネットに接続されているものを標的にした攻撃に関するセッションが増えてきました。

全面開示:列車のハッキングに関するセッションはありませんでした。

Kaspersky Labのリサーチャー、ロエル・ショウエンバーグ(Roel Schouwenberg)は、SecurelistのレポートにてポストPC時代のBlack Hatという概念を示しました。一方、Threatpostのマイク・ミモソ(Mike Mimoso)も同様の考え方を披露しています。ミモソは、自身の記事に「ファームウェアこそが、新しいブラックハッカーだ。USBメモリから家庭用ルーターや自動車に至るまで、あらゆるものがエクスプロイト、データ盗難、プライバシー侵害の対象になる」と記しています。

カンファレンス参加者としては、これは大ニュースです。というのも、ほとんど知られていない、主に大企業が使うようなソフトウェアプラットフォームに関するセッションが減り、日々の生活に近いところにあるシステムのぜい弱性についての話が増えることを意味するからです。その反面、Black Hatの焦点が移っていくことは、憂慮すべき傾向を反映してもいます。セキュリティのぜい弱性は、私たちの生活にこれまでになく近いところまで忍び寄っているのです。

基調講演

今年の基調講演は、セキュリティの啓発者として広く尊敬を集めているダン・ギア(Dan Geer)氏が行いました。NSAの元長官キース・アレキサンダー(Keith Alexander)氏が基調講演を行った昨年と異なり、武装警備隊はいませんでしたし、ヤジを飛ばして妨害する人もいなければ、群衆に紛れてバックパックにこっそり卵を隠して持ちこんだ人もいませんでした。むしろ、聴衆は60分間に及ぶ講演を一言も聞き漏らすまいと熱心に耳を傾けていました。その話の中で、In-Q-Tel(CIAの私的ベンチャーキャピタル)の情報セキュリティ担当責任者であるギア氏は、説得力のある「セキュリティ十戒」を聴衆に授けました。

重要な部分を取り上げましょう。米国はあらゆるバグを売値の10倍で買い取ってぜい弱性市場を独占したうえでぜい弱性情報を公開し、企業は公開された情報に基づいてバグをすべて修正し「サイバー兵器の在庫をゼロに」すべきであること。いかなる場合でも、セキュリティ・自由・利便性のうち一度に選べるのは2つだけであること。製造物責任が存在しないのは、宗教とソフトウェアだけであること。ISPは、コンテンツに基づいて必要な代金を請求し、そのコンテンツに対する責任を負うか、またはネットワークの中立性を支持することで電気通信事業者に対する保護を享受するか、どちらか1つを選ぶことになるであろうこと。

「賢明な選択をすることです。ISPはどちらか1つを選ばなければなりません。両方は選べないのです」(ギア氏)

人間や病院のハッキング

私たちの実際の生活に影響を与えるセキュリティに話を戻しましょう。医療機器のセキュリティに関する少人数ディスカッションで話し合われたとおり、ぜい弱性の中には、文字どおり私たちの身体に埋め込まれているものもあります。しかし、より広範囲に及び、多くの人々にとって重要なのは、患者の身体の中にある機器ではなく、病院で使われている医療機器の方です。

こうした医療機器を狙った攻撃が実際に始まるのも時間の問題ですが、このディスカッションに参加した識者によると、機器自体は非常に安全だそうです。インスリン値の制御と調整については、血糖測定器と1か月分のインスリン注入器を持ったティーンエージャーにやらせるよりも、埋め込み型の自動インスリンポンプの方がはるかにうまくやってくれます。

ぜい弱性は、医療機器同士の通信方法に存在し、たいていは機器以外のところにあります。機器を管理するのが患者なのか医師なのかは、関係ありません。率直に言って、ラップトップPCを手にした暗殺者が体内埋め込み型ペースメーカーに致命的なショックを与える可能性は、極めて低いものです。さらに、ひんしゅくを覚悟で述べさせていただくと、人間を殺すならもっと手間のかからない方法がいくらでもあります。ここに潜む本当のリスクは、朝のワイドショーが人々に信じ込ませようとしていることよりもつまらないことなのです。

医療機器用のパッチを作る責任は誰にあるのか?そのパッチのインストール責任者は?費用は誰が払うのか?残念ながら、このような質問には、「機器メーカー」とか「病院」とか「ユーザー自身」とかを組み合わせたあいまいな回答しか返ってきません。また、「医療機器」という言葉は、ペースメーカーやインスリンポンプだけを指すのではなく、MRIマシンや心エコー図、レントゲン装置、医師が使うタブレット、機密性の高い医療データバンクを管理するコンピューター(主にWindows XPマシン)なども含まれています。

したがって、このディスカッションは、ネットワークで接続された医療機器があふれるこの素晴らしき新世界では、投薬や処置のミスを引き起こす可能性のある医療記録の取り扱いが、想定外であれ何であれ、おそらく私たちが直面している最も重大で、最も起こりうるリスクではないかという結論に落ち着きました。

最後はよい知らせで締めくくりましょう。取り返しのつかない事態が起こる前にこういった問題について話し合うことができたのは、最先端技術分野ではまれなことで、非常に明るい兆しです。

Yahoo!、すべてのメールの暗号化へ

Webメールを暗号化していなかったなどの理由で、各方面から非難を受けていたYahoo!は、今後、数か月から数年にわたって、さまざまなセキュリティ変更を行うと発表しました。その中で最も重要なものは、ありとあらゆるWebメールを漏れなく暗号化するという動きです。これにより、Yahoo!はGoogleと同じレベルに追いつきます。

Yahoo!が実装を予定しているセキュリティ変更の詳細については、Kaspersky Daily(当ブログ)およびThreatpostをご覧ください。

自動車のリモートハッキング

実のところ、1組のリサーチャーが遠隔地にある自動車に侵入した話をする予定でした。残念ながら、ここでは遠隔地にある自動車に侵入する方法を研究した1組のリサーチャーについてお話しします。

自動車のハッキングについては、Kaspersky Dailyで1年以上にわたり書いてきましたが、おそらく今後も続くでしょう。ネットワークに接続される自動車は増えていく一方だからです。現時点では、自動車をハッキングするのは困難で、一般には自動車でのみ使用されている非常に特殊なプロトコルに関する非常に特殊な知識が必要になります。

しかし、間もなく自動車は独自の専用OS、独自のアプリマーケットやアプリケーションを持つようになり、最終的には独自のWebブラウザーを持つようになるかもしれません。OS、アプリケーション、ブラウザーに存在するぜい弱性をどうやって攻めればよいか、攻撃者たちはよく知っています。

さらに、医療機器の場合と同様、自動車のセキュリティのぜい弱性に対するパッチの適用にも大きな問題があります。更新は車をディーラーのところに持って行かないと受けられないのでしょうか?だとしたら、どのくらいの人がそのために車を持っていくでしょう?それとも、自動車メーカーが何らかのリモート更新メカニズムを作るのでしょうか?その場合、更新で機能が壊れたら、もしも攻撃者に乗っ取られたり持ち主になりすまされたりしたら?

このセッションでは、Twitterのチャーリー・ミラー(Charlie Miller)氏とIOActiveのクリス・ヴァラセク(Chris Valasek)氏(上の画像)が、各種センサーと、自動車に組み込まれているコンピューター間の通信を何者かが操作しようとしたときに、悪意のあるトラフィックをブロックするアンチウイルスに似た検知ツールを開発したという良いニュースも届けられました。

BadUSB –全員悪者だと思え

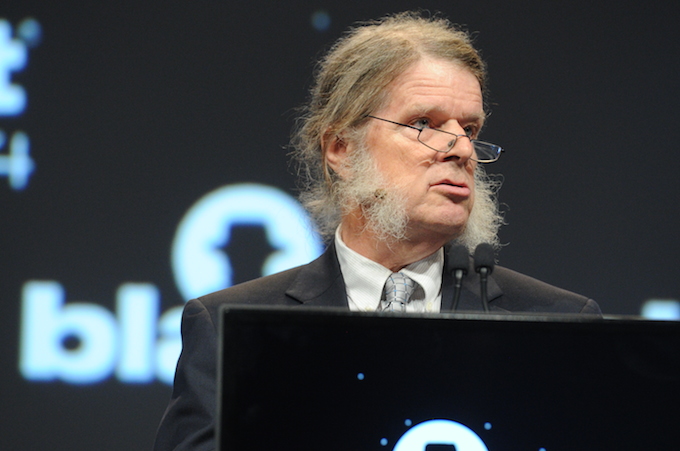

カーステン・ノール(Karsten Nohl)氏(上の写真)は、世界中のほぼすべてのコンシューマー向けコンピューターと企業向けコンピューターがUSBメモリスティックを認識し、そこからの入力を受け付けるという事実を利用したエクスプロイトを開発しました。Security Research Labsの主任研究員であるノール氏はこの攻撃をBadUSBと名付けました。ノール氏はUSBデバイスに組み込まれているファームウェアを上書きし、マシンに悪意あるコードを埋め込む、トラフィックをリダイレクトするなど、さまざまな悪事がひそかに実行されるようにしました。

「USBはこのように動作するよう設計されています。誰も間違ったことはしていません。そして、これを修正する方法はありません。USBを持っている限り、ほかのデバイスになりすますことのできるデバイスを持っていることになります。これはセキュリティの構造的な問題です」(ノール氏)

この攻撃はUSBモデルが広く普及していることを利用するものであるため、何億台ものマシンがこの攻撃の影響を受ける可能性があります。また、ノール氏はこのバグの普遍的な性質とそこを攻撃される可能性により、信頼が損なわれ、疑念が強まる可能性があると懸念しています。同氏はその理由を次のように説明しました。「悪意あるファームウェアを取り除いたり、上書きしたりできる駆除ツールはありません。このため、感染しやすくなり、感染からの回復はさらに難しくなるのです。」

なお、ノール氏が最初にこの攻撃を知るきっかけとなったのは、今では有名になったNSAのハッキングツールカタログでした。

礼儀正しいCryptoLocker攻撃者

Black Hatには、ランサムウェアCryptoLockerをシャットダウンしたワーキンググループも登壇しました。そのセッションで、CryptoLockerの被害者から、この詐欺を続けていた攻撃者集団に宛てたメールが公開されました。被害者は身代金を払う余裕のないシングルマザーで、マルウェアの作者に彼女のPCにかけたロックを解除するよう嘆願していました。仕事にPCが必要だったからです。

このような話がワーキンググループを団結へと導き、CryptoLockerがらみの活動を停止に追い込む原動力となりました。興味深いことに、ワーキンググループによれば、CryptoLockerに関わった攻撃者たちは約束に忠実でした。私たちは、マシンのロックが解除される保証はないから身代金は支払うべきではない、と何か月にもわたって言い続けてきましたが、CryptoLockerに関わる攻撃者集団はこの点については誠実でした。

プレゼンテーションの最後に、ワーキンググループから、この信じられないほど巧妙で、大成功したサンラムウェア詐欺は、ほかの犯罪計画の資金を稼ぐ手段にすぎなかったようだという発言がありましたが、残念ながら、その根拠についての詳しい説明はありませんでした。

追跡ソフトウェアの失敗

Kaspersky Labのリサーチャー(であり、当ブログにも協力している)ヴィタリー・カムリュク(Vitaly Kamluk)と、Cubica Labsの共同設立者でセキュリティリサーチャーであるアニバル・サッコ(Anibal Sacco)氏は、以前ここで説明したある普遍的なソフトウェアに潜むぜい弱性について、最新情報をプレゼンテーションしました。

そのソフトウェアは、Absolute Softwareにより開発されたComputraceという正規の盗難対策製品で、数々のハードウェアメーカーが信頼し、アンチウイルスベンダーの大半が許可リストに入れています。問題はありませんよね?合法的なソフトウェアなのですから。

しかし、Computraceには多少、不可解な点もあります。理由ははっきりしませんが、Computraceは世界中の何百万台ものマシンで、既定で有効になっています。Absolute Softwareは、ComputraceはユーザーまたはIT部門が有効化するように設計されているので、そんなことはありえないと言っています。さらに、いったん有効化されたComputraceの持続性は非常に高く、工場出荷時の状態に戻してもそのままで、システムを起動するたびに自身を再初期化します。

その上、この製品にはぜい弱性があるため(Absolute Softwareはこの指摘を一蹴しましたが、近い将来、問題を修正することには同意しています)、中間者攻撃に弱く、感染したマシンは完全に乗っ取られる危険にさらされます。

責任は衛星にある

IOActiveのリサーチャー、ルベン・サンタマルタ(Ruben Santamarta)氏は、衛星通信(SATCOM)に関係しているほとんどすべてのデバイスに、バックドア、認証情報のハードコーディング、不確かなプロトコル、弱い暗号化などのぜい弱性があることを発見しました。

このため、認証を受けていないリモート攻撃者が、このようなぜい弱性を持つ製品のセキュリティを侵害できるようになる恐れがある、とサンタマルタ氏は主張しています。

SATCOMは世界規模の電気通信インフラにおいて重要な役割を果たしています。しかし同氏らは、攻撃の影響は船舶、航空機、軍関係者、救急サービス、メディアサービスや、石油掘削装置、ガスパイプライン、水処理工場などの産業設備にも及ぶ可能性があるとしています。

その他トピック、一口メモ

キャリアコントロールは、モバイルデバイスをはじめとする各種デバイスを全体的に制御可能とするもので、サービスプロバイダーが利用しますが、なりすましによって攻撃者も利用可能です。Androidには、信頼されているほぼすべてのアプリになりすますことのできる重大なバグがあります。モバイルのブロードバンドモデムやデータカードは、攻撃者から格好の標的と見られています。

Black Hatには興味深い講演が満載でしたが、残念なことに私は1人しかいません。その私は、どんな講演内容なのかすべて把握しようとして、メディアルームで過ごす時間が長くなり過ぎました(上の写真のとおり)。Black Hatで語られた内容をもっと詳しく知りたいという方のために、Threatpostのデニス・フィッシャー(Dennis Fisher)とマイク・ミモソ、そして私が別々のポッドキャストでこのイベントの1日目と2日目をまとめています。また、フィッシャーとミモソは、イベント全体を要約したポッドキャストも公開し、Black Hatの終了日から始まったDEF CONについても簡単にまとめています。※いずれも英語

当ブログとThreatpostで公開されているもの以外にも、Black Hat Webサイトのプレスセクションに他の報道機関からの良質なレポートがいくつか掲載されています。Black Hatハッシュタグ(#blackhat)でも良い記事が見つかると思います。ホームオートメーションやホームセキュリティへの攻撃については、Googleで検索してみるとよいでしょう。

Black Hat

Black Hat

ヒント

ヒント