先日、今や有名になった話ですが、ジープのチェロキーの乗っ取りについて紹介しました。大規模なセキュリティカンファレンスBlack Hat USA 2015で、リサーチャーのチャーリー・ミラー(Charlie Miller)氏とクリス・ヴァラセク(Chris Valasek)氏がついにハッキングの全容を明らかにしました。

調査の開始当初、ミラー氏とヴァラセク氏はWi-Fi接続(ジープのメーカーであるクライスラーがサブスクリプションベースで提供しているオプション)経由でジープのマルチメディアシステムを乗っ取ろうとしました。蓋を開けてみれば、Wi-Fiの乗っ取りはそれほど難しくありませんでした。Wi-Fiのパスワードが、自動車とマルチメディアシステム(ヘッドユニット)を初めて起動した時間を基に自動生成されていたからです。

理論上、日付と時刻を1秒の精度で表せば、無数の組み合わせができるため、安全性の高い方法です。ですが、ターゲットとなる車の製造年がわかり、製造月を推測できれば、組み合わせは1500万通りまで減らせます。製造時刻は日中であると仮定すれば、約700万通りにまで絞れます。ハッカーならこの程度の分量は簡単に処理することができ、片っ端から試しても1時間かそこらでパスワードを突き止められます。

走行中の車が乗っ取られたら…怖ろしい話ですが、技術的に可能であることが実験で判明しました。https://t.co/XKkrJpdHKd pic.twitter.com/8DfsZvS2EG

— カスペルスキー 公式 (@kaspersky_japan) August 5, 2015

問題は、Wi-Fi接続が途切れないように、標的のジープの後をずっと追い続けなければならないことでした。ミラー氏とヴァラセク氏は、別の方法を探すことにしました。そして、なんと、その方法が見つかったのです。クライスラー車のWi-Fiパスワードは、実際の時刻と日付が設定される前に生成されること、そして既定のシステム時間に、ヘッドユニットが起動するまでの何秒かを足した値をベースにしていることが判明しました。

今回のケースでは、グリニッジ標準時の2013年1月1日00:00、もっと厳密に言うと00:00:32でした。組み合わせの数はとても少なく、未熟なハッカーでも正しいパスワードを推測するのは簡単です。

ジープのヘッドユニットに接続した後、ミラー氏とヴァラセク氏は、Linux OSで稼働しているマルチメディアコンピューターに侵入できる手段を見つけ出しました。ありがちなソフトウェアの問題を利用し、2人はとうとうヘッドユニットシステムの制御を手中に収めたのです。

この方法でハッキングできることは限られていますが、結果は上々でした。音楽プレイヤーを完全に掌握し、好みのラジオ局を選び、ボリュームも自由自在に調整できました。時速約120㎞で走行中、カーステレオから流れていた音楽が突然大音量に変わったらどうなるでしょう。

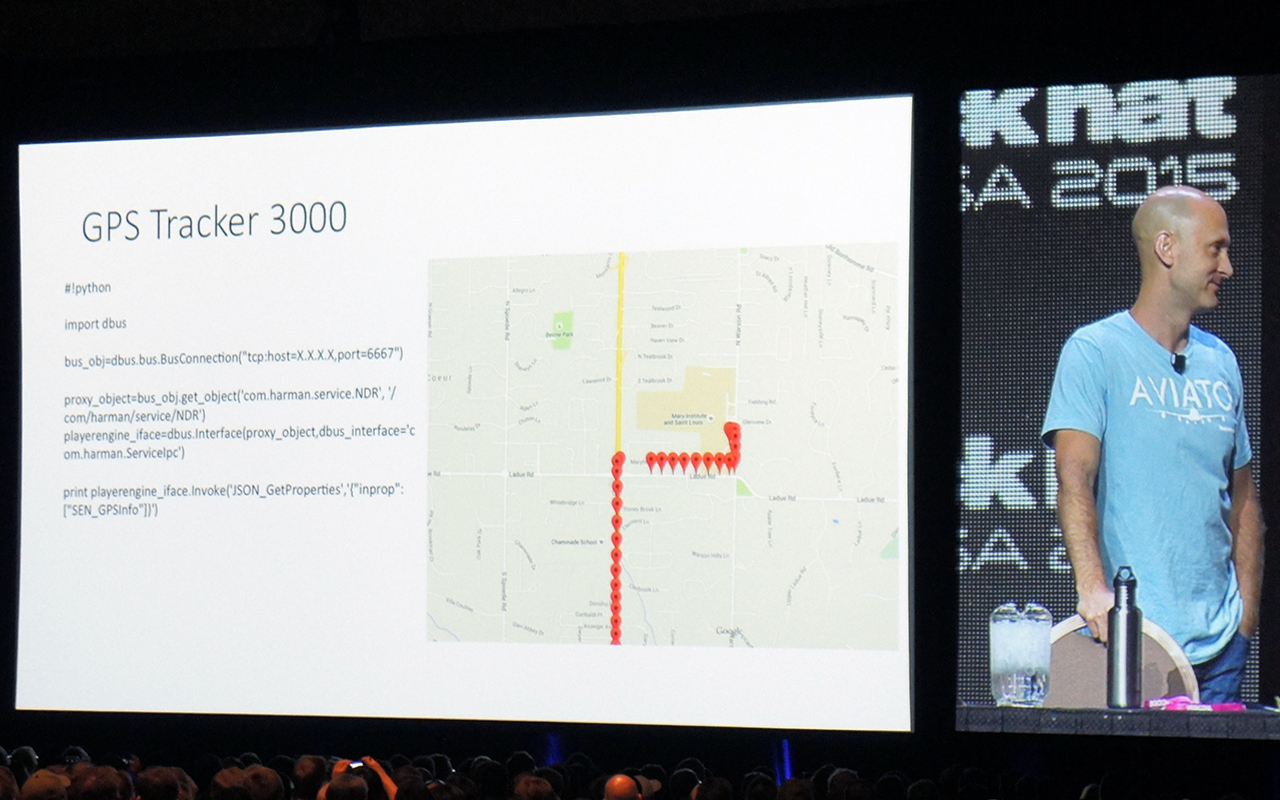

また、車に搭載されているGPSナビゲーションシステムを使って、その車を追跡できることもわかりました。この弱点を利用するには、ヘッドユニットのソフトウェアの変更すら必要ありません。組み込みオプションを利用するだけです。

以上が、クライスラー車のオーナーがサブスクリプション契約している場合にWi-Fi接続を乗っ取る方法です。現在、このサービスを契約している人はあまりいません。ですが、オーナーが無線サービスを契約していなくても、この車種のヘッドユニットはすべて標準でSprintのセルラーネットワークに接続されています。

ミラー氏とヴァラセク氏は、これを利用しようとしました。時間と手間がかかりましたが、無駄にはなりませんでした。eBayで購入した「フェムトセル」(携帯電話用の超小型基地局)を使ってSprintの内部ネットワークに侵入し、(Wi-Fi経由の乗っ取りで把握していた)特定の通話をリッスンしているIPアドレスの大規模スキャンに成功したのです。

このワザを使うと、このタイプのヘッドユニットを搭載しているクライスラー社製の車をすべて探し出すことができます。事実、100万台を超える車がフィアットクライスラーからリコールされました。後は、目的の車を選択するだけです。しかし、面白いことに、これはかなり難しいとのことです。「特定の1台を乗っ取るより、ジープをまとめて乗っ取る方がずっと簡単」なのだとか。

とはいえ、GPSトラッカーを使えば、標的とするジープの選別も可能です。それから先は、マルチメディアシステムでやりたい放題。しかし、これで終わりではありません。

2人は次にCANバスにアクセスする方法を探りました。このバスは自動車の内部ネットワークです。近ごろの自動車はどの部分も電子制御されていて、重要なコンポーネント(エンジン、トランスミッション、センサーなど)の大部分はこのバスに相互接続されています。

#BlackHat USA 2015:#ジープ のハッキングの全容が明らかに

Tweet

マルチメディアシステムはCANバスに直接接続されていません。これは、サイバーフィジカルシステムのITセキュリティが話題になると、メーカーが必ず言うことです。これらのシステムに接続されているパーツと物理的なパーツの間には隔たりがあって、独立しているそうです。

しかし、この隔たりは、少なくともクライスラー車ではそれほど大きくないことが判明しました。マルチメディアシステムのコントローラ自体はCANバスと直接通信できなくても、CANバスに接続されているもう1つのコンポーネント、V850コントローラとは通信できるのです。A君はB君のことをC君を通じて知っている、といえばわかりやすいでしょうか。

V850コントローラのソフトウェアは慎重に設計されており、CANバスをリッスンできますが、CANバス経由でコマンドの送信はできません。そうはいっても、これはコンピューターです。買った時に必要な機能が付いていなければ、コンピューターをプログラミングしなおして、追加するだけのことです。

2人はマルチメディアシステムのコントローラへの接続を介して、V850コントローラのファームウェアを、意図的に作成したバージョンに変更できることを発見しました。このファームウェアの「アップグレード」にはチェックも権限も不要です。権限が必要だったとしても、彼らはV850コントローラを掌握できる脆弱性を見つけてしまいました。

そんな訳で、ミラー氏とヴァラセク氏はその後、CANバス経由でコマンドを送信し、車に搭載されているコンポーネントをすべて(本当に全部!)自在に操作することができました。ハンドルやエンジン、トランスミッション、ブレーキシステムをコントロールできました。ワイパーやエアコン、ドアロックのような、さほど重要でないパーツは言うまでもありません。しかも、すべて遠隔地からSprintのセルラーネットワーク経由でコントロールできました。

幸い、ミラー氏とヴァラセク氏ですらこの調査に数年もかかっています。そして最も重要なワザ、自動車のCANバスに接続されたコンポーネントをどうやって操作できるようになったのかはまだ説明されていません。2人がしたことは、誰でも簡単にできるわけではありません。とはいえ、残念ながら、このように衝撃的なハッキングが起きる可能性は非常に高く、影響の大きさは誰にもわかりません。

更新情報:ミラー氏とヴァラセク氏は2015年8月10日、研究内容をホワイトペーパーとして発表しています。

自動車

自動車

ヒント

ヒント