突然、職場の電子メールアカウントにサインインするよう促すメッセージを受け取ったことはありますか?ハッキングの警告である可能性があります。責任感が強い従業員であれば、このようなセキュリティ警告を受け取った場合、何が起きたかを調べ、パスワードを変更し、おそらく同じ状況にある可能性のある同僚やIT担当に報告するでしょう。しかし、すぐに直感的に行動しない方がよい場合もあります。その理由を今回のブログで説明しましょう。

フィッシングメール

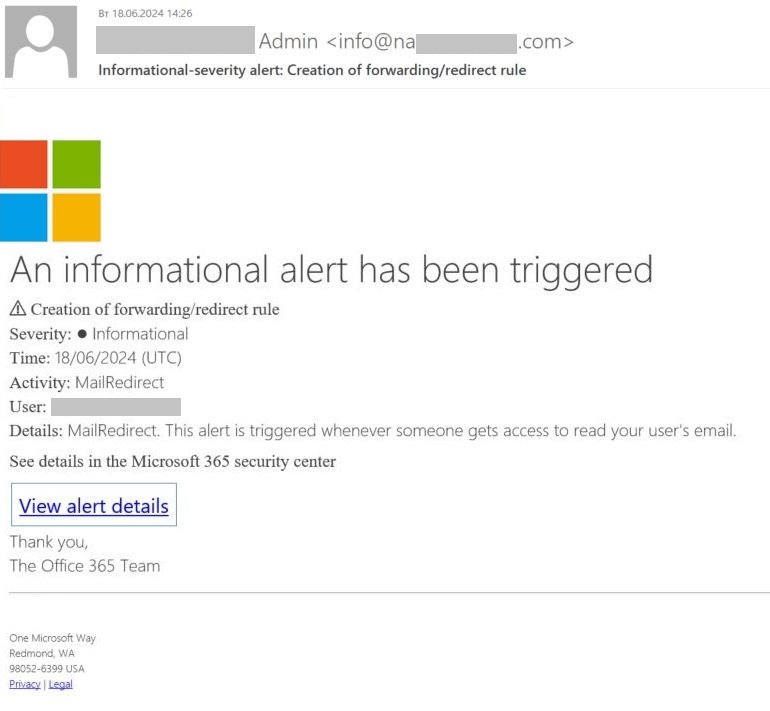

私たちが最近遭遇したあるフィッシング攻撃は、Office 365からの偽の通知から始まる、非常に巧妙な手口を使用したものでした。

もちろん、正規のメールでないことがわかる点もあります。例えば、Microsoftのロゴが大きすぎる、会社名がないため違和感がある、さらには通常あるはずのOffice 365のロゴがない、そしてメール全体にもまとまりがない、などです。 例えば、警告マークの後に、誰かが「転送/リダイレクトルール」を作成したと書かれていますが、「詳細」の行を読むと、誰かが「ユーザーの電子メールを読むアクセス」を得たため、このアラートが作動したと書かれています。こういった「詳細」は、普段からOffice 365の通知をよく受け取っているユーザーは気づくかもしれませんが、ほとんどのユーザーはまず気づかないでしょう。

ただ素人の目でも最も気づきやすいのは、差出人の住所です。「Office 365 Team」の署名が付いた本物のOffice 365通知は、無関係なドメインの管理者からではなく、マイクロソフトのメールサーバーから送られてくるはずです。

そして”Severity(重要度) “の行も奇妙に見えます。”Informational (インフォメーショナル)”の通知は通常、ユーザーのアクションを必要としません。

DIYリダイレクト

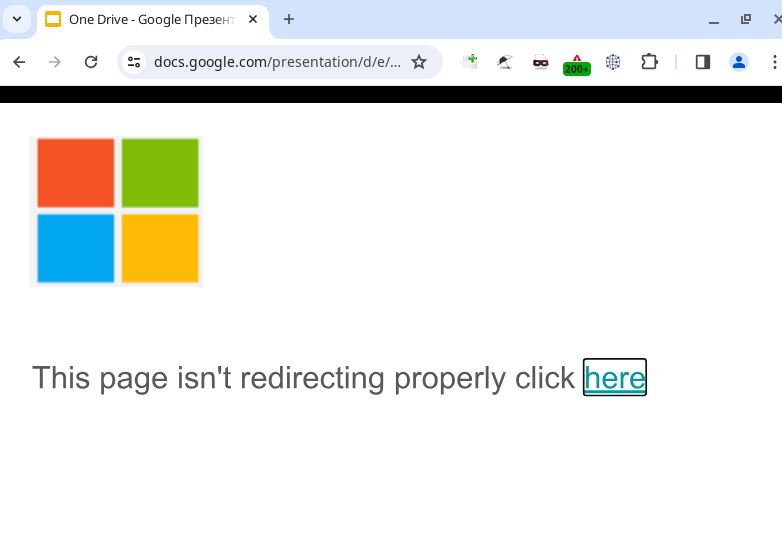

不安に駆られた受信者は、”View alert details(警告の詳細を見る)”と書かれたリンクをクリックします。すると、壊れたリダイレクトを模倣したページに誘導されます。

実際、ブラウザのアドレスバーやタブの名前を見ると、このページがGoogle Docsのクラウドでホストされていることがわかります。正確には、リンク付きのプレゼンテーションドキュメントです。なぜ攻撃者がdocs.google.comへのリンクを好むのかというと、近年多くの職場が導入しているセキュリティのアンチフィッシング機能に引っかかることが少ないからです。攻撃者はこの手口を使って、リンクを受信した被害者が自らフィッシングサイトへ移動することを狙っています。

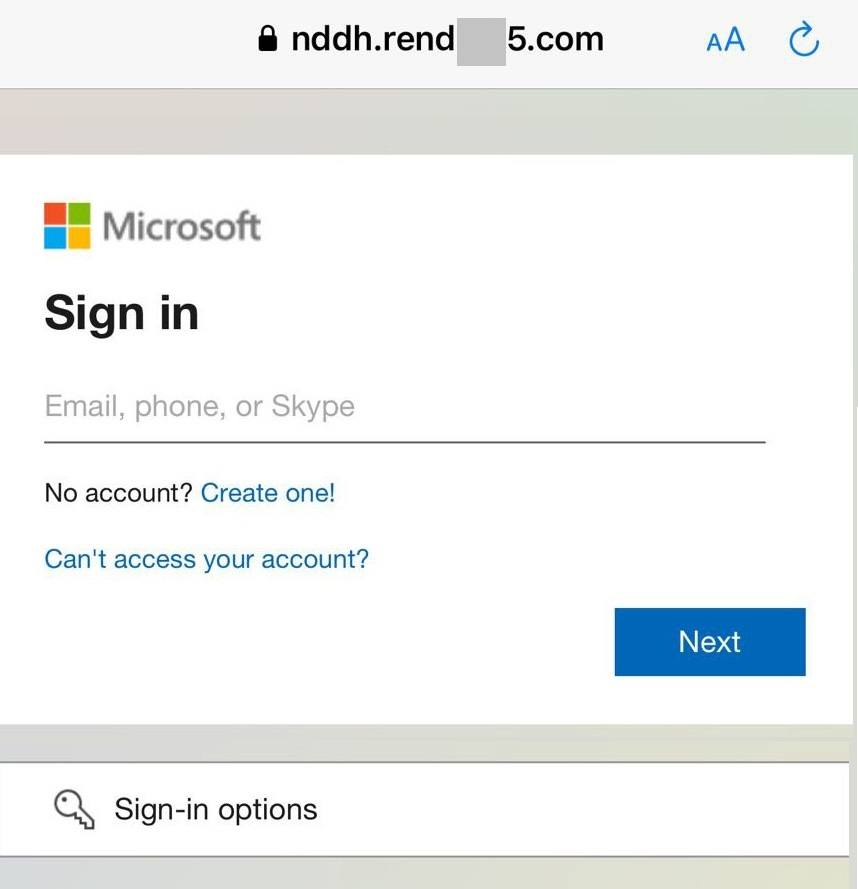

これらはすべてフィッシングの兆候であり、業務関連のメールのリンクをたどるたびに注意する必要があります。 最後のリンクは、Office 365の認証情報を取得するためのシンプルなページですが、リンクのアドレスを見るとフィッシングだと明確にわかります。

フィッシングから従業員を守るには

当社では、最新のサイバー犯罪の手口を見破るスキルについて、従業員に定期的なトレーニングを行うことを推奨しています。例えば、フィッシングの兆候に特化した当社の記事に目を通すなどです。 会社全体のサイバーセキュリティに対する意識を効率的に高めるためには、当社のオンライン学習コースを導入してみてはいかがでしょうか。

さらに、企業向けに、メールゲートウェイレベルで大量の電子メールをフィルタリングし、ワークステーション上の多層的なフィッシング対策を提供するセキュリティソリューションを推奨します。従業員の目に触れる前に、危険なWebページへのリダイレクトをブロックすることができます。

フィッシングの兆候

フィッシングの兆候

ヒント

ヒント