スマホの画像ギャラリーには、文書、銀行の契約書、暗号資産(仮想通貨)ウォレットの復元用シードフレーズなど、安全性や利便性のために保存している重要な情報の写真やスクリーンショットが含まれている場合があります。こうしたデータはすべて、当社が発見した情報窃取型マルウェアSparkCat(スパークキャット)のような悪意のあるアプリによって盗まれる可能性があります。このマルウェアは、暗号資産ウォレットのデータを盗むように設定されていますが、ほかのあらゆる大事な情報を盗む目的にも容易に使われる可能性があります。

最悪なことは、このマルウェアが公式アプリストアに侵入し、Google Playだけでも感染したアプリが約25万回もダウンロードされていることです。Google Playで悪意のあるアプリが発見されたことは過去にもありましたが、情報窃取型トロイの木馬がアプリストアで見つかったのは今回が初めてです。この脅威はどのように機能しているのか、また、ご自身を守るためにどのような対処方法があるのでしょうか?

正規アプリへの悪質なアドオン

SparkCatの悪意のあるコンポーネントを含むアプリは、2つのカテゴリに分類されます。AI機能を売りにする多数の似通ったメッセンジャーアプリなどは、全て同じ開発者によるもので、明らかに人々を誘い込むために設計されています。もうひとつは正規のアプリです。フードデリバリーサービスのアプリ、ニュース用アプリ、暗号資産ウォレットユーティリティなどです。トロイの木馬の機能がこれらのアプリにどのようにして組み込まれたのかは、まだ判明していませんが、アプリで使用されているサードパーティのコンポーネントが感染していたサプライチェーン攻撃の可能性や、開発者が意図的にトロイの木馬をアプリに埋め込んだことが考えられます。

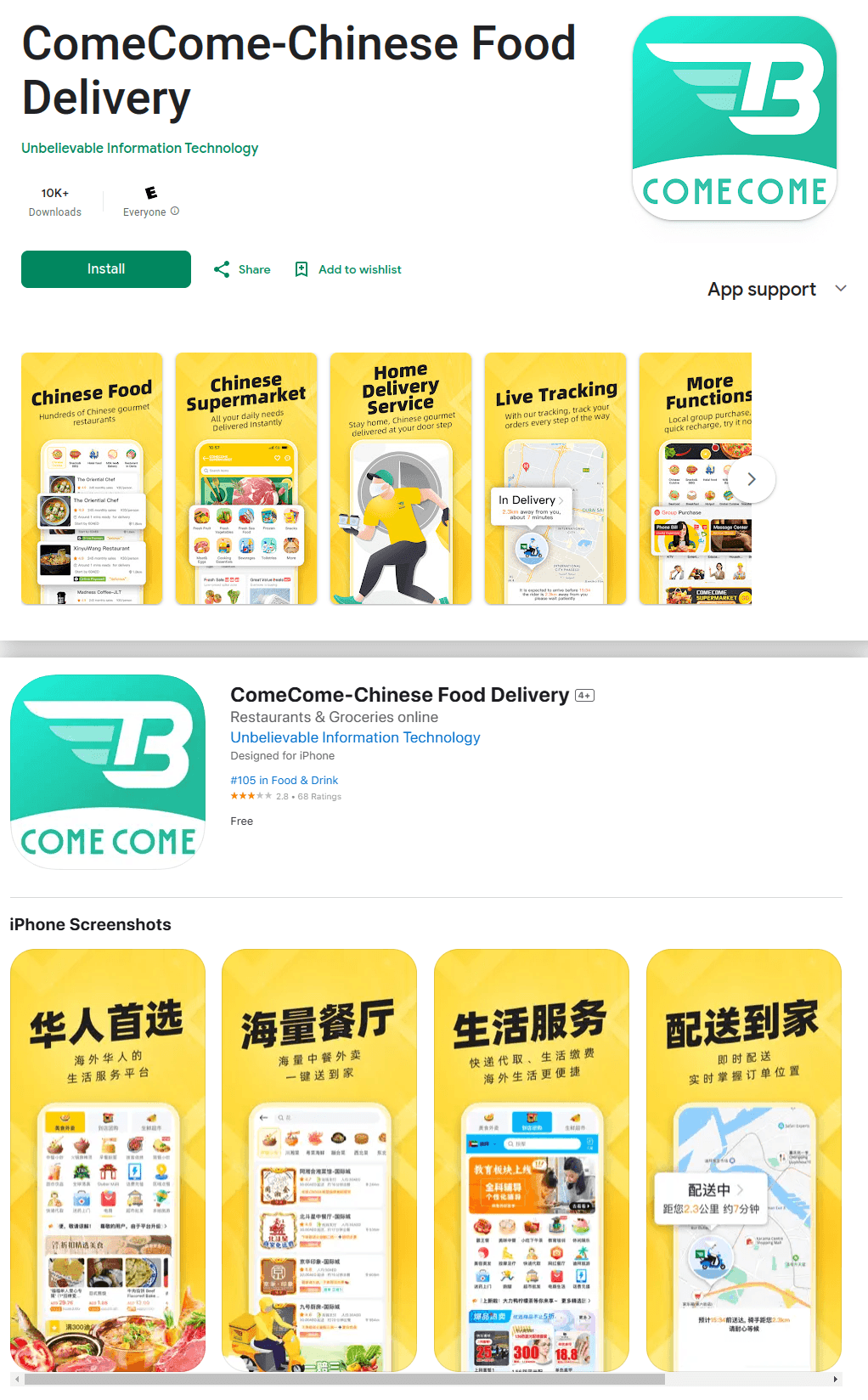

当社がSparkCatを初めて検出したアプリは、UAEとインドネシアで利用できるフードデリバリーサービス「ComeCome」でした。感染した正規アプリは、Google PlayとApp Storeの両方で発見されました

SparkCatはスマホの画像ギャラリーに保存されている写真を分析するため、感染したアプリは全て画像ギャラリーへのアクセス許可を要求してきます。多くの場合、この要求はまったく正当であるように見えます。例えば、フードデリバリーアプリのComeComeは、顧客サポートとのチャットを開始した直後にアクセスを要求してきましたが、とても自然に見えました。ほかのアプリでも、主要な機能を使う時に画像ギャラリーへのアクセスを要求してくることがありますが、こういったことはあまり害がないように見えます。何しろ、メッセンジャーなどで写真を共有したいと思うのは当然なことですから。

しかしSmartCatは、ユーザーが特定の写真やギャラリー全体へのアクセスを許可すると、すぐにアクセス可能な全ての写真を調べ、盗む価値があるものを探し始めます。

AIを活用した窃取

猫や夕焼けの写真の中から暗号資産ウォレットのデータを見つけ出すため、トロイの木馬であるSmartCatには、世界共通の機械学習ライブラリであるGoogle ML Kitをベースにした光学的文字認識(OCR)モジュールが組み込まれています。

SparkCatは、デバイスの言語設定に応じて、ラテン系言語、英語、韓国語、中国語、日本語など、写真に含まれる文字を検出するように学習されたモデルをダウンロードし、画像内のテキストの認識後、サイバー犯罪者の指令サーバーから読み込んだ一連のルールと照合してチェックします。リストのキーワード(例えば、「Mnemonic(ニーモニック)」)に加えて、バックアップコードの無意味な文字の組み合わせや、シードフレーズの特定の単語の並びなど、特定のパターンを条件として絞り込むことができます。

当社のリサーチャーが分析中に、OCR検索に使用するキーワードのリストを指令サーバーにリクエストしました。サイバー犯罪者が暗号資産ウォレットへのアクセス回復に使用するフレーズ(いわゆるニーモニック)に興味を持っていることは明らかです。

SparkCatは価値がある可能性のあるテキストを含む全ての写真を、そのデバイスに関する詳細情報とともに犯罪者のサーバーにアップロードします。

攻撃の規模と被害者

当社は、Google Playで10件、App Storeで11件の悪意のあるアプリを特定しました。本記事の公開時点では、悪意のあるアプリは全てアプリストアから削除されています。Google Playからのダウンロード総数は分析時点で242,000件を超えており、当社のテレメトリデータでは、同じマルウェアがほかのサイトや非公式のアプリストアでも入手可能だったことが示唆されています。

SparkCatがデータを盗む際に参照する辞書から判断すると、多くの欧州およびアジア諸国のユーザーからデータを盗むように「トレーニング」がされており、少なくとも2024年3月以降、攻撃が継続していることを示す証拠があります。このマルウェアの作成者は中国語に精通している可能性が濃厚です。SparkCatの詳細と技術的な側面については、当社Securelistの完全版レポートを参照してください。

OCRトロイの木馬から身を守る方法

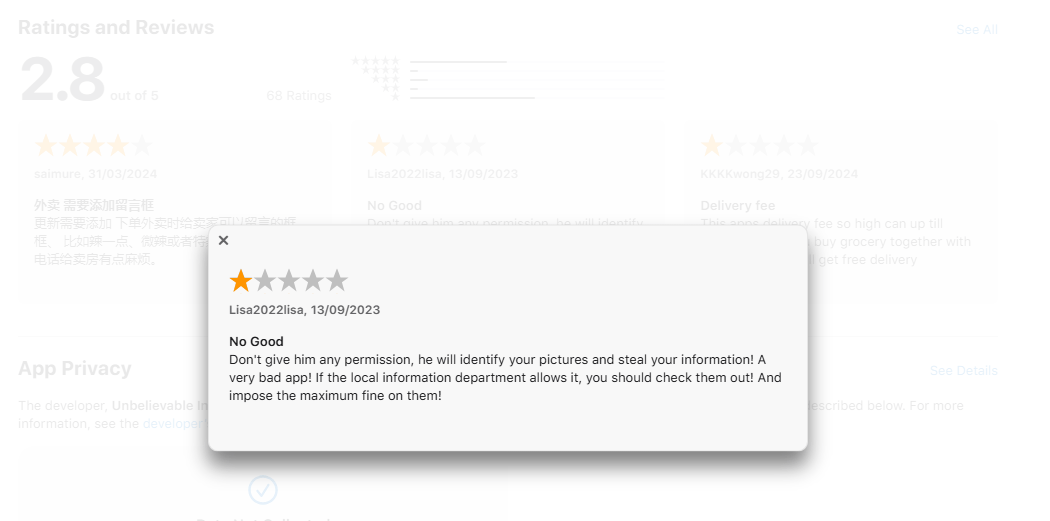

残念ながら、「公式アプリストアから評価の高いアプリのみをダウンロードする」という古典的なアドバイスは、もはや万能ではありません。App Storeでさえ、今では正真正銘の情報窃取型マルウェアに侵食されており、Google Playでも同様のインシデントが繰り返し発生しています。だからこそ、ここでアプリ利用の基準をしっかりとする必要があります。少なくとも数カ月前に公開された、何千あるいは何百万のダウンロード実績のある高評価のアプリを選びましょう。また、公式の情報源(開発者のWebサイトなど)でアプリのリンクが偽物でないことを確認し、レビュー(特に低評価の意見)を読むようにしてください。そしてもちろん、総合的にシステムを保護するセキュリティ製品を、全てのスマホとパソコンにインストールしましょう。

また、新しいアプリに許可を与える場合にも細心の注意が必要です。これまでは、主に「アクセシビリティ」設定に関する懸念でしたが、画像ギャラリーへのアクセスを許可するだけでも個人情報が盗まれる可能性があります。アプリの正当性に確信が持てない場合(例えば、公式のメッセンジャーではなく改造版など)、そのアプリには全ての写真や動画へのフルアクセスを許可せず、必要なものだけを選択するようにしましょう。

文書、パスワード、銀行情報、シードフレーズの写真などをスマホの画像ギャラリーに保存するのは非常に危険です。SparkCatのような情報窃取型マルウェアのほかにも、第三者にのぞき見されたり、誤ってメッセンジャーやファイル共有サービスにアップロードしてしまったりするリスクもあります。こうした情報は、専用のアプリに保存するのがよいでしょう。例えば、カスペルスキー パスワードマネージャーは、パスワードや二要素認証トークンに加えて、クレジットカードの詳細情報やスキャンした文書も、全てのデバイス間でセキュアに保存し同期することができます。データは全て暗号化されます。このアプリは、カスペルスキー プラスおよびカスペルスキー プレミアムでもご利用いただけます。

最後に、すでに感染したアプリをインストールしてしまった場合は(Securelistの記事の最後に感染したアプリのリストが掲載されています)、そのアプリを削除し、開発者が修正版をリリースするまでは使用しないでください。また、ギャラリー内の写真を確認し、サイバー犯罪者が入手した可能性のあるデータを調べ、ギャラリーに保存しているパスワードの変更とカードを全てブロックしましょう。当社が発見したSparkCatのバージョンは、特定のシードフレーズを探していましたが、ほかの情報を狙うように再設定される可能性もあります。暗号資産ウォレットのシードフレーズは一度作成すると変更できません。もし不正アクセスを受けた場合は、新しいウォレットを作成して資産を移動した上で、元のウォレットは完全に放棄してください。

iOS

iOS

ヒント

ヒント