Kaspersky Labのエキスパートは先ごろ、ユーザーのログインIDやパスワードを使わずに個人情報を盗む狡猾な手口を発見しました。サイバー犯罪者は標的の認証情報を盗もうとはしません。それよりもさらに賢く立ち回るのです。

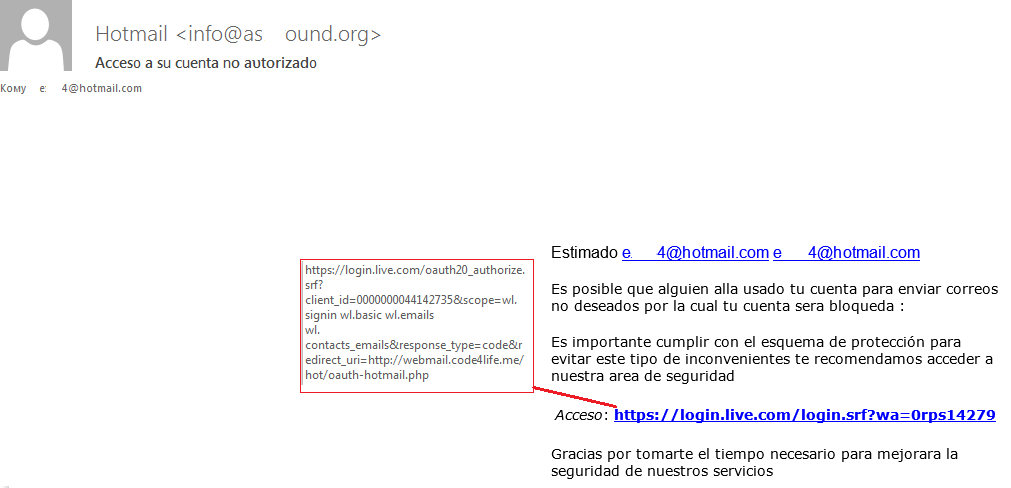

まず、1通のメールが届きます。そのメールには、ある公式サービスへのリンクが記載されていて、そのリンクをクリックし、新しいパスワードを入力するように書かれています。そうしなければ、アカウントがブロックされるというのです。驚いたことに、リンクをクリックすると、開発元の本物のWebサイト(たとえばWindows LiveのWebサイト)が表示されます。

認証後、未知のアプリケーションから自動ログインや、プロフィール情報、連絡先、メールアドレスのリストへのアクセスなど、さまざまな許可を求められます。このような権限を許可すると、サイバー犯罪者に個人情報へのアクセスを許してしまうことになります。

その後、何者かが密かに情報を集めます。おそらく詐欺目的でしょう。たとえば、スパムの送信や、フィッシングサイトや悪意あるサイトへのリンクの配信に使われると考えられます。

その仕組みは?

OAuthという認証用プロトコルは便利ですが、安全性に問題があります。ユーザーは認証情報を共有しなくても、保護されたリソース(連絡先リスト、アジェンダなどの個人情報)への制限付きアクセスを許可できます。OAuthはSNSアプリで広く採用されており、たとえば、ユーザーの連絡先リストへのアクセスが必要なときに使われます。

SNSアプリもOAuthを使用しているということは、Facebookアカウントも安全ではないということです。悪意あるアプリがユーザーアカウントへのアクセスを利用して、スパムや悪質ファイル、フィッシングリンクを送りつけてくる可能性があります。

フィッシングとは、人の信頼感を逆手に取る詐欺です。信頼関係を基盤とするFacebookでは特にフィッシングが横行しやすい… というわけで、被害に遭わないための対策、7つ。 http://t.co/d0NgHnzssp pic.twitter.com/oJdJWSXiKP

— Kaspersky Labs Japan (@kaspersky_japan) April 8, 2015

OAuthに個人情報の漏えいの可能性が明らかになってから1年ほどになります。2014年の初め、認証後にユーザーデータを盗む手法をシンガポールの学生が公開しました。もっとも、この手法を実用化したフィッシング作戦が確認されたのは今回が初めてです。

身を守るためにできることをご紹介します:

- メールやSNSのプライベートメッセージに記載されたリンクをクリックしない。

- 信頼できないアプリケーションにデータへのアクセスを許可しない。

- 同意する前に、アプリケーションから要求されたアカウントのアクセス権に関する説明をしっかりと読む。

- インターネットで、そのアプリケーションに対するユーザーのレビューやフィードバックを読む。

- 現在インストールされているアプリケーションの権限は、SNSサイトやWebサービスのアカウントやプロフィールの設定で確認し、キャンセルできます。許可する権限はできるだけ減らした方がいいでしょう。

フィッシング

フィッシング

ヒント

ヒント