Kaspersky Labのリサーチャーは、悪名高いトロイの木馬「Zeus」の新種、「Chthonic」(ソニック)を発見しました。このトロイの木馬は、15か国150行以上の銀行および20の決済システムを攻撃対象としています。Chthonicとは、ギリシャ神話において地下世界に属する精霊や神々を指す言葉です。

Zeusは、その名が示すとおり、バンキング型マルウェアの王者です。2007年に出現して以来、オンライン銀行口座に大きな損害をもたらしてきました。2011年、Zeusの開発者たちはついに、そのソースコードを大勢の目に触れる場所に公開しました。Zeusもこれが最期かと思われましたが、実際はその逆でした。Zeusのソースコード公開は、犯罪に手を染めるプログラマーたちに力を与える結果となったのです。非常にカスタマイズしやすいコード構造であったため、GameOverやZitmoを筆頭とする数多くの変種が作成されました。

Chthonicは、マシンに感染すると、システム情報を収集し、保管されているパスワードを盗み、キー入力を記録し、攻撃者にマシンへのリモートアクセスを許し、感染マシン上の音声レコーダーおよびカメラの遠隔起動も可能です。これら機能が最終目的とするところは2つ。1つはオンラインバンキングの認証情報を盗み出すこと、もう1つは感染マシンを掌握して金銭取引を不正に行うことです。

これまでのバンキング型トロイの木馬と同様に、ChthonicもWebインジェクション技術を利用して、正規の銀行ページのインターフェイスを自分たちが用意した画像やコードと置き換えます。銀行の利用者は、ログインページが不正に置き換えられていることに気付かないまま、自らの認証情報をすすんで犯罪者の手に渡してしまうことになります。この手法が犯罪者にとって都合が良いのは、ワンタイムパスワードやSMSコードなど、2段階目の認証情報までリアルタイムに入手可能な点です。

トロイの木馬 #Zeus の新種、#Chthonic が15か国150行以上の銀行をターゲットに

Tweet

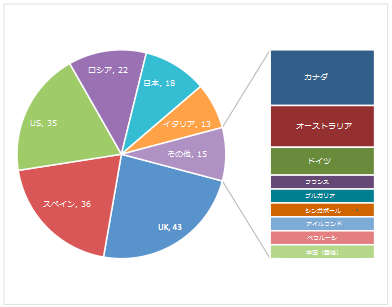

Chthonicが標的としているのは、主に英国、スペイン、米国、ロシア、日本、イタリアの機関です。ある日本の例では、Chthonicは銀行サイトに掲載されているセキュリティ警告を隠し、スクリプトを埋め込んで攻撃者自らが利用者の口座から取り引きできるようにしていました。ロシアの例では、利用者が銀行サイトを開くと、埋め込まれたiframeによって、偽物ながら本物らしいフィッシングページへリダイレクトされる仕組みとなっています。

しかし、認証情報の窃取を成立させるには、利用者がChthonicそのものに感染していることが前提条件です。他のマルウェアと同様に、Chthonicも、メールに添付された悪意あるDOC形式のファイルを媒介としてマシンにダウンロードされます。このファイルには、Microsoft Officeのリモートコード実行の脆弱性(4月に修正済み)を悪用するリッチテキスト形式のコードが含まれています。Chthonicは、更新が適用されているマシン上では機能しません。カスペルスキー製品は、Chthonicを「Trojan-Banker.Win32.Chthonic」として検知します。

オンラインバンキング

オンラインバンキング