「ポルノを見ている様子をハッキングして動画に収めた」と脅してお金を要求するのは、セクストーション詐欺のおなじみのパターンですが、時にひねりを加えたバージョンが出てきます。最近では、違法性のあるアダルト動画を見たのを知っているぞ、という脅しにCIAの名前を出すことで信憑性を持たせる事例がありました。こういった虚偽の主張は、相手をパニックに陥れて送金させることを目的としています。

ほとんどの場合、サイバー犯罪者は要求した金額を暗号資産(仮想通貨)で支払うように要求します。仮想通貨による取引は匿名で行われ、追跡は極めて困難ですから。仮想通貨の送金に必要なウォレットのアドレスは、電子メールの本文に書かれているのが一般的です。しかし、最近観測したセクストーション詐欺メールでは、そのようなアドレスが記載されていませんでした。昔ながらの方法(メール)での連絡を指示し、仮想通貨ではない形でお金を要求する、というのが彼らの取った方法でした。

支払いはプリペイドカードで

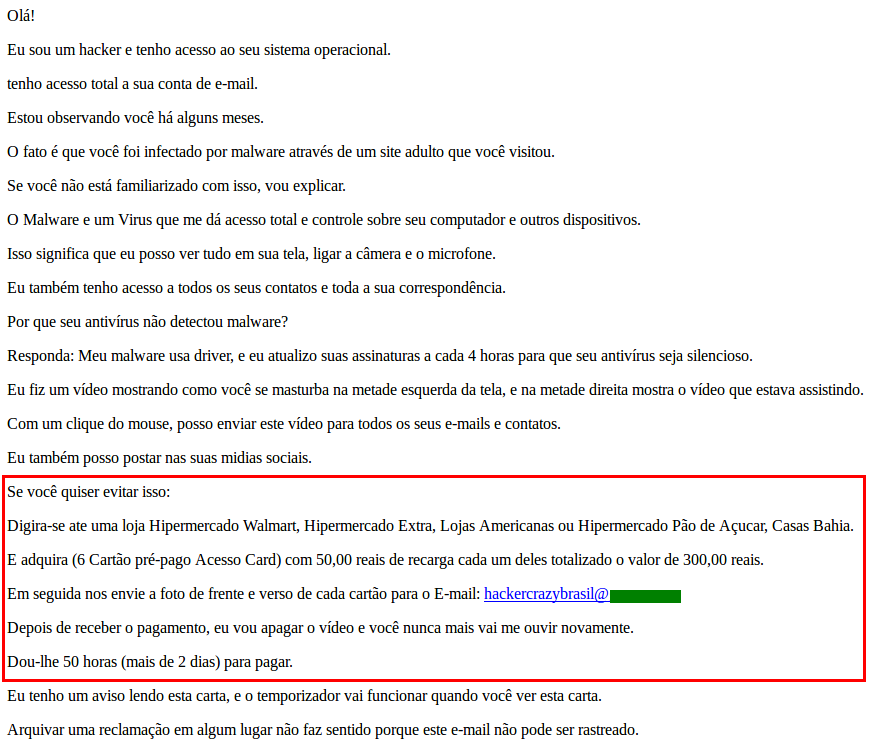

脅しをかけてきた詐欺師は、支払い方法も同時に指示します。以下はポルトガル語で書かれたセクストーション詐欺のメールですが、リストアップされている店(この事例ではWalmart、Lojas Americanas、Extra、Pão de Açucar、Casas Bahia)のいずれかでプリペイドカードを購入し、指定の金額をチャージし、カードの両面を写真に撮り、その写真を指定のメールアドレスに送るようにという指示が書かれています。

プリペイドカードによる支払いを要求するセクストーション詐欺メール

プリペイドカードが通常のデビットカードと大きく違うのは、一般的に言うと、銀行に行かなくても手に入る点です。プリペイドカードなら、買ったその場でチャージできます。同時に、このようなカードはVisaやMastercardなど大手のグローバルな決済システムと連携していて、こうしたシステムが採用されているところであれば、どこででも使えます。

このセクストーション詐欺の手口で使われたプリペイドカードは、ブラジル国内で販売されているAcessoカードで、Mastercardのシステムと連動しています。このようなカードには、ブラジル国内だけでなく国外でも使用できるという特徴があります。サイバー犯罪者が特に興味を持ったのは、おそらくこの部分でしょう。Acessoカードは、上記メールにリストアップされたチェーンのスーパーマーケットやハイパーマーケットで1枚15レアルほど(400円強)で販売されていて、必要な金額をその場ですぐにチャージできます。

このようにして、詐欺師はプリペイドカードの詳細を手に入れ(カードの両面の写真が必要なのはこのためです)、この情報を使ってすぐにでもお金を引き出せるようになります。

ブラジル流セクストーション詐欺

私たちの目に留まったこのメールは、ブラジル国内の人々を標的にしていました。ブラジル人の恐喝犯がプリペイド式のカードを要求する手口は以前からありますが、要求されるのはいつも電話関連のプリペイドカードでした。今回のようなプリペイドカードの要求は、いろいろな意味で革新的だと言って良いでしょう。

注意したいのは、このポルトガル語メールの文章が、オンライン翻訳サービスで翻訳された文章そのままであることです。見たところ、詐欺師は地元の人間ではありません。とはいえ、標的とする国の日常的現実をよく知っているようでもあります。たとえば、どんなカードがブラジルにあってどこで買えるかを知っています。

このようなメールは通常、大体同じテンプレートに基づいて作成され、標的とする人々の使う言語に自動翻訳され、スパムデータベースに載っている無数のメールアドレスに向けて発信されます。

これはBitcoinに代わるのか?

プリペイドカードがBitcoinに代わる新たな支払い方法になるのか?それとも、このようなメールはむしろ例外的なのか?断言するのはまだ早すぎます。

いずれにしろ、このようなメールは標的型攻撃ではありません。スパムデータベースを使って不特定多数の人へ一斉送信されたメールです。誰もハッキングされていませんし、個人情報も侵害されていません。詐欺師は、相手を怖がらせて、できるだけ早く指示に従わせようとしているだけなのです。

このような脅威を心配しなくて済むようにするには、偽物のメールがメールボックスに到達する前にブロックする、最新のデータベースを備えた信頼性の高いセキュリティ製品を使用しましょう。

詐欺

詐欺

ヒント

ヒント