1年ほど前、Kaspersky Labグローバル調査分析チーム(GReAT)のリサーチャーであるデイビッド・ヤコビー(David Jacoby)が自宅のハッキングに成功し、数々の興味深い事実を発見しました。世界中のKaspersky Lab社員がこの実験に刺激を受け、自分でも同じ実験をやってみることにしました。

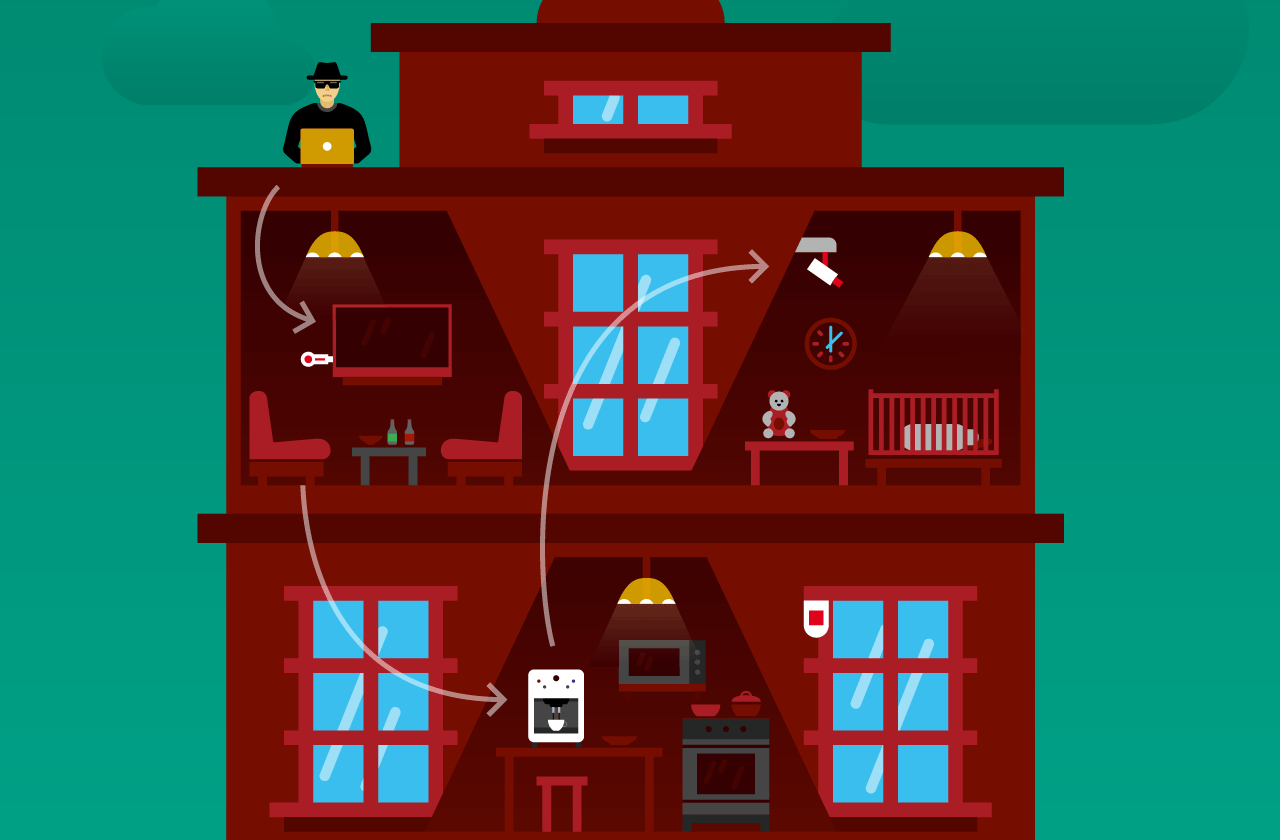

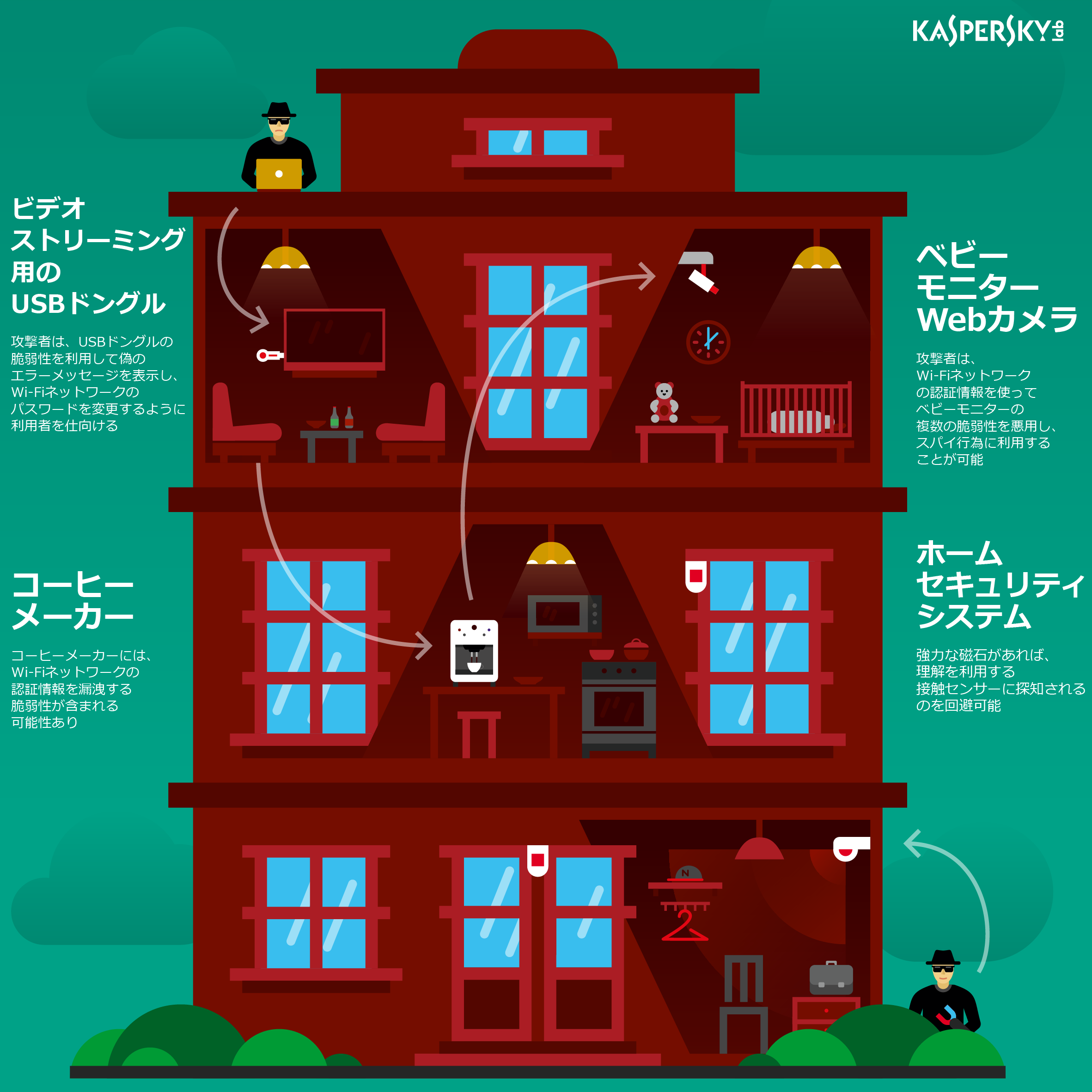

スマートなモノのバグの調査にあたり、よく使われているモノのインターネット(IoT)デバイスの中から選ばれたのは、Google Chromecast(ビデオストリーミング用USBドングル)、ネットワークカメラ、スマートコーヒーメーカー、ホームセキュリティシステムです。どれも、スマートフォンやモバイルアプリから制御できます。型式や機器は適当に選び、ベンダーには一切こだわりませんでした。

実験の結果、どれもハッキング可能か簡単に侵入可能なモノであり、ハッカーの指令どおりに使用できることがわかりました。見つかった脆弱性は、それぞれのベンダーに報告済みです。すでにパッチを適用した製品もありますが、そうでない製品はいまだに攻撃を受けやすい状況にあります。

いろんなものがネットワークにつながる時代。セキュリティは大丈夫なのか?Kaspersky Labのエキスパートが、自宅の機器をハッキングしてみようと思い立ちました。 #IoT #セキュリティ http://t.co/t7rcMBdsfM

— カスペルスキー 公式 (@kaspersky_japan) August 27, 2014

Chromecast

Google Chromecastの開発者は、とあるバグを見逃していました。ハッカーがこのバグを利用したとしたら、CMからホラー映画、ちょっと変わった映像まで、オリジナルのテレビ「番組」を放送できたかもしれません。デバイスに侵入する方法さえわかれば、あとは好きなように操ることができます。この状態は攻撃者が飽きるまで、またはGoogle Chromecastの利用者が新しいドングルを買うか以前のケーブルに戻すまで終わりません。

指向性アンテナを装備しているハッカーなら、標的のお気に入りの番組を最悪のタイミングで妨害できます。標的の近くにいる必要はないので、そう簡単には捕まりません。Chromecastの脆弱性はずいぶん前から指摘されていましたが、いまだに修正されていません。

ネットワークカメラ

今回テスト対象にしたネットワークカメラは、スマートフォンから操作できるベビーモニターです。ちなみに、このようなデバイスが初めてハッキングされたのは2013年ですが(英語記事)、いまでも悪用されています(英語記事)。実験用に選んだモデルは2015年製でしたが、まだいくつかバグが見つかりました。

既定のベビーモニターアプリを改竄すれば、このアプリの開発企業の全顧客のメールアドレスにアクセスできます。カメラの所有者はたいていが親ですから、こうした総合的なデータベースは標的型攻撃を始めようとしているフィッシング詐欺師にとって、願ってもない収穫です。

先日、多数のWebカメラの映像を中継するWebサイトが見つかり話題となりました。この重大なプライバシー侵害は、なぜ起こったのでしょうか。 http://t.co/wB8Tuln4y0 pic.twitter.com/VnzP7rdKZ2

— カスペルスキー 公式 (@kaspersky_japan) December 1, 2014

Kaspersky Labのリサーチャーは、他に見つかった数件の欠陥を利用して、カメラの完全な乗っ取りに成功しました。これで、部屋の中で起こっていることを見たり聞いたりできるほか、デバイス上の音声ファイルを勝手に再生したり、rootアクセスを取得してカメラのソフトウェアを変更したりできます。つまり、この小さくて「スマート」なモノの独裁者になれるのです。これらの脆弱性は開発元に報告し、パッチの作成に協力しました。

1杯のコーヒーから…

さて、Chromecastドングルやベビーモニターを使って快適な日常生活を邪魔する手口は、どちらかと言えば正攻法です。では、コーヒーメーカーを使ってどのような悪事を働けるのでしょうか?実は、このキッチン用品は、他人をのぞき見し、その人の自宅のWi-Fiパスワードをかすめとるための立派な道具として使えるのです。

驚いたことに、この問題を解決するのはかなり大変らしく、開発元はいまだにバグを修正していません。ただし、状況はそれほど深刻ではありません。ハッカーにとってチャンスは一瞬、ほんの数分しかないからです。とはいえ、Wi-Fiのパスワードを変更しても問題は解決されません。コーヒーメーカーは何度も何度も、自ら進んでパスワードを漏洩させてしまいます。

ホームセキュリティ

スマートホームのセキュリティシステムも今回の対決に敗れました。妙な話ですが、ここでは当社の専門知識は役に立たず、実際に活用したのは基礎物理の知識でした。ホームセキュリティシステムは特別なセンサーを使用して磁界を監視しており、この磁界を生成しているのは、ロックに埋め込まれた磁石です。不法侵入者が窓やドアを開くと磁界が乱れ、センサーからキュリティ網に警報が送信されます。

ところが、普通の磁石が1つあれば、窓やドアが開いても磁界をそのまま維持できるため、家に侵入できます。このようなセンサーは代表的なセキュリティシステムで使用されているので、この問題は広く知られています。また、パッチではこの問題に対処できません。システムを根本的に変更する必要があります。

ちなみにこのシステムは、サイバー攻撃や、高校生のとき物理の成績が悪かった強盗に対しては、100%有効でした。

脆弱性探しとベンダー各社とのやりとりについては、こちらをご覧ください(英語記事)。

IoTとは、家電がインターネット接続するだけの話ではありません。電力や交通システムなどの #インフラ に関わる方々には、特にお読みいただきたい記事。#IoTDay #セキュリティ http://t.co/iJbt5i8wvH pic.twitter.com/PUpbKX8jBg

— カスペルスキー 公式 (@kaspersky_japan) April 9, 2015

リスクを最小限に抑え、自宅のセキュリティを強化するためには、以下をお勧めします:

— 生活のどの部分を「スマート」にするのか見極めるときは、「セキュリティ第一」で考えてください。自宅に貴重品はたくさんありますか?でしたら、ホームセキュリティシステムは使わず、スマートフォンで管理する最新の住居侵入対策システムと従来の有線式アラームを併用してください。ベビーモニターなど、家族のプライベートな生活にアクセスするデバイスを使うつもりですか?その場合は、IPネットワーク経由ではなく、無線経由で音声を送信するシンプルなモデルを検討してください。

— 前述の方法が当てはまらない場合は、スマートデバイスを入念に選びましょう。デバイスを買いに行く前に、まず買おうとしているデバイスをインターネットでしっかり調べてください。バグやパッチに関連するニュースには、特に注意が必要です。

— 最新モデルは避けた方がいいでしょう。最新のデバイスには、リサーチャーがまだ発見していないバグがつきものです。評判のよいデバイスを選択するようにしてください。

モノのインターネット

モノのインターネット

ヒント

ヒント