Kaspersky Labでは、世界各地で発生するサイバー脅威を調査しています。世界には標的型攻撃を行うAPT集団が多数存在しますが、日本を狙うものも当然ながら含まれます。本稿では、そのうちの一つであり現在も活動中である「The Bald Knight Rises(別名:REDBALDKNIGHT、BRONZE BUTLER、Tick)」という標的型攻撃について見ていきたいと思います。

調査のきっかけと名前の由来

きっかけとなったのは、2016年に検知したマルウェア「XXMM」でした。調査を進める中で、2015年に存在していたXXMMの亜種「ShadowDoor」「ShadowWalker」、VBEで作成されたマルウェアが発見され、「Daserf」と呼ばれるマルウェアとの関連性があることも確認されました。さらに、2017年には亜種の「Wali」、別種のバックドアである「Datper」が観測されました。

調査を進めていく中で、攻撃者側が使用するツールと見られるXXMMを作成するためのマルウェアビルダーツールや、情報隠蔽のためのステガノグラフィーツールも発見されています。なお、発見されたこれらツールには印象的なアイコンが使われていました。このアイコンについて調べてみると、2012年に公開された『The Dark Knight Rises』のポスターを基にしたものであることが判明しました。バットマンの「耳」にあたる部分をカットして坊主頭にしてあることから、この映画タイトルをもじった「The Bald Knight Rises」をキャンペーン名として採用しました。

標的と感染経路

公開情報を基に分析した結果、この標的型攻撃は日本と韓国を狙ったものであることが判明しました。標的となる業種は行政機関、エネルギー・ユーティリティ、重工業、貿易、情報通信サービス、製造業です。

収集した300以上の検体から、100以上の通信先(指令サーバー)を抽出できました。そのうち約半数は日本国内に設置されたもので(52.9%)、そのほとんどは日本国内にある正規サイトを改竄したものでした。同様に、韓国内の通信先も多くの割合を占めています(6.9%)。これは、マルウェアの通信先を標的と同じ国内にすることで標的に不信感を与えにくくするという攻撃者の思惑ではないかと考えられます。

一つの指令サーバーのアクセスログを分析したところ、4月〜6月の約2か月間に8,000以上の通信が発生しており、そのほとんどが日本からのものでした。他の通信先や期間を考慮すると、この攻撃キャンペーンの規模がいかに大きいものかお分かりいただけると思います。

感染経路は、標的型攻撃メール、水飲み場型攻撃、そして国産ソフトウェアの脆弱性の3つを確認しています。

国産ソフトウェアの脆弱性については、興味深い事実が明らかになりました。テザリングの際にモバイルWi-FiをUSB接続して利用する場合、デバイスや設定によってはインターネットから直接、接続端末へアクセスすることが可能となり、そこに国産ソフトウェアの脆弱性があると、インターネット越しの攻撃が可能となります。The Bald Knight Risesは、まさにこれを利用して攻撃を仕掛けています。

マルウェア

The Bald Knight Risesは、さまざまな種類のマルウェアを使用しています。その一部を簡単に解説します。

・XXMM

ドロッパー、ローダー、バックドアなどの複数モジュールで構成されるコンテナです。ドロッパーは32ビット環境にも64ビット環境にも対応する、柔軟な構成になっています。その構成は亜種によって異なります。コンテナの核となるバックドアモジュール自体も暗号化されており、ローダーによってメモリ上に展開され活動を行います。各モジュール内にはマルウェアの設定データが暗号化され格納されています。たとえばバックドアモジュールであれば、通信先、活動開始時間、バージョン情報、隠蔽データの識別子などの情報が含まれています。これらのモジュールが多段的に暗号化され、かつ階層構造となっており、非常に複雑なマルウェアであると言えます。

・Wali

XXMMの亜種の一つ。ダウンローダー機能とPowershell実行機能を持つ、XXMMよりシンプルなマルウェアです。詳細については過去の記事をご参照ください。

・Datper

XXMMとは別種のマルウェアです。ダウンローダーのWaliがダウンロードするところから、攻撃の第2段階で使われるバックドアと考えられます。また、DatperもXXMM同様にマルウェアの設定ファイルが暗号化されて内包されています。復号してみると、通信先や稼働時間等の設定が含まれており、この点においてもXXMMと共通していることが確認されています。

・VBEマルウェア

Encoded VBScriptで作成された、トロイの木馬。ここまで紹介したマルウェアは実行ファイルですが、このマルウェアはスクリプト型のマルウェアです。攻撃を検知し、XXMMやWaliの駆除に成功したとしても、VBEダウンローダーを残してしまうとこれを通じて再度感染する可能性があります。

調査回避

この攻撃者集団は、解析や調査を阻害するため、マルウェアおよび指令サーバーにさまざまなテクニックを実装しています。

・ゴミデータ

セキュリティ製品にはスキャンするファイルサイズの限界があり、限界を超えるサイズのファイルはスキャン対象外となります。これを利用し、感染時に大量のゴミデータを生成して検知の回避を試みています。ファイルサイズの制限はセキュリティ製品により異なりますが、それに応じて生成データのボリュームを設定しています。この手法については、Waliに関する過去記事にて詳述しています。

・活動時間と通信間隔の設定

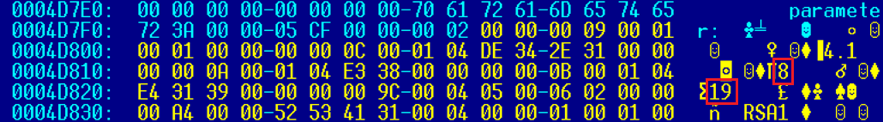

XXMMやその亜種では、マルウェアの活動時刻や通信の間隔を細かく設定されていました。具体的な例として、図5の赤枠部分に「8」と「19」の数字が設定されています。このマルウェアの活動時間は午前8時から午後7時の間と見られます。

業務時間外に発生する通信は怪しまれますが、業務時間内なら怪しまれません。標的の業務時間を把握しているからこそできることです。頻繁に通信すれば、これも怪しまれます。不自然でない通信間隔を設定することで、検知を回避していると考えられます。

・情報隠蔽

通信先としては、改竄したブログの画像ファイル(.jpgや.gif等)が指定されています。この画像ファイルは、情報隠蔽ツールによってコマンドや2次検体が埋め込まれており、マルウェアは画像ファイルから埋め込まれている情報を読み取り、攻撃者の意図した活動を行います。通信先が正規のウェブサイト(改ざんされたもの)上にある画像ファイルとなれば、怪しい通信として検知することが格段に難しくなるのは言うまでもありません。

・多彩なマルウェア

The Bald Knight Risesは、さまざまな種類のマルウェアを感染させることで、根絶を難しくしています。

結論

ここまで見てきたとおり、いかに検知や調査を回避するかということに攻撃者が細心の注意を払っているのがうかがえます。具体的には、標的の業務時間や使われているソフトウェア(セキュリティ製品含む)などを詳細に調査し、その調査結果から得たものをマルウェアに実装した上で攻撃に及んでいます。

攻撃に使用されるマルウェアおよび指令サーバーは、対解析技術を備え、セキュリティ製品による検知を回避するテクニックを実装し、情報隠蔽の対策を施し、許可リストで調査を困難化させるなど、非常に洗練されています。日本と韓国を標的とするこの攻撃活動は、現在も続いています。

カスペルスキー製品は、The Bald Knight Risesが使用するマルウェアを以下の検知名で検知・ブロックします。

検知名:

- Win32.Xxmm

- Win64.Xxmm

- Trojan-Downloader.Win32.Xxmm

- Trojan-Downloader.Win64.Xxmm

- Trojan-Dropper.Win32.Xxmm

- Trojan-Dropper.Win64.Xxmm

標的型攻撃

標的型攻撃

ヒント

ヒント