5月15日(日本時間16日)、Googleのリサーチャーであるニール・メータ(Neel Mehta)氏が、#WannaCryptAttribution のハッシュタグと共にTwitterに謎のメッセージを投稿しました。

この謎のメッセージは共通のコードを持つ2つの検体の類似点を示したもので、言及されている検体は以下の2つです。

- 「WannaCry」の暗号化型ランサムウェアの、ごく初期の亜種と見られる検体(2017年2月のもの)

- APTグループ「Lazarus」の検体(2015年2月のもの)

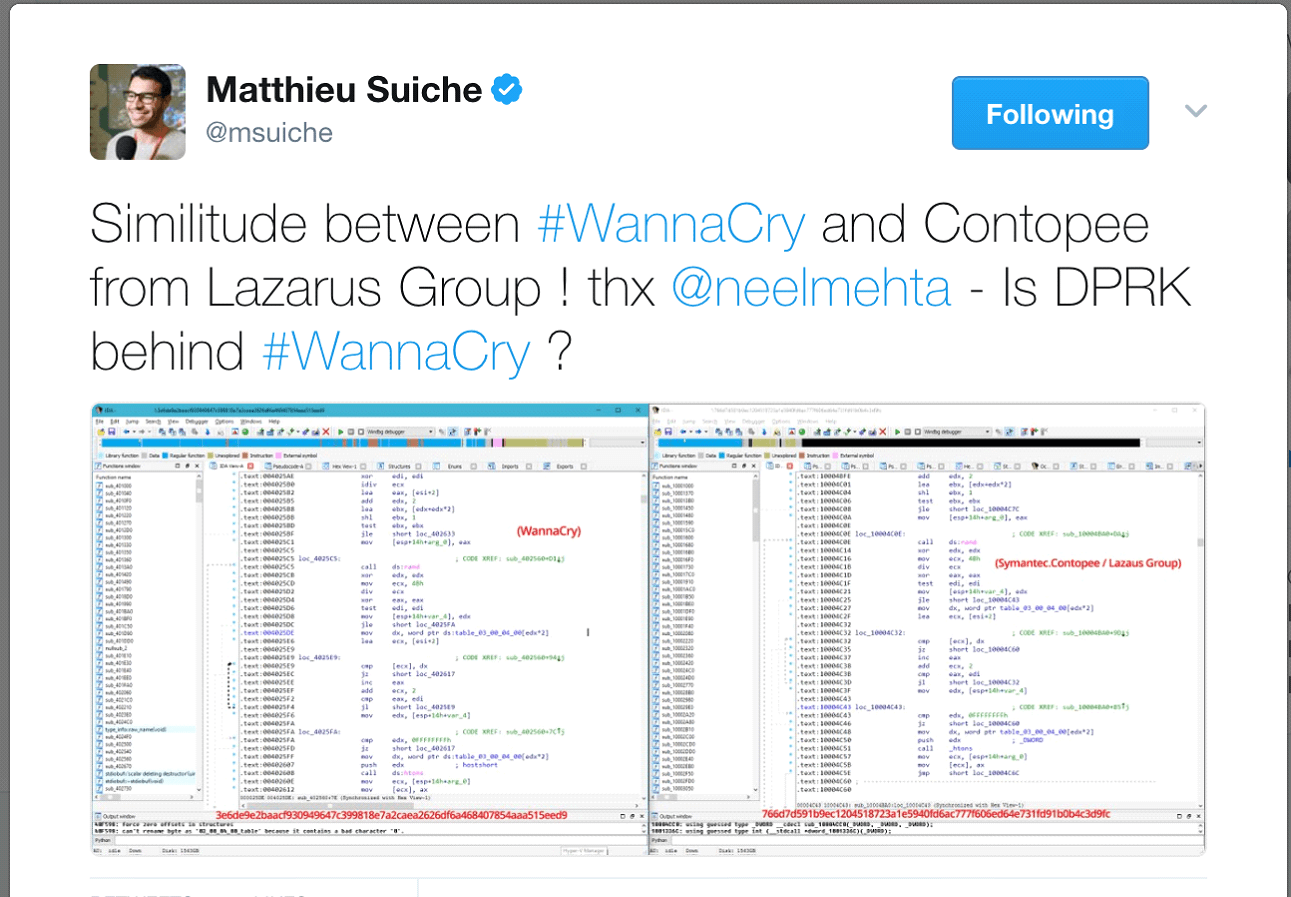

類似点は、下のスクリーンショットで確認することができます。2検体のコードが並べてあり、共通する部分が赤枠で囲まれています。

これは何を意味するのでしょうか。一問一答形式で確認していきましょう。

「Wannacry」はわかるが、「Lazarus」とは?

Lazarusとは、サイバー攻撃集団のひとつです。Kaspersky LabではLazarusグループに関する詳細な調査を行い、Kaspersky Security Analyst Summit(SAS 2017)ではBAE SystemsおよびSWIFTとともに発表を行いました。詳しくは以下の記事をご覧ください:

- Lazarus Under The Hood(英語記事)

- Operation Blockbuster revealed(英語記事)

Lazarusグループの関与するものとして特に知られているのが、Sony Pictures Entertainmentに対するワイパーによる攻撃(英語記事)、バングラデシュ中央銀行に対するサイバー強盗事件、韓国に対するサイバー攻撃「DarkSeoul」の活動です。

Lazarusは単なる「よくあるAPT攻撃集団のひとつ」ではありません。Lazarusによる活動の規模は衝撃的です。同グループは2011年以降、非常に活発な活動を見せています。Lazarusの存在が初めて明らかになったのは、Novettaが「Operation Blockbuster」(ブロックバスター作戦)の調査結果を発表したときです。Kaspersky Labも参加したこの調査では、何百という検体が収集されました。Lazarusが新たな検体を生み出すマルウェア工場を運営し、複数の独立した伝搬者に供給していることが窺い知れます。

これが偽旗作戦だという可能性は?

2015年のバックドアのコードが2017年2月のWannaCry検体にコピーされた可能性があることを考慮すると、理論上はどんなことも可能性としてあります。しかし、後のバージョンではこのコードが削除されているようです。2017年2月の検体は、WannaCryのごく初期の亜種と見られます。理論的に偽旗作戦の可能性はありますが、その可能性は低いと見ています。

導き出せる結論は?

当面、WannaCryの過去のバージョンをさらに調査する必要があります。こうした調査によって、今回の攻撃にまつわる謎の一部を解き明かすことができるかもしれません。1つ確かなことは、メータ氏の発見が、WannaCryの起源に関するこれまでで最も重要な手掛かりだということです。

2017年2月時点の亜種は、後の攻撃の前身と考えてよいのか?

はい。暗号化の標的となるファイルの拡張子が共通しています。しかし、2017年5月のバージョンでは、さらに以下の拡張子が追加されています。

> .accdb

> .asm

> .backup

> .bat

> .bz2

> .cmd

> .der

> .djvu

> .dwg

> .iso

> .onetoc2

> .pfx

> .ps1

> .sldm

> .sldx

> .snt

> .sti

> .svg

> .sxi

> .vbs

> .vcd

また、「.tar.bz2」が削除されて「.bz2」に置き換えられています。

2017年2月の検体をコンパイルしたのは同じ人々、つまり、2017年5月11日の一連の攻撃で使われた2017年5月版の暗号化型ランサムウェアWannaCryとまったく同じソースコードへアクセス可能な人々である、と当社では見ています。

では、どうすれば?

世界中の他のリサーチャーたちもこれらの類似点を調査することが重要であり、WannaCryの起源に関してより多くの事実を発見することが不可欠であると考えます。バングラデシュ中央銀行に対する攻撃を振り返ってみると、初期段階ではLazarusグループにつながる事実がほとんどありませんでした。やがて多くの証拠が挙がり、当社をはじめとする調査機関はそれらの手掛かりを自信を持って結びつけられるようになりました。点と点をつなぐには、さらなる調査が不可欠でしょう。

他に、この類似点を確認した人は?

Comae TechnologiesのMatt Suiche氏が、メータ氏の検体をもとに同じ類似点を確認しています。

調査用のYARAルールは?

YARAルール「lazaruswannacry」は、こちらからダウンロードいただけます(すぐにダウンロードが始まります)。

以下のコードが含まれています。

rule lazaruswannacry {

meta:

description = “Rule based on shared code between Feb 2017 Wannacry sample and Lazarus backdoor from Feb 2015 discovered by Neel Mehta”

date = “2017-05-15”

reference = “https://twitter.com/neelmehta/status/864164081116225536”

author = “Costin G. Raiu, Kaspersky Lab”

version = “1.0”

hash = “9c7c7149387a1c79679a87dd1ba755bc”

hash = “ac21c8ad899727137c4b94458d7aa8d8”

strings:

$a1={

51 53 55 8B 6C 24 10 56 57 6A 20 8B 45 00 8D 75

04 24 01 0C 01 46 89 45 00 C6 46 FF 03 C6 06 01

46 56 E8

}

$a2={

03 00 04 00 05 00 06 00 08 00 09 00 0A 00 0D 00

10 00 11 00 12 00 13 00 14 00 15 00 16 00 2F 00

30 00 31 00 32 00 33 00 34 00 35 00 36 00 37 00

38 00 39 00 3C 00 3D 00 3E 00 3F 00 40 00 41 00

44 00 45 00 46 00 62 00 63 00 64 00 66 00 67 00

68 00 69 00 6A 00 6B 00 84 00 87 00 88 00 96 00

FF 00 01 C0 02 C0 03 C0 04 C0 05 C0 06 C0 07 C0

08 C0 09 C0 0A C0 0B C0 0C C0 0D C0 0E C0 0F C0

10 C0 11 C0 12 C0 13 C0 14 C0 23 C0 24 C0 27 C0

2B C0 2C C0 FF FE

}

condition:

((uint16(0) == 0x5A4D)) and (filesize < 15000000) and

all of them

}

※この記事は当社グローバル調査分析チーム(GReAT)による記事の日本語版です。

ランサムウェア

ランサムウェア

ヒント

ヒント