ナオキ・ヒロシマ(Naoki Hiroshima)氏の身に起きたことと、彼の1文字のTwitterアカウントは、インターネットセキュリティに包括的なアプローチで臨むことの重要性を強調していると同時に、1つのWebアカウントのセキュリティと他のアカウントのセキュリティが予想できない形で本質的に結びついているという事実を改めて示しています。

ヒロシマ氏は「@N」という1文字のTwitterアカウントを持っていました。彼はこのアカウントを買い取りたいという人物から驚くような金額を提示されたと言います。私には真偽のほどはわかりませんが、このアカウントへのアクセス権を50,000ドルで売ってくれとオファーされたそうです。またヒロシマ氏は、アカウントを乗っ取ろうとする攻撃に延々と狙われ続けたと述べています。彼は自分以外の何者かによって行われたパスワードリセットの案内メールをひっきりなしに受信していました。

ヒロシマ氏の話を詳しく知りたい方は、こちらのThe Next Webで読むことができます。この話を書き直してここで紹介するつもりはありませんが、これだけはお伝えしておきたいと思います。ハッカーはヒロシマ氏のクレジットカード番号の下4桁を使って本人確認を行い、彼のメールアカウントとGoDaddyのWebドメインを乗っ取ることに成功したとみられています。ハッカーは、PayPalのカスタマーサービス担当者にソーシャルエンジニアリングをしかけてカード番号の下4桁を聞き出した、と主張しています。この話はマット・ホーナン(Matt Honan)氏(Twitterアカウントは「@mat」)が経験した試練と非常によく似ています。Wiredの2012年の記事によると、ホーナン氏は1時間でデジタルライフのすべてを侵害されてしまいました。彼は自分のWebアカウントを連結させていたため、攻撃者がその中の1つのアカウントを侵害するだけで、他のすべてのドメインも陥落しました。

最初にお断りしておきますが、この記事を読んでいる皆さん全員に当てはまる「インターネットライフをすべて完ぺきに保護する方法」をお伝えすることは、私にはできません。人によってニーズは違いますし、そのようなニーズに応えてくれるアカウントやプロフィールもさまざまです。私にできる精一杯のことは、広く利用されているサービスを検証し、いくつか大まかなルールを作ることです。そのルールを守ることで、皆さんがヒロシマ氏やホーナン氏のようなソーシャルエンジニアリングの被害に遭わなくてすむことを願っています。

この記事は、自分の持つアカウントをすべて保護することでセキュリティの包括的なアプローチを取ることを目的とした「概要」だとお考えください。今後、特定のWebアカウントを保護する方法を詳しく紹介するチュートリアルを公開していく予定です。こちらで紹介するTwitterのセキュリティチュートリアルを見ると、どんなものになるかイメージできると思います。

では、まずは基本中の基本から。何らかの強力なアンチウイルス製品を導入して、悪意あるキーロガーやトロイの木馬、マルウェアを防ぎましょう。次に必要なのは、(いつものとおり)更新をインストールすることです。こうした基本的な予防策をとらなければ、他の対策がほとんど無意味になってしまいます。

具体的な話へ進む前に、いくつか全体的なことをお話ししたいと思います。まず、サービスごとに別々のパスワードを設定する必要があります。多すぎて覚えられないという場合は、パスワードマネージャーを使えば、自分の代わりにパスワードを覚えてくれます。

また、アカウントのパスワードを再設定するためだけに使うメールアカウントを作成しましょう。バックアップ目的の専用アカウントにすることをお勧めします。できれば、自分しか知らない秘密のメールアカウントにしてください。パスワード再設定用のアカウントをいくつか作り、リスクを分散するのもいいかもしれません。とはいえ、メールアカウントは1,000個もいらないというご意見は理解できます。デジタルの足跡を増やすことに慎重なユーザーには、MicrosoftやYahooが提供しているエイリアス(別名)機能が便利だと思います。たとえばjohndoe@outlook.comというアドレスを使っている場合、 @outlook.comというメールアドレスを作成し、同じ受信トレイにメールが来るようにすることができます。

この再設定用のメールが鍵なのです。他のアカウントをすべてリセットできるアカウントが乗っ取られると、もう打つ手はありません。その時点で、すべてのアカウントが侵害されてしまいます。

まずはGoogleからです。最初にすべきことは、つい先ほど説明した再設定用メールアドレスを使ってGoogleアカウントをバックアップすることです。こうしておけば、アカウントをハッキングされても、再設定用のメールアドレスにパスワード再設定のリンクを送信し、アカウントへのアクセスを取り戻すことができます。また、このアカウントをモバイルデバイスにも紐づけて、2段階認証を利用できるようにしておきましょう。これについては後ほど説明します。

Googleアカウントには権限に関するセクションがあり、自分のGoogleアカウントにアクセスするアプリとサービスを確認できます。それらがすべて正規のものであることを、定期的に確認してください。知らないものがあることに気づいたら、調べてみる必要があります。調べてもわからない場合や、怪しいものだった場合は、アカウントへのアクセス権を取り消してください。正規アプリかもしれませんが、悪質アプリである可能性もあり、悪意あるものであった場合は攻撃者がGoogleプロフィールにアクセスしてくるかもしれないことを念頭に置いておきましょう。

繰り返しになりますが、アカウントをモバイルデバイスと紐付けるのは、2段階認証を設定できるようにするためです。設定しておくと、新しいデバイスからアカウントにログインする度に、モバイルデバイスへSMSで送られる6桁のコードを使った認証が必要になります。2段階認証が少し面倒なことは認めますが、侵入を防ぐ巨大な障壁となってくれ、攻撃者がアカウントに侵入したいと思っても、紐付いている携帯電話を盗むか、Googleをハッキングするかしなければならなくなります。Googleへのハッキングはおそらく可能ですが、そんな話は聞いたことがありません…今のところは。iPhoneなどのモバイルデバイスからGmailにアクセスする場合は、アプリ専用のパスワードを設定することもできます(この場合はSMSベースの2段階認証は使えません)。間違いなく不便ではありますが、良い方法とも言えるでしょう。

2段階認証のほかに、モバイルアラートも設定しておきましょう。誰かがパスワードを変更しようとしたときや不審な場所からアカウントへのアクセスがあったとき、テキストメッセージが届くようになります。また、「アクティビティ」ログをチェックして、すべてのアクティビティが理由のあるものか確認しましょう。怪しいものを見つけたら(怪しいものとは、自分以外の誰かが始めたアクティビティのことです)、パスワードを変更するときが来たということです。クレジットカードデータなど極めて重要な情報が保存されているAndroidデバイスやGoogleウォレットには、Googleアカウントでアクセス可能であるため、保護手段はしっかり講じておきたいものです。

カード会社やオンラインバンキングアカウントが採用する支払関係専用のセキュリティ手段を確認するのもよいでしょう。Googleのサービスについても同様です。また、多くの人がGoogleを自分専用のドメインと組み合わせて利用しています。重要なので繰り返しますが、攻撃者があなたのドメインを乗っ取って、あなたの別のアカウントにアクセスするための「人質」として利用することもありますし(@Nのようなケース)、そのアクセス情報を使って他のアカウントをハッキングしようとすることもあります(@matのようなケース)。

Apple

Apple IDを持っている人も同様の対策を行う必要があります。Apple IDにはappleid.apple.comからアクセスできます。何度でも言いますが、2段階認証を設定しましょう。これで、Apple IDアカウントを変更しようとするたびに、モバイルデバイスにアクセスコードが送られてくるようになります。これには2つの利点があります。1つめは、パスワードに続いて侵入を防ぐ2つめの障壁となること。2つめは、自分がApple IDにアクセスしていないのに(またはアクセスの応答を待っているときに)2段階認証のSMSを受け取ったら、自分以外の何者かがApple IDにアクセスしようとしている可能性が高いことがわかることです。これ以外の対策として、すでに秘密の質問を設定している人もいるでしょう。簡単に答えられる質問にならないように注意してください。私は用意された質問は選びたくないのですが、それらを使わなければならない場合は、インターネットで答えが見つからないような個人的な質問を選ぶようにしています。また、緊急事態が発生した場合に備えて、レスキューメールも設定しておきましょう。すでにAppleアカウントと紐付いているメールアドレスが基本のレスキューメールとなりますが、2つめのレスキューメールを設定しても困ることはないはずです。Apple IDにアクセスするためのパスワードは、強力なものにするのはもちろん、メールや他のサービスで使うものとは別のパスワードにしてください。

注意:@Nの話からもわかるように、一部のサービスは、利用するクレジットカードの下4桁を、アカウント所有者の十分な本人確認データとして受け入れています。Appleはそのようなサービスではありませんが、カード番号の下4桁が必要なサービスには、そうしたサービス専用の支払カードを使うのがいいでしょう。そうすれば、攻撃者にクレジットカードの下4桁を特定されたとしても、侵害されるのはこの本人確認手段を利用するサービス全部ではなく、1つのサービスだけですみます。

PayPal

PayPalについては2つの考え方があります。PayPalアカウントは、ユーザーのオンラインバンキングアカウントへ侵入するための新たな手段になるという意見がある一方で、第三者ベンダーに渡るオンラインバンキング情報を制限するための有効な手段であると考える人もいます。たとえば、小さなオンラインショップで買い物をした場合、裏で何が起きているのか、支払処理システムがどうなっているかを実際に知る手段はありません。セキュリティコードのような重要情報が平文で保存されていないことを保証できる人などいないのです。そのため、支払情報を業者に直接渡したくないときにはPayPalを使うのがいいかもしれません。

また、PayPalの名誉のためにお話ししておくと、同社が提供するサービスは非常に便利であるだけでなく、消費者に広く利用されており、多くのオンラインショップで支払手段として採用されています。セキュリティに関しては、PayPalも他の多くのサービスプロバイダーと同様に「信用してください」というスタンスですが、いくつか強力な保護を提供しています。まず、引き出し限度額を設定できる点が優れています。必ず限度額を設定しておきましょう(ただし、アカウントをハッキングされてしまうと、攻撃者は簡単に限度額を引き上げ可能ですが)。

PayPalが提供する2つめのセキュリティ機能は(こちらの方が重要)、「セキュリティキー」設定です。同社はそう呼んでいませんが、この機能は2段階認証のようなものです。ユーザーはいくつかのオプションを選ぶことができます。1つは標準的なSMSベースの2段階認証で、無料で利用できます。携帯電話の番号をPayPalに伝えて、利用規約に同意すると、ログインしようとするたびに1回限りのアクセスコードが送られてくるようになります。繰り返しますが、これは強力なセキュリティ機能です。侵入を困難にしてくれるとともに、誰かがパスワードを盗んでアカウントにログインしようとした場合にはアラートとしても機能するでしょう。また、30ドル払えば、PayPalがクレジットカードほどの大きさのキー生成機を送ってくれます。このキーカードのボタンを押すと、1回限りのアクセスコードが生成されます。SecurIDカードとよく似たものです。

さらに、カスタマーサービスに電話したときの本人確認手段を変更するオプションもあります。既定ではクレジットカード番号ですが、この目的のためだけに使う特別な数字コードを設定するオプションがあります。ここまで述べてきたことを踏まえると、とても賢いオプションと言えます。

これ以外にも、いつもの基本はお忘れなく。強力なパスワードを使用することはもちろん、パスワードの変更やアカウントでの不審な行為があった場合にPayPalからアラートを受け取れるようにアカウントとモバイルデバイスを紐づけておきましょう。

Threatpostでは、Twitterのセキュリティとプライバシーに関する便利な機能の概要を幅広く紹介しています。とはいえ、ここまで何度も述べてきたように、まずは強力なパスワードを設定し、Twitterの2段階認証機能を使用しましょう。Twitterは自社の2段階認証機能を「ログイン認証」と呼んでいます。

パスワードリセットを行う前に個人情報の入力が必要になる機能も、有効にしておく必要があります。他にも、メンションやダイレクトメッセージが届いたときメールやSMSで通知する機能を設定しましょう。アカウントをハッキングされてスパムツイートやマルウェアへのリンクを含むツイートが大量に投稿されたとき、たいていは友達やフォロワーの誰かが教えてくれるはず。友達やフォロワーからのメンションがあったことに早く気づけば、そのぶん早く問題解決に着手できるというものです。

アカウントに紐付くアプリがすべて正規のものであることも常に確認してください。もう使っていないアプリがあれば、アカウントへのアクセスを無効にしましょう。使わないアプリは、ハッカーがTwitterアカウントを乗っ取る手段にしかなりません。

Facebookにも同じことが言えます。選択式になっているため、「セキュア接続」を有効にしていない場合は、何よりも先に有効にしてください。ログイン通知を設定して、知らないブラウザーから誰かがアクセスしようとした場合に通知を受け取れるようにしましょう。「ログイン承認」も設定してください。これはFacebook版の2段階認証です。

知らないブラウザーから誰かがログインしようとすると、Facebookからモバイルデバイスにコードが送られます。他に検討すべき機能としては、同じく2段階ログインを扱うための機能「コードジェネレータ」があります。これはSMSコードを受け取る代わりに、モバイルデバイス上のFacebookアプリにログインして、自分用のアクセスコードを生成するという機能です。また、Googleと同様にアプリ固有のパスワードを設定することもできます。Googleにはない機能ですが、Facebookでは「信頼できる連絡先」を設定できます。これも緊急時にアカウントを復元するための手段です。ここで言う緊急事態とは、ハッキングされたときにパスワードをリセットできるはずのメールアカウントにアクセスできなくなったというような状況のことです。最後に、先ほども説明したように、「ログインの場所」に注意して、すべて自分によるログインであることを確認するとともに、それに関連する話として、「信頼できるデバイス」セクションに表示されるすべてのデバイスが、実際に自分が信頼するデバイスであることを確認してください。

Amazon

この記事では、Amazonをオンラインショップの代表のようなものとして紹介します。最初のアドバイスですが、どんなオンラインショップにも、できればクレジットカード情報を保存しないでください。カード情報保存のオプションがないショップもあり、この場合は一度クレジットカードやデビットカードの番号を入力すると番号が保存されてしまいます。カード情報を保存するか、1回だけ使用するかを聞いてくれる親切なショップもあります。やはりカードデータを保存する店の方が多いのですが、たいていはAmazonのようにユーザーが管理できるようになっています。このようなケースでは、ショップのサーバーにカードデータを保存しても、後で削除することができます。

また、私の知る限り、AmazonのWebホスティングサービスは2段階認証機能を提供していますが、ショッピングサービスでは利用できません。そのため、強力なパスワードを使用し、安全に設定したメールアドレスでアカウントをバックアップして、モバイルデバイスとアカウントをリンクさせましょう。

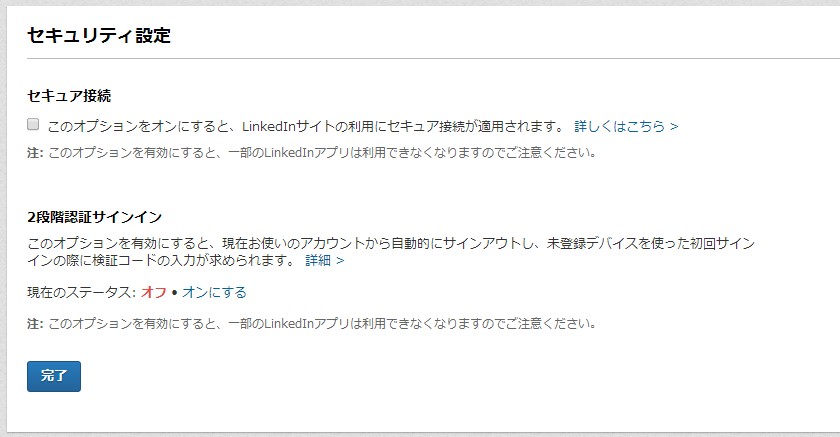

LinkedInでもFacebookのように、アカウント管理設定ページでセキュア接続を有効にしてください。これにより、LinkedInで常にHTTPS接続を利用できます。2段階認証もこのページで設定できます。それに、一般的な話になりますが、公の場に投稿する個人情報の量は制限しなければなりません。特にLinkedInのような場所では、個人情報に勤務先や仕事の内容といった慎重に扱うべき情報が含まれていることがあります。投稿する情報量が増えれば、攻撃者がユーザーになりすまして人間や機械をだまし、自分のものではないアカウントへのアクセス権を手に入れてしまう可能性が高まります。また、仕事に関連する情報を投稿すればするほど、攻撃者が我々の同僚にフィッシング攻撃を行うのが簡単になってしまいます。

Yahoo!

Yahoo!は先ごろHTTPSを導入しました。すばらしいことです。2段階認証オプションも提供しているので、ぜひ利用してください。緊急時の復旧用メールアドレスも忘れずに設定しましょう。Yahoo!も秘密の質問の入力が必要なサービスです。もう一度言いますが、どんな答えにするとしても、インターネットなどで簡単にみつけられない答えにしてください。

Yahoo!はフィッシング対策保護機能も提供しており、Yahoo!の本物のWebページにログインするときには特別なシールが表示されます。誰かがフィッシングリンクを送りつけて、Yahoo!のログインページを装ったページにリダイレクトしようとしても、セキュリティシールが表示されないため、偽物だとわかります。

Microsoft

Microsoftには注意が必要なサービスがいくつかありますが、Xbox Liveもその1つです。特に、Microsoftの最新ゲーム機Xbox Oneはネット接続機能が強化されているからです。私はXbox Oneを手にとってあれこれ試す機会はまだないのですが、Xbox 360で長年Xbox Liveを使ってきました。Xbox LiveのWebアカウントにログインすると、2段階認証の設定やバックアップメールアドレスのセットアップのオプションを利用できます。また、どのような場合にセキュリティ通知を受け取るかを選択することができます。これらはすべて、Xbox Liveアカウントを保護するための重要な手段ですが、Liveアカウントにクレジットカード情報が含まれている場合があるという点からも有用なオプションです。クレジットカードの下4桁(またこの話ですが)をアカウント所有者の証明として利用することができ、Webアカウント内からアクセスして表示することができます。

–

今回は以上になりますが、後日公開のビデオチュートリアルシリーズもご覧ください。この記事で紹介したサービスやその他のサービスについて、知っておくべきセキュリティとプライバシーの設定を詳しく紹介します。

データ保護

データ保護

ヒント

ヒント