一般的に言ってランサムウェアは、この世で最もたちの悪いマルウェアというわけではありません。しかし新しい変種である「CryptoLocker」はとてもやっかいです。ランサムウェアはふつう「強力な暗号を使ってあなたのコンピューターの中身を暗号化した」と主張するに過ぎませんが、CryptoLockerは実際にそれをやってのけるのです。

よくご存じない方のために説明すると、ランサムウェアとはマルウェアの一種で、コンピューターに入り込むと、そのコンピューターを暗号化した、またはその他の方法でロックしたと表示します。そして感染したユーザーに、ファイルのロックを解除するには「身代金」を支払わなければならないと通知します。言うまでもないことですが、身代金を支払ったからといってロックが解除される保証はまったくありません。むしろ身代金を支払っても何も起こらず、マルウェアを開発したりまき散らしたりしている悪者の財布がふくらむだけでしょう。

Kaspersky Dailyではたくさんの恐ろしい脅威について紹介してきました。興味をそそられるものや、ニュースでその恐ろしさが話題になったものなどです。私たちは脅威がどのように作用するか、その実体は何かを説明したいと考えており、通常は、なぜ心配するに及ばないかについても説明しています。今回はそのケースには当てはまりません。CryptoLockerはあなたのコンピューターに入っているデータの重要度(およびバックアップの状況)に応じて、週、月、または年単位のデータに損害をもたらすことになりかねない脅威です。ですから、少なくとも多少は心配しておく必要があります。

このマルウェアに感染し、身代金を支払ったものの復号キーが送られてこなかったという人がいますが、驚くには当たりません。ただし、このマルウェアを使った攻撃者のグループが復号キーの配布を始めたという報道もあります。

現時点でCrypoLockerを使用した攻撃を広めているグループは複数あるようです。私は先月Threatpost.comで、そのような攻撃の1つについて書きました。このマルウェアは写真、動画、文書などを暗号化し、暗号化されたファイルの種類をリストにして、そのリストへのリンクを被害者に教えることすらあります。秘密鍵で保護されたRSA-2048暗号化が使われます。感染したコンピューターには3日間のカウントダウンの時計と、時間切れになると復号化用の秘密鍵が永久に削除され、暗号化されたファイルを復元できなくなるという警告が表示されます。

攻撃者は300ドルほどを身代金として要求します。支払い方法はBitcoinなどさまざまです。

このランサムウェアは、United States Computer Emergency Readiness Team(US-CERT)から勧告が出されたほど危険なものです。US-CERTは米国土安全保障省の一部門で、オンラインの脅威によってもたらされるリスクを分析し、軽減させるという基本タスクを担っています。US-CERTの勧告には、CryptoLockerの感染が拡大しているが、勧告の主な目的は感染者に身代金を払わないように促すことであると書かれていました。

ほとんどの場合、CryptoLockerはさまざまなフィッシング活動(正規の企業からのものである場合もあります)や、Federal ExpressまたはUPSの偽の追跡通知を介して広まっています。別のボットネットに感染した後にCryptoLockerが現れたという被害者もいます。Kaspersky Labのコスティン・ライウ(Costin Raiu)によると、CryptoLockerは主に米国と英国のユーザーをターゲットとしており、その次にインド、カナダ、オーストラリア、フランスのユーザーが狙われているようです。

CryptoLockerの中には、ローカルのファイルだけではなく、USBメモリなどのリムーバブルメディア、外付けハードディスク、ネットワークファイル共有、一部のクラウドストレージサービス(ローカルフォルダーとオンラインストレージを同期できるもの)のような場所に保存されているファイルにも影響を及ぼすものがあると言われています。CryptoLockerはあるコンピューターからネットワーク内の別のコンピューターへ移動する場合があるため、感染したらコンピューターをすぐにネットワークから切り離すようにとUS-CERTは警告しています。

セキュリティジャーナリストとして有名なブライアン・クレブス(Brian Krebs)氏が先日伝えたところによると、CryptoLockerの攻撃者は72時間のデッドラインを緩めており、その理由は身代金を支払おうとしても、BitcoinやMoneyPakの使い方が分からずに時間切れになってしまうユーザーがいるためと考えられるようです。カウントダウンの時計は表示されたままですが、その時計で時間切れになったとしても復号キーは削除されません。その代わりに、支払わなければならない金額が最大10倍にまでつり上げられます。

クレブス氏の記事で言及されているBleepingComputer.comのマルウェアエキスパートであるローレンス・エイブラムス(Lawrence Abrams)氏は、多数の企業や個人ユーザーが身代金を支払うしかない状況に追い込まれていると述べています。私は身代金を支払うことには賛同できません。それが私の信念です。身代金を支払ってしまったら、攻撃者を喜ばせるだけです。今すぐに、そして定期的にコンピューターをバックアップし、外付けのバックアップドライブをコンピューターに接続したままにしないように注意しましょう。そうすれば感染しても、バックアップを使って復元できます。

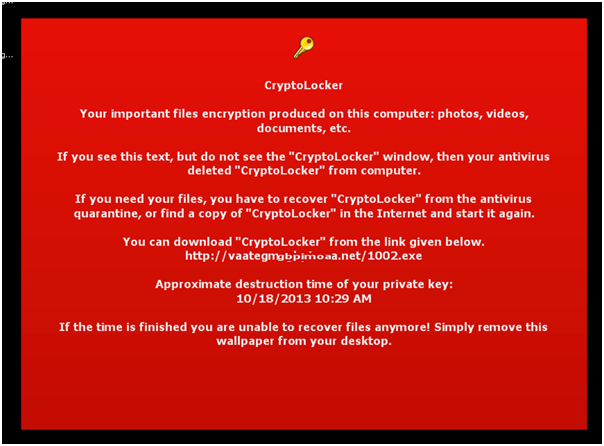

アンチウイルス製品の機能が役立つこともありますが、クレブス氏のレポートによると、一部のアンチウイルス製品はファイルが暗号化されてしまってから感染を駆除するそうです。つまりユーザーは、もし身代金を支払おうと思ったとしてもそれができないということになります。おもしろいことに、CryptoLockerの作成者はシステムの壁紙を使ってユーザーにそれを知らせます。被害者が身代金を支払うつもりなのにアンチウイルス製品がマルウェアを駆除してしまった場合(ただしファイルの復号化はしない)、壁紙に書かれているリンクから、マルウェアの実行ファイルを自発的にダウンロードできる仕組みになっています。

カスペルスキー インターネット セキュリティ(カスペルスキー 2014 マルチプラットフォーム セキュリティのWindows対応プログラム)は、現存するCryptoLocker各種に対応しており、ユーザーのシステム上でそうしたマルウェアが実行するのを阻止します。

Bitcoin

Bitcoin

ヒント

ヒント