The Guardianほか16の報道機関が実施し7月に公表された調査では、全世界の人権活動家、ジャーナリスト、弁護士3万人以上が、マルウェア「Pegasus」を使った攻撃の標的となっていた可能性が示唆されています。これは2021年最大のニュースかもしれません。Pegasusは、イスラエル企業のNSO社が開発した、いわゆる「合法的な監視用ソフトウェア」です。このレポート『Pegasus Project』(英語)は、このマルウェアが、iOSに対する複数のゼロデイのゼロクリック攻撃を含むさまざまなエクスプロイトを通じ、広範囲にわたって展開されていると主張しています。

Amnesty InternationalのSecurity Lab(英語)は、大量のモバイルデバイスを対象にしたフォレンジック分析に基づき、このソフトウェアが監視目的で繰り返し乱用されていると結論付けています。標的となった人々には、世界的な指導者14人のほか、多数の活動家、人権擁護者、反体制活動家、野党党員などが含まれます。

この主張を受け、イスラエル政府の関係者は7月のうちに、NSO社の複数オフィスにて立ち入り調査を行いました(英語記事)。10月にはインドの最高裁判所が、国民を標的とするスパイ行為にPegasusが利用されているとの疑惑を調査するよう、技術委員会に要請しました(英語記事)。11月にはAppleが、「悪意あるマルウェアやスパイウェア」を用いて同社ユーザーを狙うソフトウェアを開発したとして、NSOグループに対して法的措置を講じると発表しました(英語記事)。12月には、Appleが警告していたとおり、NSO社のPegasusを利用して米国国務省の電話がハッキングされていたとロイターが報じました(英語記事)。

過去数か月にわたり、私の元には、Pegasusやそれと似たツールまたはマルウェアからモバイルデバイスを守るにはどうしたらよいのかという質問が数多く寄せられています。この記事は、防御テクニックに完全はないと知りながら、この問題に取り組もうと試みるものです。また、攻撃者たちが手口を変えてくることから、防御テクニックも適応させていかねばなりません。

Pegasusをはじめとする高度なスパイウェアからモバイルデバイスを守るには

まずは、「Pegasusとは、国家に対して販売される、高価なツールキットである」と宣言するところから始めるべきでしょう。これを完全に配備するとなれば、数百万米ドルもの額に余裕で達しかねません。同様に、モバイルデバイスを標的にするその他のAPTマルウェアも、ゼロデイのゼロクリックエクスプロイトを通じて展開される可能性があります。こういったものは極めて高価で、例えばエクスプロイトのブローカーであるZerodiumは、Android向けの持続性あるゼロクリック感染チェーンに対し、最大250万米ドルを支払っています。

ここから、早々に重要な結論が導き出されます。国家が支援するサイバー諜報活動は、大いにリソース豊富な取り組みなのです。脅威の当事者が何百万米ドル、可能性としては何千万米ドルあるいは何億米ドルもの金額を攻撃的なプログラムの開発につぎ込めるならば、標的となった者がそうしたプログラムによる感染を回避できる見込みはほとんどありません。もっと分かりやすく言えば、あなたがこのような攻撃の標的となった場合、問題は「感染するかどうか」ではなく、「感染するのは時間とリソースの問題でしかない」のです。

ここで朗報なのですが、エクスプロイトの開発やサイバー戦争というものは、厳密な科学というよりは「技巧」であることが多いものです。エクスプロイトは、具体的なOSやハードウェアに合わせて調整する必要があり、OSの新バージョンや新しい緩和技術、あるいは偶発的な事象のようなささいな事柄によって容易に阻止され得るものです。

そこを考えると、感染することや標的となることはコストの問題であり、攻撃者にとって困難な状況を作り出せるかどうかの問題です。モバイルデバイスの悪用や感染をいつも阻止できるとはかぎりませんが、攻撃者たちにとってできるだけ困難な状況を作り出すように努めることは可能です。

では実際に、どのようにすればよいのでしょうか?以下のとおり、シンプルなチェックリストにまとめました。

高度なスパイウェアからiOSデバイスを守るには

毎日、再起動する:Amnesty InternationalとCitizen Labが行った調査によると、Pegasusの感染チェーンは、持続性のないゼロデイのゼロクリック攻撃に依存していることがしばしばです。このため、再起動を日常的に行えば、デバイスをクリーンな状態に保つことが可能です。デバイスを毎日再起動すれば、攻撃者たちは何度も感染を試みなければなりません。そのため、いずれ攻撃が検知される可能性が高くなりますし、クラッシュが発生するかもしれません。また、攻撃の痕跡がログに残り、密かに進行する感染が検知される可能性もあります。これは単なる理論上の話ではありません。かつて私たちは、ゼロクリックエクスプロイト(おそらくFORCEDENTRY)を通じてモバイルデバイスが標的となった事例を分析したことがあります。そのデバイスの所有者は日常的に再起動を行っており、攻撃を受けた24時間後にもデバイスを再起動させていました。攻撃者たちは複数回にわたりそのデバイスを標的にしましたが、再起動によって何度も撃退された後、最終的には攻撃を断念しました。

iMessageを無効化する:iMessageは、iOSに組み込まれている上に既定で有効になっているため、攻撃者にとって格好の攻撃媒介です。ゼロクリック感染チェーンにとって一番の展開メカニズムであり、長年にわたりiMessageエクスプロイトの需要は高く、エクスプロイトのブローカー企業は最高額で取引しています。「過去数か月でiOSのエクスプロイトの数は増加しています。ほとんどはSafariやiMessageを感染経路とするもので、世界中の研究者たちによって開発され売られています。ゼロデイ攻撃の市場はiOSのエクスプロイトであふれ返っているため、私たちは最近、一部の買い取りを拒否し始めました」。Zerodiumの創設者であるChaouki Bekrar氏は2019年、WIREDに対してそのように返信しています(英語記事)。iMessageのない生活は、人によっては非常に不便かもしれません(この点には後に触れます)。しかし、モバイルデバイスを標的にしたPegasusなどの高度なAPTマルウェアがあなたにとって現実味のある脅威なのであれば、価値ある妥協点といえるでしょう。

FaceTimeを無効化する:理由は上と同じです。

モバイルデバイスを最新の状態に保つ。iOS向けパッチがリリースされたらすぐにインストールする:誰でもゼロデイのゼロクリック攻撃が可能なわけではありません。事実、私たちが目にしているiOSのエクスプロイトキットの多くは、すでにパッチが公開されている脆弱性を標的にしています。パッチがリリースされているにもかかわらず、古い機種を使い続け、さまざまな理由でアップデートを先送りにする人は大勢います。国家の支援を受けたハッカーたちを出し抜きたいなら、できるだけすぐにアップデートを行い、パッチのインストールに絵文字は必要ないことを学びましょう(リンク先は英語)。

メッセージに記載されたリンクはクリックしない:シンプルながら効果的な対策です。ゼロデイのゼロクリック感染チェーンに数百万米ドルも支払えない顧客は、ワンクリック型のエクスプロイトを利用します。ワンクリック型エクスプロイトはメッセージとして(時としてSMSで)届きますが、他のメッセンジャーアプリやメールを通じて届くこともあります。気になるSMS(またはメッセージ)がリンク付きで届いた場合、リンクはデスクトップPC上で、なるべくTorブラウザーを使用して開いてください。また、できればTailsのような、痕跡を残さないタイプのOSを使用してください。

政治活動家を標的にする、悪意あるリンクが付いたSMS。出典: Citizen Lab

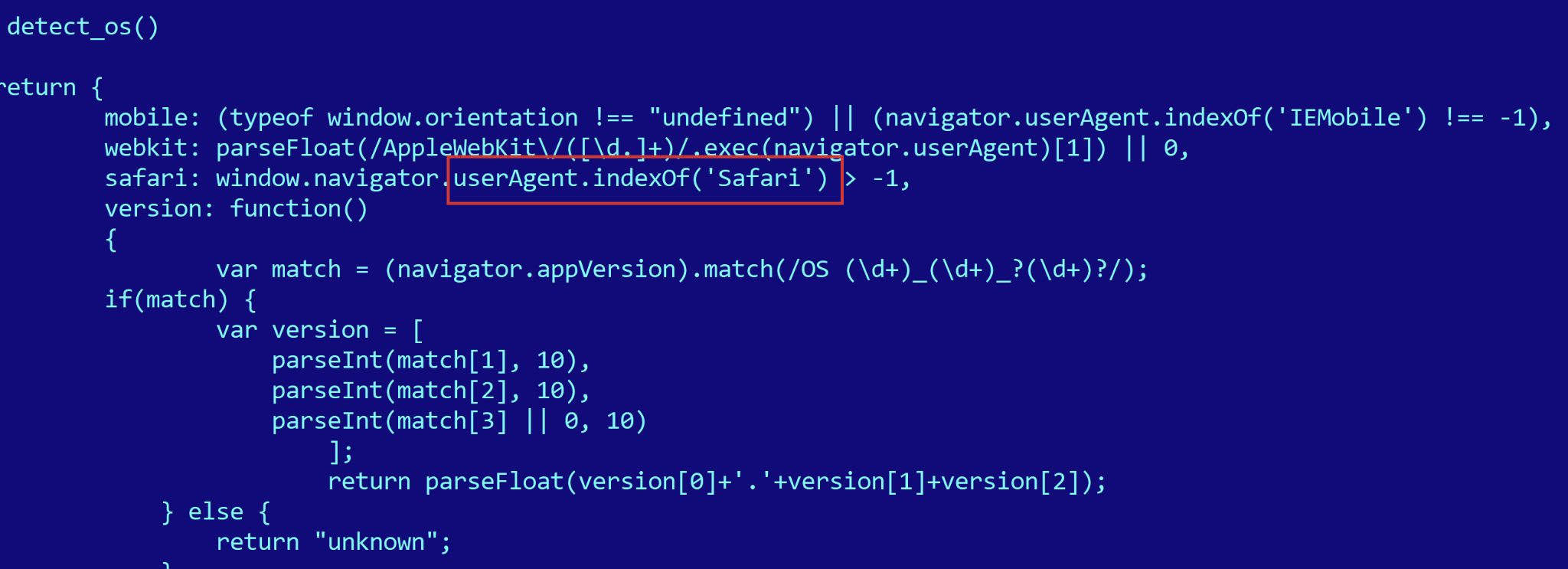

SafariやChromeではなく、別のブラウザー(Firefox Focusなど)を使用する:iOS上で動くブラウザーはほぼすべてWebkitエンジンを使っていますが、 Safari以外のブラウザーではうまく機能しないエクスプロイトもあります(参考:LightRighter / TwoSailJunk APTの事例。リンク先は英語)。

Safari、Chrome、Firefox FocusのiOS上のユーザーエージェント文字列は、以下のとおりです。

- Safari:Mozilla/5.0 (iPhone; CPU iPhone OS 15_1 like Mac OS X) AppleWebKit/605.1.15 (KHTML, like Gecko) Version/15.1 Mobile/15E148 Safari/604.1

- Chrome:Mozilla/5.0 (iPhone; CPU iPhone OS 15_1 like Mac OS X) AppleWebKit/605.1.15 (KHTML, like Gecko) CriOS/96.0.4664.53 Mobile/15E148 Safari/1

- Firefox Focus:Mozilla/5.0 (iPhone; CPU iPhone OS 15_1 like Mac OS X) AppleWebKit/605.1.15 (KHTML, like Gecko) FxiOS/39 Mobile/15E148 Version/15.0

常にVPNを使用してトラフィックを隠す:エクスプロイトの中には、HTTPサイトにアクセスしているとき、またはDNSハイジャックにより、GSMオペレーターの中間者攻撃を通じて送り込まれるものがあります。VPNを使用してトラフィックを隠すことで、GSMオペレーターはインターネット上であなたを直接的に標的とすることが困難になります。また、攻撃者がローミング中などにあなたのデータストリームを制御下に置いているような場合、標的とする過程が複雑化します。ただし、VPNがすべて同一なわけではなく、どんなVPNでも使用して問題ないとは言えない点にご注意ください。匿名性の確保を最優先事項としてVPNを購入する際には、以下の点が検討のポイントとなります。

- 購入する。つまり「無償の」VPNは選択肢ではないということです。

- 暗号通貨による支払いを受け付けているサービスを探す。

- 登録情報の提供を求めないサービスを探す。

- できるだけVPNアプリは避け、OpenVPNやWireGuardなどのオープンソースVPNまたはVPNプロファイルを使用する。

- 新しいVPNサービスは避け、登場してからすでにある程度の時間が経過しており定評のあるものを探す。

デバイスがジェイルブレイクされているかどうかを確認し、されていれば警告するセキュリティアプリをインストールする:攻撃者たちは繰り返し撃退されることでいらだち、最終的に持続性のあるメカニズムを展開してその過程でデバイスをジェイルブレイクします。こうなると攻撃者を捕捉する可能性は10倍にもなり、デバイスがジェイルブレイクされたという事実を活用できます。

iTunesのバックアップを月に1度の頻度で作成する:こうすることで、Amnesty Internationalが提供する素晴らしいMVT(Mobile Verification Toolkit)パッケージ(詳細は後述。リンク先は英語)を使用し、感染状況の診断と発見が可能です。

時々sysdiagを起動し、ログを外部のバックアップストレージに保存する:フォレンジック用の痕跡(アーチファクト)は、自分が標的になっていたかどうかを後で判断するのに役立つ可能性があります。sysdiagの起動方法は、iPhoneのモデルによって異なります。例えば一部モデルでは、音量アップボタン、音量ダウンボタン、電源ボタンを同時に押すと起動します。iPhoneが震動するまで、数回ほど行う必要があるかもしれません。生成されたログは[解析及び改善]設定内に表示されます。

高度なスパイウェアからAndroidデバイスを守るには

Androidユーザー向けのチェックリストも同様です。各項目の詳細については、iPhoneユーザー向けチェックリストを参照してください。

- 毎日再起動する:最新バージョンのAndroidでは持続性を維持することが難しいため、APTおよびエクスプロイト販売者の多くは持続性のあるものを避けています!

- 最新のパッチをインストールして、スマートフォンを最新の状態に保つ。

- 受信したテキストメッセージに記載されているリンクは、絶対にクリックしない。

- 既定のブラウザーであるChromeではなく、Firefox Focusなど別のブラウザーを使用する。

- 常にVPNを使用してトラフィックを隠す:エクスプロイトの中には、HTTPサイトへのアクセス中、またはDNSハイジャックにより、GSMオペレーターによる中間者攻撃を通じて送り込まれるものもあります。

- マルウェアの有無をスキャンし、デバイスがroot化されているかどうかを確認し、root化されていれば警告するセキュリティソリューションをインストールする。

もう少し高度なレベルの話になりますが、iOSとAndroidのどちらの場合でも、ライブの侵害の痕跡(IoC)を使って自分のネットワークトラフィックを常に確認してください。自分の管理下にあるサーバーにWireguardが常にオンの状態のVPNを組み込み、またPi-holeを使用することで望ましくないものをフィルタリングし、さらなる調査のためにすべてのトラフィックを記録するとよいでしょう。

iMessageなしでやっていくには

先日、友人であるライアン・ナレイン(Ryan Naraine)と話していたとき、こんなことを言われました。「iMessageやFaceTimeが使えるから、皆、iPhonesを使っているんだよ!」。確かに彼の言うとおりです。私自身2008年からiPhoneを愛用していますが、iMessageとFaceTimeこそ、Appleがこのエコシステムに加えた2つの比類なきものでした。それら機能が国家の支援を受けたスパイによるスマートフォン監視に最も利用されていると知ってから、私はiMessage という「ホテル・カリフォルニア」から逃れようと試みました。一番大変だったことですか?家族にもiMessageの利用をやめてもらうことです。驚かれるかもしれませんが、このセキュリティを求めるストーリーの中で最も困難だったことの一つがこれでした。

最初は、皆にTelegramに切り替えてもらおうとしました。これはあまりうまくいきませんでした。そのうち、Signalの機能が向上し、ビデオ通話やグループ通話が実装されました。そうこうするうちに友人たちが次々とSignalに移行し始めました。私の家族も同様でした。あなたにも同じことをすべきだと言っているのではありません。iMessageを有効にしたままでも、マルウェアに感染することなく幸せに暮らせるかもしれません。実を言うと、Appleはサンドボックス型のセキュリティシステム「BlastDoor」をiOS 14に搭載することで、iMessage周りの安全性を飛躍的に高めました(英語記事)。それにもかかわらず、NSOがPegasusを送り込むために使用するエクスプロイト「FORCEDENTRY」がBlastDoorを迂回しています(英語記事)。もちろん、ハッキングに100%対抗できるセキュリティ機能など存在しないのですが。

両方の長所を生かすことはできないのか、とあなたは言うかもしれません。一部の人たちは、私もそうですが、スマートフォンを複数台持っています。1台ではiMessageを無効化し、もう1台は「おとり」としてiMessageを有効化しておきます。両方とも同一のApple IDと電話番号で関連付けてあります。誰かが私を標的にした場合でも、おとりのスマートフォンに誘導される可能性は十分にあります。

Pegasusなどモバイルデバイスを狙う高度なマルウェアを検知するには

Pegasusをはじめとする高度なモバイルマルウェアの感染の痕跡を検知する作業は、一筋縄ではいきません。また、iOSやAndroidといった最新のOSが持つセキュリティ機能により、事は複雑になります。私たちが観測したところでは、再起動後はほとんど痕跡が残らない非持続型のマルウェアが送り込まれると、さらに問題は複雑化します。フォレンジックにおいてはデバイスのジェイルブレイクが求められる場合が多く、その際には再起動が必要であることから、結果として再起動の間にマルウェアがメモリから除去されてしまいます。

現在では、Pegasusや、モバイルデバイスを狙う他のマルウェアの検知に複数の手法を使うことができます。Amnesty InternationalのMVT(Mobile Verification Toolkit)は無償で利用可能なオープンソースツールで、スマートフォンに感染の兆候がないかどうか検査することができます(リンク先は英語)。MVTは、目立った事例から収集された一連のIoC(セキュリティ侵害の痕跡)によって強化され、Amnesty Internationalにより利用可能となっています。

Pegasusに感染したらどうすればよいか

こうした推奨事項すべてに忠実に従ったのに、感染してしまう。残念ながら、それが今の現実です。本当に気の毒なことです。あなたはまったく悪人などではないかもしれないのに。むしろ、善い人であるはずです。おそらくあなたは権力者に対して異を唱えたか、特定の政治家が下した疑念ある決定に対する抗議活動に参加したのでしょう。あるいは、単に暗号化ソフトを使ったか、たまたま不適切な時期に不適切な場所にいたのかもしれません。明るい側面に目を向けましょう。あなたは感染したという事実を知っています。痕跡や知識があったおかげでそう判断することができたのです。それでは、以下を検討していきましょう。

- 誰があなたを標的にしたのか?それはなぜか?自分がその「大物」の注意を引くことになった理由を突き止めましょう。今後もっと密かに行動すれば回避できるようなことでしょうか?

- そのことについて声を上げることはできるか?数多くの諜報企業を最終的に打ち倒したのは、悪評でした。記者やジャーナリストは、不正行為について記事を書き、虚偽、悪事、あらゆる悪行を暴きます。あなたが攻撃の標的になったのなら、ジャーナリストにコンタクトし、事情を話しましょう。

- デバイスを変更する。iOSを使っているのなら、しばらくの間Androidを使用してみてください。Androidを使っているなら、iOSに変えます。これでしばらくの間、攻撃者を混乱させることができるかもしれません。例えば、一部の攻撃者たちは、特定ブランドのスマートフォンやOSでしか機能しないエクスプロイトを購入していることが分かっています。

- もう一台別のデバイス(できればGrapheneOSが稼働するもの)を入手する。こちらは、安全な通信用に使用します。こちらでの決済にはプリペイドカードを使用するか、または通信の際には必ず機内モードにしてWi-FiおよびTorで接続するようにしてください。

- 連絡先として電話番号を伝える必要がある場合、メッセンジャーは使用しない。あなたの電話番号を手に入れた攻撃者は、さまざまなメッセンジャーを通じて容易にあなたを標的とすることができるようになります。iMessage、WhatsApp、Signal、Telegram、これらはいずれも電話番号にひも付いています。興味深い新たな選択肢はSessionです。メッセージを自動的にOnionスタイルのネットワークを通じて転送し、電話番号に依存しません。

- 自分の居住地域内のセキュリティリサーチャーに連絡を取り、ベストプラクティスを常に話し合う。何かがおかしいと思ったら、何らかの痕跡、疑わしいメッセージやログをすぐに共有しましょう。セキュリティは、100%確実な一発解答ではありません。流れる水の上を、流れの速さ、方向、障害物に応じて調整しながら進んで行かなければならないものだと考えてください。

最後に、お伝えしたいことがあります。あなたが国家の標的となったのなら、それはあなたが重要人物であるということです。重要人物であるのは良いことですが、善い人であることの方が重要です。私たちは、独りでは弱くても、一緒ならば強くなれます。世界は壊れてしまっているのかもしれませんが、私たちはまだ物事を変えることのできる時代に生きていると私は信じています。ジャーナリスト保護委員会という非営利団体のレポート(英語)によると、2021年に投獄されたジャーナリストは293人、同委員会が1992年に追跡調査を開始して以来最多です。この世界が10年後、私たちにとって、子どもたち、そのまた子どもたちにとって、どのようになっているのか、それは私たち次第です。

あなたたち、人間は、力を持っている。機械を作る力を。幸福を作り出す力を!あなたたち、人間には、人生を自由で美しいものに、素晴らしき冒険にする力があるのだ。

だから、民主主義の名の下に、その力を使おうではないか、団結しようではないか。新しい世界のために戦おう。人々に働く機会を与え、若き者に未来を、老いた者に安心を与えてくれる、まっとうな世界のために。このような約束をして、獣たちは権力の座についた。しかし、彼らは嘘をついた!彼らは約束を果たさない。果たすことはない!

独裁者たちは自らを自由にするが、人々を奴隷にする!今こそ戦い、その約束を果たそう!世界に自由をもたらし、国境の障壁をなくし、欲望、憎しみ、不寛容を葬り去るために戦おう。理性のある世界のために、科学と進歩が全人類の幸福に結び付く世界のために戦おう。兵士たちよ、民主主義の名の下に、一つになろう!

映画『独裁者』より、最後の演説

この記事は、Dark Readingに掲載された英語論説を再構成したものです。オリジナル記事は2部から成ります(パート1、パート2)。

スパイウェア

スパイウェア

![iPhone設定内[解析および改善]内のsysdiagnoses(英語版インターフェイス)](https://media.kasperskydaily.com/wp-content/uploads/sites/98/2022/02/21121304/how-to-protect-from-pegasus-spyware-ios-sysdiagnoses.png)

ヒント

ヒント