2015年2月19日、Lenovo製コンシューマー向けのノートPCにSuperfishというアドウェアがプリインストールされていることが明らかにされました。

Designed by Freepik本件の問題点は2つあります。1つめは、メーカーが2014年9月から2015年2月に渡り、アドウェア付きのPCを出荷していたことです。2つめは、Superfishが取りうる挙動です。かいつまんで述べると、SuperfishがインストールされたPCで、SSL/TLSを使った暗号化通信を使用するオンラインバンキングやSNSなどのURLが「https~」となっているWebサイトを利用すると、カード番号やパスワードなどの情報が第三者に盗み見られてしまう危険性があります。

通信の安全を担保してくれる仕組みである、デジタル証明書とHTTPS。これらがセキュリティに関して役割を果たしていることを知る人は多いでしょう。では、その役割が実際どんなものか、ご存知ですか?http://t.co/qTF1QVdRQA

— カスペルスキー 公式 (@kaspersky_japan) May 12, 2013

ここで、クリーンな環境で正規Webサイトにアクセスした場合の動作と、Superfishが入った環境での動作を比較して、2つめの問題点の詳細を確認してみましょう。

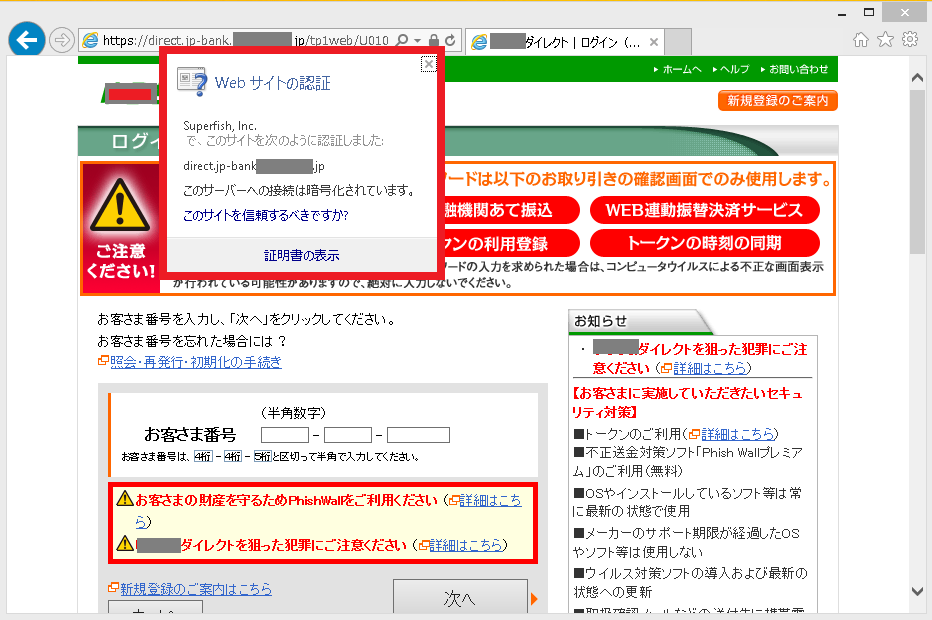

Superfishに感染していないクリーンな環境で、Internet Explorerを使って正規のオンラインバンクへアクセスします。錠アイコンをクリックすると、SSL証明書が表示されます。

認証局はこのSSL証明書によって、Webサイトの運営者が誰であるかを示します。図1の場合は、VeriSignがJapan xxxx BANK Co,Ltdの身元を証明しています。またこの証明書は、ユーザーIDやパスワードを暗号化して通信するためにも使われます。このように、認証局が発行するSSL証明書を使用することで通信の安全性が担保されています。

では、Superfishに感染した端末から同様にInternet Explorerでオンラインバンクにアクセスし、SSL証明書を確認してみましょう。すると、さきほどは「VeriSign」と表示されていたところが今度は「Superfish」となっています。

なぜこのように変化したのでしょうか?Superfishは独自の認証局をソフトウェア上に持っています。そのため、ユーザーがWebサイトにアクセスした通信を乗っ取り、自身の「Superfish認証局」で証明書を作成・発行し、その証明書を利用してSSL通信を行うことが可能です。困ったことに、Superfishが発行した証明書にもかかわらず、ブラウザーは問題のない証明書として扱います。そのため、感染していない状態ではVeriSignだった認証局名が、Superfishに置き換わったのです。

また、この証明書を作成するための秘密鍵もソフトウェア上に内包されており、誰でも入手が可能です。さらに、秘密鍵のパスワードもすでにネット上に漏洩しているため、この2つが揃えば暗号化通信の内容を盗むことも、悪意あるコードを注入することも可能となってしまいます。たとえば、オンラインバンクにアクセスした際に情報が盗み見られてしまうといった被害も、状況によっては起こり得ます。

本件に該当するLenovo製のノートPCをお持ちの場合は、「Superfish Inc. Visual Discovery」という名称のソフトウェアを削除することと、信頼されたルート証明機関の証明書一覧からSuperfishの証明書を削除することを推奨します。

#Superfish 入りのLenovo PCをお使いの場合は、Visual DiscoveryとSuperfishの証明書の削除を推奨 #アドウェア

Tweet

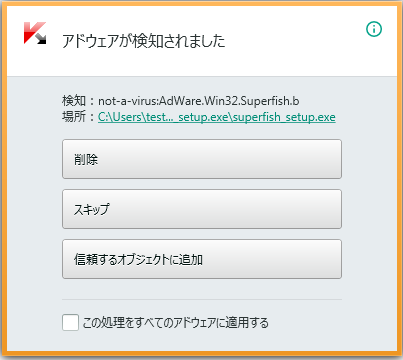

カスペルスキーでは、このアドウェアを「Not-a-virus:AdWare.Win32.Superfish.b」として検知します。

また、レノボのセキュリティアドバイザリ(LEN-2015-010)では、Superfishの自動削除ツールが公開されていますので、こちらの利用もご検討ください。

アドウェア

アドウェア

ヒント

ヒント