情報セキュリティの分野で多くのできごとがあった2013年は、セキュリティの専門家にとっても一般のユーザーにとっても忘れられない年になるでしょう。エドワード・スノーデン(Edward Snowden)氏による機密情報暴露に始まり、スマートフォンボットネットの出現、そしてランサムウェアCryptoLockerなど、個人と企業の日常に影響を与えた事件が数多くありました。Kaspersky Labのエキスパートは例年どおり、SecureListに公開したレポートの中で、2013年に観測された主要な脅威のリストを発表しました。この記事では、このリストの中から、2013年に見られたサイバーセキュリティ上の主な現象を10項目取り上げました。これらは、2014年も引き続き私たちの生活に影響を及ぼすことでしょう。

1. 監視下に置かれたインターネット

エドワード・スノーデン氏が提供した機密文書に基づくThe GuardianとThe New York Timesの記事は、多くの事実を明らかにし、2013年のインターネット界を揺るがしました。余波はしばらく続くでしょう。米国家安全保障局(NSA)の元契約職員であるスノーデン氏は両紙に大量の情報を提供し、米国シークレットサービスによるインターネット上での諜報活動を白日の下に晒しました。こうした活動は、個人を対象として監視するのではなく、世界的な情報収集を目的としており、基本的にあらゆる人のデータを集めていました。さらに、文書の大部分は(明らかな理由から)米国での活動について書かれていましたが、同様の活動を他国のシークレットサービスが行っていたことも示唆されています。このニュースを受け、大手クラウドサービスプロバイダーは急遽、イントラネットデータリンクを含む自社のクラウドデータを暗号化で保護し始めました。政府組織も同様に、保護対策の強化を実施しています。Kaspersky Labのチーフセキュリティエキスパート、アレクサンドル・ゴスチェフ(Aleksandr Gostev)は、この事件の影響でインターネットが細分化し、中国における「万里のファイアウォール」のようなもので保護された国家単位のセグメントに分かれていくのではないかと述べています。その一方で、隠しておきたいものがある人々(違法なビジネスに携わる企業や個人など)は、TorやI2Pプロトコルを使用する匿名性の高いサブネットワーク「ダークネット」上に隠れ場所を求めています。

2. 要望ベースの標的型攻撃

過去の有名な標的型攻撃は、ほとんどが政府機関によって実行されていたと考えられていますが、2013年には雇われハッカーによって実行された攻撃も見られました。その1つに、Kaspersky Labが検知した標的型攻撃Icefogがあります。企業のコンピューターからデータを盗むという産業スパイ行為は、一部の企業に相当な競争力を与える可能性があります。「政府が自国の利益のために行った世界的な諜報活動だ」と言って簡単にごまかすことができるのは言うまでもありません。ゴスチェフは次のように述べています。「スパイ行為を始めるに当たって、企業はまずサイバー契約業者を雇わなければなりません。サイバー契約業者とは熟練したハッカーで構成される組織で、企業向けのスパイサービスを提供しています。サイバー関連の探偵などと自称していることがよくあります。」

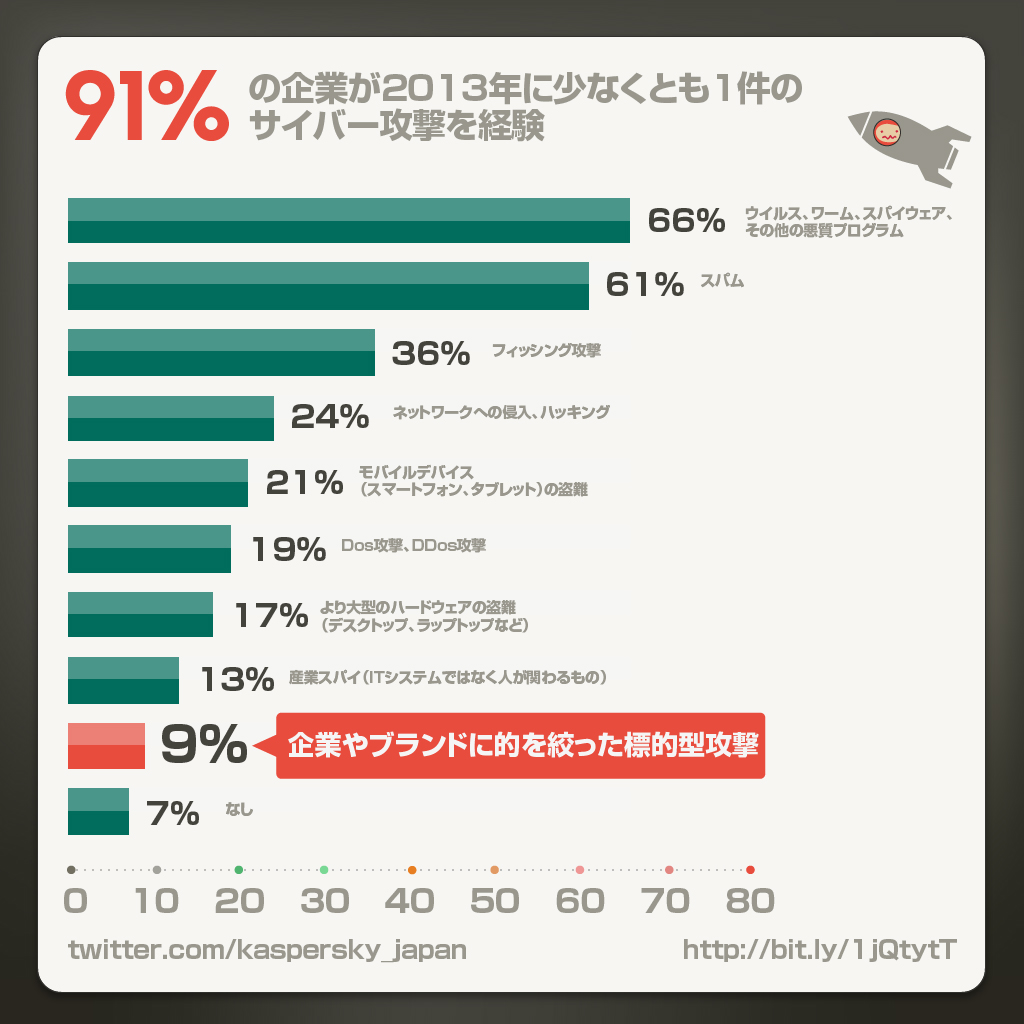

標的型攻撃は現在のビジネス環境に目に見える影響を及ぼしています。Kaspersky Labの依頼でB2B Internationalが実施した最近の調査によると、9%の企業がこれまでに標的型攻撃の被害に遭っています。

きわめて重要なことに、情報を盗むことだけが攻撃の手段ではありません。競合が使う手口としては、DoS攻撃やDDos攻撃、データの消去が考えられますし、故意にコンピューターに損害を与えたり、実際にお金を盗んだり、評判を傷つけたりすることもあります。ヴィタリー・カムリュク(Vitaly Kamluk)とセルゲイ・ロズキン(Sergey Lozhkin)によるこれらの調査結果は、企業への脅威に関するレポートの中で取り上げられています。

3. モバイルボットネット

モバイルの脅威は間違いなく急速に進化しています。犯罪者は、膨大な数の標的ユーザーがいて、簡単にお金を稼げる仕組みがある新たな市場を、積極的に探しているのです。Kaspersky Labのマルウェアアプリのデータベースに登録されたレコード数は、この1年で104,421件にのぼりましたが、前年のマルウェアアプリの総数は44,000件でした。その多くがAndroid向けに設計されており、モバイルマルウェア全体の98%以上を占めています。

中でもモバイルボットネット(感染したスマートフォンを遠隔操作するネットワーク)が拡がりを見せています。検知されたプログラムの約60%に、ボットネットの構成要素が含まれていました。特に有名なボットネットはMTKとOpfakeです。スパム送信や他のマルウェアの拡散など、さまざまな目的で使用されます。2013年には、ボットネットのリース販売が新たに見られました。

4. モバイルの脅威の複雑化

モバイルの脅威は数が増えているだけでなく、複雑さも増しています。ハッカーはWindowsの一般的な脅威をモバイルOSに移植しているのです。現時点で最も複雑なAndroid向けトロイの木馬はObadです。Obadは3つのぜい弱性を悪用し、バックドア、ボットネット、SMS型トロイの木馬の機能を利用して早期の削除や分析を阻止します。来年はさらに複雑なAndroidマルウェアが登場し、デスクトップロッカーのような新しい「ビジネスモデル」が生まれるでしょう。

5. サイバー脅迫状

ハッカーは個々の攻撃や侵入の見返りとして収入を得ていますが、コンピューターのユーザーから直接お金を手に入れる手段はそれほど多くありません。その1つはクレジットカードやインターネットバンクからお金を盗むこと。他にはランサムウェアという手段もあります。ランサムウェアは2013年に拡散が進み、CryptoLockerが登場しました。CryptoLockerと、その他ランサムウェアとの主な違いは、コンピューターごとに異なる強力な鍵を使用する非対称暗号方式によって、コンピューターを実際に暗号化する点にあります。ユーザーがファイルを復号するには犯罪者から鍵を手に入れるしかなく、鍵と引換に最悪の場合3,000ドルを要求されます。身代金の主な受け渡し手段としてBitcoinが利用されている点も見逃せません。

6. 仮想通貨

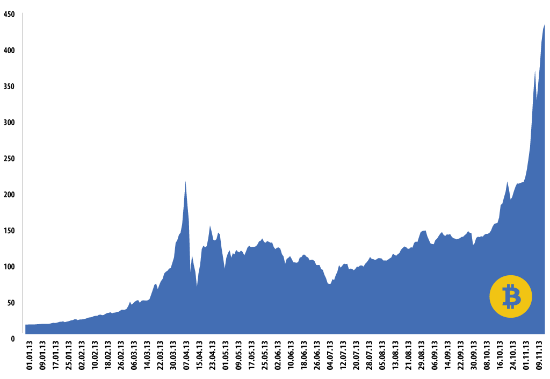

Bitcoinのコンセプトが誕生したのは2009年のことですが、この仮想通貨は2013年に「為替レート」という点で勢いを増し、大きな成長を遂げました。2013年初頭の1 Bitcoinの価値は13ドルでしたが、4月には260ドルに上昇し、一度大幅に下落した後、1,000ドルの大台まで急騰しました。Bitcoinが評価されているのは、支払いのシステムが大幅に分散されていること、そして匿名で参加できることです。サイバー犯罪者の間で極めて人気が高いのも無理はありません。また、Bitcoin決済サービスのセキュリティ侵害や、ユーザーからの実際の窃盗行為など、評判の悪い事件が相次いでいることも頷けます。

7. オンラインバンキングサービスを狙った攻撃

この数年間、ユーザーの銀行口座を襲った主な脅威は、ほとんどがSMS確認メッセージの傍受を目的としていました。つまり、モバイル向けとコンピューター向けのトロイの木馬が連携していたのです。しかし、2013年に流行した悪質モバイルアプリは、「兄」の助けを借りずにバンキングサービスを攻撃できる能力を持っていました。その手口は、クレジットカード認証情報の窃盗、モバイルデバイスに紐付いたクレジットカードからの不正送金など、無数にあります。こうしたトロイの木馬は、さらに費用対効果を高めるために、該当する口座の残高をチェックする機能も備えています。

8. 途方もない数のセキュリティインシデント

2013年に一度もサイバー攻撃を受けなかったと思っている人は、おそらくアンチウイルス製品の保護機能のおかげで攻撃に気付かなかっただけでしょう。サイバー攻撃を避けられる可能性が低いことは、数字が示しています。この1年で50億件以上のサイバー攻撃が登録されました。また、Kaspersky Labは2013年に1日当り315,000の新種のマルウェアを発見しています。

9. 危険なWeb

マルウェアサーバーのホスト数の上位2か国が、米国とロシアであることに疑いの余地はありません。全体の25.5%が米国に、19.4%がロシアにホストされています。ドイツとオランダはそれぞれ12%を占めており、それに続く国は3.5%以下です。今年はベトナムが世界トップ10にランクインした一方で、中国が8位から21位に後退しました。その原因について、Kaspersky Labのクリスチャン・フンク(Christian Funk)とマリア・ガルナエヴァ(Maria Garnaeva)は、中国政府がドメイン登録とホスティングの基準を厳しくしたためと説明しています。ロシア、オーストリア、ドイツのユーザーと、CISやアジアのユーザーは、攻撃の影響を受けるリスクが高まっています。チェコ、スロバキア、シンガポールは最もリスクが低い国となりました。攻撃者が広く用いる手口には、ソーシャルエンジニアリングの手法やJavaのぜい弱性を利用するエクスプロイトがあります。よく悪用されるぜい弱性のうち90%をJavaが占めています。

10. 一番のウイークポイント?

絶え間なく変わり続けるサイバーセキュリティの世界で、唯一変わらないのがユーザーです。多くの人がソーシャルエンジニアリングの手口にだまされやすく(標的型攻撃の場合、このアプローチはほぼ成功します)、信頼できないアプリをモバイルデバイス上で利用し、アドレスバーに注意を払わず、クレジットカードの認証情報をフィッシングWebサイトに入力します。そしてもちろん、「123456」のようなパスワードを使って自分のオンラインアカウントにアクセスしているのです。この繋がった世界を安全な場所にするためには、長期にわたってユーザーへの教育を実施していく取り組み以外に方法はないでしょう。

インフォグラフィック

インフォグラフィック

ヒント

ヒント