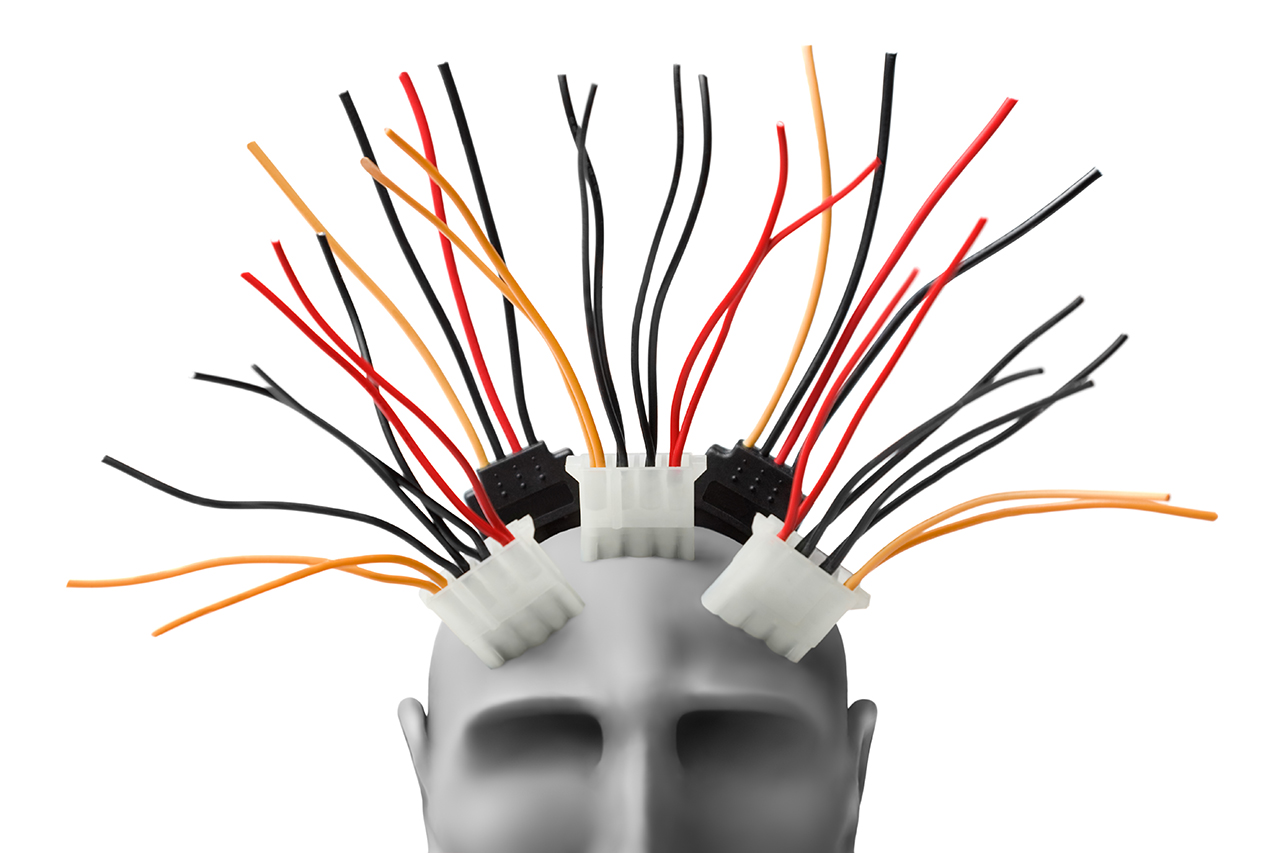

PCが脳に組み込まれたら、私たちの生活は楽になることでしょう。テレパシーがメールにとって代わり、心の声がそっとメッセージをささやいてくれるのです。すごいこと思いついた?じゃあ、テレパシーで友達に教えてあげよう!

すると、未成熟な生体インターフェイスは、コンピューター(おそらくディスプレイなしのスマートフォン)に向けて、1分あたりテラバイト単位のデータを流し込みます。一方、知覚を保持するために、背後のノイズを識別する機能は残しておく。うむ、将来的にはもっと強力なプロセッサが必要だ。

この未来世界を、もう少しわかりやすく描写してみましょう。最新のiPhone 164は、あなたのことをすべてお見通し。34回のリブランディング活動と8回のリストラを経たGoogleは、地表の2%以上を占めるデータセンターにデータを蓄積し、処理している。この画期的な技術がもう少し成熟したときになってはじめて、Googleはこの膨大なデータのセキュリティを考え始める。

残念なことに、これらのデータは、安全が確保される前に闇市場に出回る公算が高い。その時になってようやく、どのデータをどうやって集め保管すべきか、私たちは考えるようになる…。

人間と機械の対話が神経系の信号を通じて行われるようになる…SFのような話が現実味を帯びてきています。 http://t.co/iUe5iOcR3o pic.twitter.com/e0mGmhl2sJ

— カスペルスキー 公式 (@kaspersky_japan) May 12, 2015

いずれ、こうした事態に陥ります。では、現在はどうかと言えば、ジャイロスコープのデータの塊からどのくらいの個人情報が漏れてしまうか気にする人などいるでしょうか。セキュリティの研究は商用テクノロジーに後れを取ることが多く、デバイスを開発するときにセキュリティのことまで深く考える設計者はほとんどいません。

今回のダイジェストでは、最近の重要なニュースの中から、これまで数多くの人に提供されてきたソフトウェアとデバイスに関連するものをお届けします。もう一度、繰り返しておきましょう。このセキュリティウィークでは、毎週、Threatpostチームが選んだ重要ニュース3本に私がコメントを付けます。バックナンバーはこちらでご覧になれます。

脱獄(ジェイルブレイク)したiPhoneからデータを盗むトロイの木馬

ニュース(英語)。Palo Alto Networksの調査(英語)。どういう人が心配すべきかについての簡単な説明

情報流出やバグに関するレポートがわかりやすい言葉で簡潔に説明されているとは限りませんが、このニュースは大丈夫です。中国で悪質なiOSアプリが発見されました。スマートフォンとAppleサーバーとの通信に忍び込み、iTunesのパスワードを盗みます。しかし、このマルウェアはあまりにも注目を集めたせいで、見つかってしまいました。iTunesアカウントから情報が盗まれた、と多数のユーザーが報告し始めたのです(Appleアカウントはしっかりクレジットカードに紐づいているため、パスワードがあればAngry Birdの代金を支払えます、念のため)。

すごいな、と思いました?いや、全然!攻撃されるのは脱獄(ジェイルブレイク)した利用者だけです。中国のWeipTech所属とかいうリサーチャーたちが独自の調査を行ったところ、偶然にも犯罪者のC&Cサーバーに侵入し、ユーザー名、パスワード、デバイスのGUIDなど225,000件を超える利用者認証情報を発見しました(脱獄している人の数も驚き)。

この悪意あるアプリは、App Store代わりに利用されているCydiaを介してダウンロードされます。その後、昔ながらの中間者攻撃を行い、デバイスとAppleサーバーとの通信に侵入し、データをハイジャックして自身のサーバーにリダイレクトします。余談ですが、このマルウェアは静的な暗号化キー「mischa07」を使用しています(ちなみに、ロシア語で「Misha(ミーシャ)」はMichaelという名前の愛称であり、「クマ」という意味もあります)。

iOS利用者のパスワードを盗むMischa07この「Mischa」がKeyRaider攻撃でひと儲けしたかどうかは、いまだに謎です。それでも、この事件からは、脱獄したiPhoneはAndroidデバイスよりも攻撃を受けやすいという教訓を得られます。堅牢なiOSでもいったん侵入されてしまうと、保護手段がなく、誰でも好き勝手に振る舞えるようになるのです。

これは、堅牢なシステムに共通する欠陥です。外側から見ると、強力なファイアウォールと物理的な保護手段が境界線上に配備され、システム自体は外界と切り離されており、要塞のようです。しかし内部はというと、Windows XPが動作する普通のPentium 4 PCです。このOSに最後のパッチがあてられたのは2003年です。この状況で何者かが境界に侵入したらどうなるでしょう?

ここで頭をよぎるのは、iOSに関する疑問です。シンプルで戦略的なルートエクスプロイトが登場したら何が起きるでしょう?AppleにプランBはあるのでしょうか?結局、Androidが優位に立っていることの証明になるのでは?Androidはハッキングされることを想定しており、開発者はその前提に則って行動しているわけで。

Google、Mozilla、Microsoft、2016年(あるいは、もっと早く)RC4に見切りをつける

ニュース(英語)

前回のセキュリティウィーク(GitHubへのDDoS攻撃に関するニュース)では、HTTPSの導入はWebサービス利用者にとってもサービス所有者にとってもありがたい、と私は締めくくりました。もちろんそうなのですが、かといってHTTPSの導入が誰にでも効き目があるわけではありません。むしろ、骨董品並みに古くさい暗号化方式を使っている場合は有害ですらあります。

いくつか例を引用するにあたり、まず、POODLE攻撃でSSLv3が果たした役割と、RC4暗号化を採用しているものすべてについておさらいしておきましょう。SSLv3がやっと18歳になり、大人の楽しみにあれこれ手を出せるようになったばかりだとしたら、RC4は1980年代までさかのぼる必要があります。Webの場合、RC4を使ったために不正接続を招いたかどうかを確かめること自体、非常に困難です。初期のインターネット技術タスクフォース(IETF)は、理論上、RC4に対する攻撃は、実環境ですぐにでも実行される可能性があると認めていました。

ところで、最近行われた調査(英語記事)によると、堅牢な暗号化をRC4にダウングレードすると、ほんの52時間でCookieを復号(つまり、セッションをハイジャック)できることが明らかになりました。攻撃を成功させるには、Cookieをいくつか手中に収め、可能性のありそうなパターンに見当を付け、それからWebサイトに総当たり攻撃を仕掛ける必要があります。こうすれば、かなり高い確率で成功します。本当に?いくつか要素を考慮すれば、可能です。実際にこの手口は使われたのか?さあ。スノーデン(Snowden)氏のファイルには、諜報機関はRC4を解読可能(英語記事)という記述がありました。

ただ、悲観的な話ではありません。脆弱性を抱えている可能性を持つ暗号化アルゴリズムでさえ、まだ解読されたことはありません(少なくとも地球規模では)。現在でも、そんなことになるのはレアケースです。そうなる前に永久に使用禁止になるので。Chromeは全接続のたった0.13%しか占めていませんが、絶対数で言えば相当な数です。1月26日(Firefox 44)から2月末(Chrome)にかけて、RC4のサポートが公式に終了します。

Microsoftも2016年初頭から、Internet ExplorerとMicrosoft EdgeでRC4のサポートを打ち切る予定です。理由は、RC4 WebサイトのTLS 1.0で誤って発生したフォールバックを中間者攻撃と区別するのは不可能であることです。

個人的には、楽観的展望に対して懐疑的にならざるをえません。このようなアップグレードで影響を受けるのは、時代遅れで放置され切ったWebサイトか、実績があり重要だがなかなか変更できないWebサービスだと相場が決まっています。来年早々あたり、ブラウザーをアップデートしたら高機能なオンラインバンキングツールにログインできなくなった、という人が出て、大いに議論が盛り上がることでしょう。まあ、見ていましょうや。

Belkin N600ルーターの脆弱性

私はルーターの脆弱性に関するニュースが大好きです。PCやスマートフォンなどのデバイスとは異なり、ルーターは何年もの間、部屋の片隅で埃にまみれたまま忘れられていることが多いものです。特にルーターが正常に機能し続けている場合は。ですから、OpenWRTベースの新しいカスタムファームウェアを設置しても、小さな黒い箱の中で何が起きているか、わざわざ確認する人はいないでしょう。コンピューターにあまり詳しくなく、ネットワークプロバイダーにルーターをセットアップしてもらった人は、なおさら。

以上を念頭に置いて考えると、ルーターは、利用者のデータにアクセスできる鍵を持っているようなものです。ローカルのファイル共有プラットフォームに侵入し、トラフィックを乗っ取り、オンラインバンキングのページをフィッシングページと入れ替え、Googleの検索結果に不要な広告を埋めこむ…ルーターに侵入できたなら、そんなことができるのです。脆弱性1つを利用できれば、ルーターへの侵入が可能ですから。もっとありそうなのは、脆弱な既定の設定を利用されるケースですが。

私は新しいバージョンが出たらすぐにルーターのファームウェアをアップデートしています…と言いたいところですが、そんなことはありません。6か月に一度がいいところです。しかも、ブラウザーに組み込まれている通知機能のおかげです。前に使っていたルーターはしょっちゅう不具合が起きていたので、もっとこまめにアップデートしていたのですが…。私のルーターは結構な間、リモートアクセスの脆弱性(英語記事)の影響を受けやすくなっていたようです。

Belkinルーターに明らかなセキュリティ上のバグが5つ見つかりました。

- DNSサーバーへのリクエスト送信時、トランザクションIDの推測が可能。このため、理論的にはサーバーを入れ替えることができます(ファームウェアをアップデートするためにサーバーを呼び出したときなど)。ただし、影響はそれほど深刻ではありません。

- 重要な操作(ファームウェアのアップデートのリクエストなど)に既定でHTTPが使用されている。これはヤバい。

- Webインターフェイスが、既定ではパスワード保護されていない。このバグのおかげで、何でも入れ替えることができます。ただし、攻撃者がすでにローカルネットワークに侵入している場合ですが。ヤバさ度 – 中。

- Webインターフェイスにアクセスするとき、パスワードによる認証が回避される。ポイントは、ルーターからログインする際、ブラウザーからルーターに通知が送られるのに対し、ルーターからブラウザーには通知が送られない点です。ルーターにフィードされるデータのパラメーターをいくつか置き換えるだけで、パスワードが不要になります。ヤバさ度– 76%。

- CSRF。特別に細工されたリンクをクリックしてしまうと、攻撃者がルーターの設定をリモートから改ざんできるようになります。とんでもなくヤバい。

それほど有名でもないルーターに深刻なセキュリティホールを見つけた。大したものです。問題はルーターのバグを見つけようという人があまりいないことです。ですから、Belkinに脆弱性が見つかったからといって、他のベンダーのルーターなら安全だ、とはなりません。そのうち他のベンダーの番が回ってくることでしょう。ここにあるニュース(英語記事)は、事態が実に、実に嘆かわしいことを示しています。

さて、教訓は?ローカルネットワークは、使える手段を駆使して、できるだけ保護しなければなりません。Webインターフェイスはパスワードで保護してください。WEP経由でWi-Fiを使用してはなりません。また、WPS、およびFTPサーバーやtelnet/SSH(特に外部)アクセスなど、使っていない機能は無効にしましょう。

その他のニュース

中国が大規模なサイバースパイ活動を行っているとして、米国は中国に制裁を加える(英語記事)予定です。これは最近最も人気のあったニュースですが、他のニュースとはちょっと違います。サイバーセキュリティや脅威の状況には一切影響しません。とにかく、ただの政治問題であり、それ以上のものではありません。

ルーターは史上最弱のデバイスではありません。もっと脆弱なのはベビーモニターのような「ユーザーフレンドリー」なデバイスです。暗号化や認証は行われず、他のバグも丸見えです。

先日、多数のWebカメラの映像を中継するWebサイトが見つかり話題となりました。この重大なプライバシー侵害は、なぜ起こったのでしょうか。 http://t.co/wB8Tuln4y0 pic.twitter.com/VnzP7rdKZ2

— カスペルスキー 公式 (@kaspersky_japan) December 1, 2014

Facebookのグループページをハイジャック(英語記事)する新しい手法が見つかりました。悪いのはPages Managerアプリです。この脆弱性に対するパッチはすでに作成されています。発見したリサーチャーには報奨金が贈られました。

懐かしのあれこれ

Andryushkaファミリー

非常に危険な常駐型「ゴースト」ウイルスです。COMファイルとEXEファイルに感染しますが、COMMAND.COMには感染しません。(カタログ検索で)感染対象のファイルを起動したとき、または感染対象のファイルのTSRコピーを起動したとき(開く、実行する、名前を変更する、などのとき)に感染します。Andryushka-3536はEXEファイルをCOMに変換します(詳細は、VASCINAウイルスを参照してください)。このウイルスはファイルの中盤に展開されます。侵入先のファイルで自身を暗号化し、ファイルの末尾に書き込みます。

ウイルスはハードドライブのBootセクターにカウンターレジスタを展開し、このカウンターレジスタの値に応じて、Cドライブのセクターを破壊できます。この処理の間、音楽が流れ、次のようなメッセージがモニターに表示されます。

また、「insufficient memory」(メモリ不足です)というメッセージも表示されます。このウイルスは高度な方法を使ってISRに対処します。つまり、int 25hハンドルの一部をウイルス本体に残し、利用可能なスペースで自身のコード(int 21hコール)を上書きし、int 25hがコールされたときにint 25hハンドラを復元します。

1992年、ユージン・カスペルスキー著『Computer viruses in MS-DOS』(MS-DOSのコンピュータウイルス)23ページより引用。

注意:この記事は著者の個人的見解を反映したものです。これはKaspersky Labの見解と一致していることも、一致していないこともあります。運次第です。

セキュリティウィーク

セキュリティウィーク

ヒント

ヒント