2015年12月、株式会社カスペルスキーは、同社のプリンシパル セキュリティ リサーチャーのヴィタリー・カムリュクを招き、セミナーおよびセキュリティフォーラムを開催しました。今回のイベントでは、IGCIでの活動内容を紹介すると共に、世界およびアジア地域、そして日本におけるサイバー脅威の最新事情を説明しました。

1.サイバー脅威の現状:アジア地域

カムリュクは、インターポールのサイバー犯罪対策部門であるIGCIに常駐勤務しています。アジア地域におけるサイバー脅威の展望について、カムリュクは次のようにまとめました。

- 地域内での標的型攻撃の成熟:これまでは比較的シンプルな攻撃ツール/ストラクチャが採用されていたが、ルートキットが攻撃に利用されるようになるなど、より高度で成熟した攻撃が現れる。

- 金融業界に対する犯罪活動が増加:そもそもは東欧で始まった流れ(Carnabakなど)。アジア視点で言えば、海外の犯罪組織が、アジア地域の言語を話す協力者を得て(雇用して)攻撃を仕掛ける形で出てくるだろう。そうなれば、アジア地域のサイバー犯罪者が手口を理解し、模倣するのは時間の問題である。

- サイバー攻撃と仮想通貨:仮想通貨は足がつきにくいため、犯罪者に好んで使われている。DDoS攻撃を仕掛けて金銭をゆすり取る行為や、「セクストーション」によって金銭を脅し取る行為が現れる。

- サイバー破壊行為の拡大:システムに侵入してデータを盗っていくだけでなく、データを破壊する行為(数年前に韓国を襲ったWiperのような)が見られるようになる。

2.サイバー脅威の現状:日本

カムリュクは5年前、当社東京オフィスで勤務していたことがありました。東京勤務の目的のひとつは日本をターゲットとした大規模犯罪集団に関する調査でしたが、その当時はそういった活動が見られなかった、とカムリュクは回想しています。しかし今年、日本年金機構からの情報流出が大きく報じられました。Kaspersky Labでは、これが単体の攻撃事例ではなく、他にも多数の日本国内組織を標的とした大規模攻撃を仕掛けるAPT集団「ブルーターマイト」の活動の一部であることを発表しました。もはや、日本もサイバー攻撃の標的となることを免れなくなっています。日本を狙うサイバー犯罪活動は、これだけでは終わらないでしょう。Kaspersky Labでは現在、日本を狙う別の活動について現在調査を進めています。

セミナーでは、GReATのメンバーであり日本のITラボ所長であるミヒャエル・モルスナーが、日本のサイバー事情を紹介しました。モルスナーは特にフィッシングの動向を、長年にわたり調査してきました。モルスナーは、エコノミスト誌が「デジタル的に一番安全な国」の1位に日本を挙げていたことに触れ、「現実はとても安全だとは言えない」と警鐘を鳴らしました。開設されたものの更新が止まって放置されたブログ、ITに詳しくない個人事業主のWebサイト(当然IT担当者は居ない)など、知らない間にフィッシングサイトやマルウェアの置き場になっている例が今も後を絶たないと指摘します。ISPに対処を求めても返事がない、そもそも窓口が見つからない、見つかってもたらい回しにされる、などの状況が、対応を難しくしています。「日本は安全」という思い込みを改めるときが、もうすでにやって来ているのです。

3.2016年展望

Kaspersky Labは先日、『<Kaspersky Security Bulletin 2015> 2016年サイバー犯罪の予測:APTは新たな形態へ』と題したホワイトペーパーを公開しました。詳しくはそちらに譲りますが、講演の中でカムリュクが取り上げたのは以下の4つでした。

- APTの変化:高度な技術(Advanced)を活用して執拗に(Persistent)攻撃するのではなく、技術的には最先端ではなくても「見つからない」ことを優先事項とするようになる。

- ランサムウェア:引き続き活発。サーバーOSなど、他プラットフォームに拡がると考えられる。

- 金融犯罪:今後は株取引市場や、Apple Pay/Google Payなどの決済システムが標的となる。

- 「信頼された」リソースの悪用:オープンソースライブラリや、信頼できるとして許可リスト化したソフトウェアを利用した攻撃が出てくる。

上記は世界的な予測ですが、だからといって「日本は関係ない」と判断するのは早計です。ブルーターマイトが日本を攻撃する前から、APT集団の活動とそれによる被害が世界各地で報告されていました(Kaspersky LabのAPT情報サイト「Logbook」をご覧ください)。また、「vvvウイルス」の名で話題になったランサムウェアTeslaCryptは、以前より海外のゲームユーザーに被害を与えていました。世界で起きていることは、いずれ日本にもやって来ます。その意味では、過去および現在、海外で何が起きているのかを知ることは、日本が将来遭遇する可能性の高い脅威について知識を得ることでもあるでしょう。当ブログ『Kaspersky Daily』では、サイバーセキュリティの様々なトピックを取り上げています。

2016年サイバー犯罪の予測:APTは新たな形態へ #KL2016Prediction

Tweet

4.重要インフラ

世界的に起こったインシデントの中でも最大級といえば、イランの核施設を狙ったStuxnetではないでしょうか。重要インフラを狙う攻撃として最初のものであり、国家の関与が疑われたことからも大きな話題となりました。

インフラに対する攻撃の可能性は、Kaspersky Labの取締役会長者兼CEOであるユージン・カスペルスキーも繰り返し警告しています。電気、水道、通信などのインフラが攻撃によって機能不全になったときどんなことが起こるのか、想像に難くありません。したがって、そのような攻撃に備えることが重要となってきます。

Kaspersky Labでは、「Kaspersky Industrial Protection Simulation」(KIPS)というサイバー演習プログラムをご提供しています。セキュリティフォーラムの後半では、参加者の皆様に実際に取り組んでいただきました。実際にあったインシデントをベースに、ゲーム形式に仕立て上げられた演習です。参加者は短時間での状況判断と意思決定を求められますが、インシデント発生時はまさに時間との勝負になります。

KIPSに関しては、こちらのページをご覧ください。

インフラがサイバー攻撃に遭ったら… サイバー演習「KIPS」

Tweet

5.インターポールとKaspersky Lab

ここまで見てきたとおり、サイバー空間を脅かす脅威は多様化し、規模を広げています。かねてよりユージン・カスペルスキーは「サイバー犯罪に対抗するためには国際的な警察機関が必要である」と主張してきました。その主張が結実したのは2014年9月、Kaspersky Labとインターポールは協力体制に合意。さらに2015年4月、インターポールのサイバー犯罪対策部門であるIGCIがシンガポールで始動しました。

当社とインターポールの協力体制の歩みは、以下の記事をご覧ください。

- 公式ニュース:Kaspersky Lab、国際警察機関のインターポール、ユーロポールとの協力体制を強化

- Kaspersky Daily:IGCI訪問レポート(1)(2)(3)

- Kaspersky Daily:ヴィタリー・カムリュクインタビュー(1)(2)

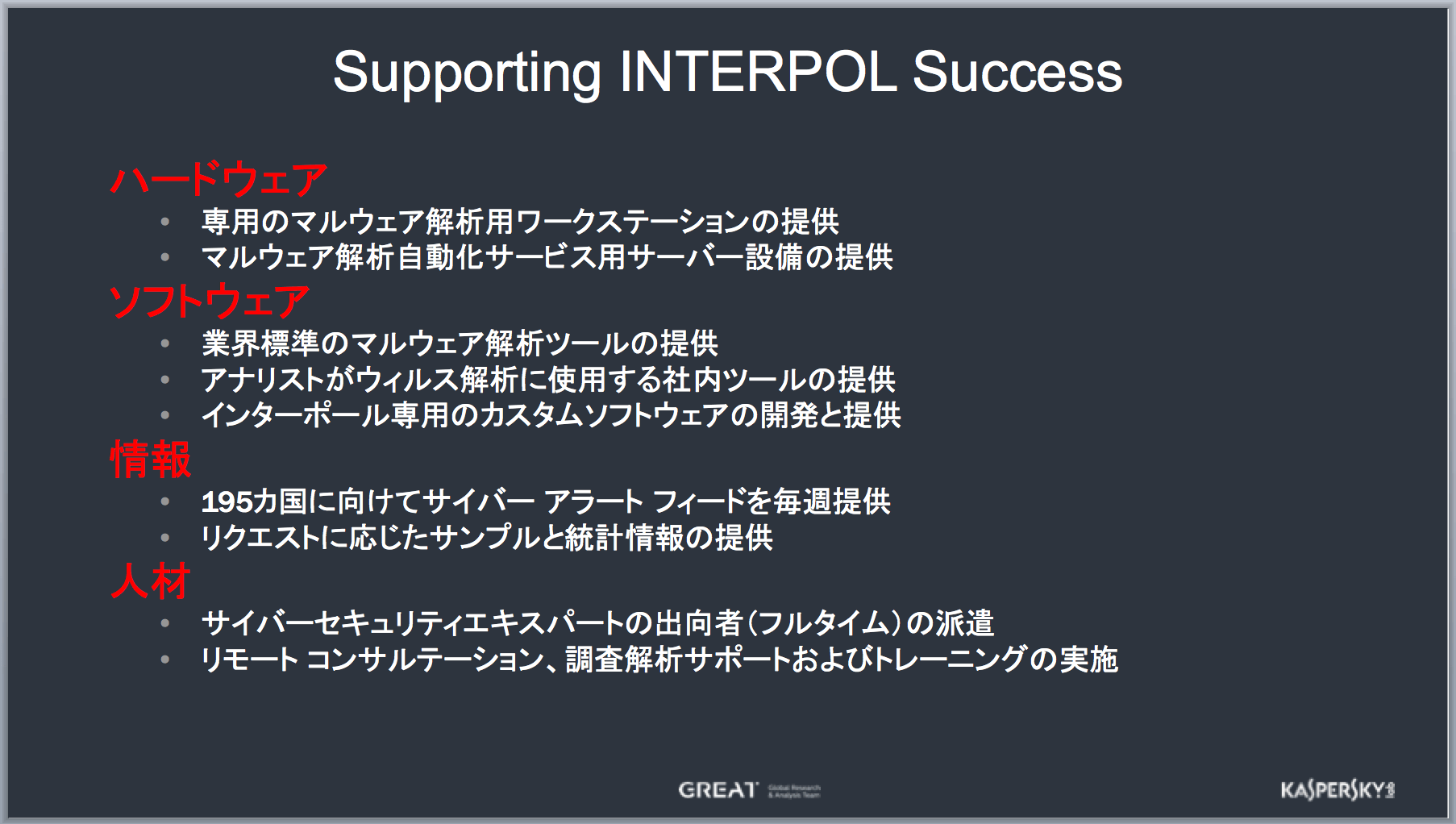

具体的に、Kaspersky Labはインターポールへどのような支援を行っているのか?カムリュクのプレゼンテーションからスライドを引用いたしましょう。

この中で特に重要なのは、「人材」面の支援です。サイバーセキュリティエキスパートおよびITエンジニアの世界的な人材不足はユージン・カスペルスキーが以前から指摘しているとおりであり、日本でもエンジニア人材の育成が叫ばれています。サイバー犯罪の調査/捜査には相応の知識やスキルが求められるため、Kaspersky Labでは警察官に対するサイバー関連のトレーニングも実施しています。

インターポールは、協力関係にある各国および各企業と共同で、サイバー犯罪に対して一定の成果をあげつつあります。今年4月に閉鎖されたSimdaボットネットの例は、まさにその1つでした。

各国機関の連携のもと、Simdaボットネットが閉鎖されました。まだリサーチ継続中ですが、 #Simda とはどんなもの?Simdaに感染していないかのチェックも可能です。https://t.co/ygaHmdzdNv pic.twitter.com/Ztu6LBMiSv

— カスペルスキー 公式 (@kaspersky_japan) April 16, 2015

最後に、株式会社カスペルスキー社長 川合林太郎がセミナーの冒頭で述べた内容の要旨を記して終わりたいと思います。

人々の生活はもはや、サイバーとリアルの境界がなくなっている。犯罪者の活動も同様で、リアルの世界の犯罪者がサイバー/インターネットをツールとして利用し、その活動に多額の投資をしている。そのため犯罪が増加、複雑化、深刻化している。セキュリティベンダーが試される時代に入った。調査解析のパワーを持つところが生き残る。私たちはそのチャレンジに応えられると考えている。その理由の根拠を本日は皆様にお伝えしたい。

サイバー犯罪

サイバー犯罪

ヒント

ヒント