モバイル決済の普及状況とセキュリティの課題

モバイル決済は現在、おかしな状況に置かれています。数年前の予測では、今頃は一部の地域でNFCによる決済がほぼ定着しているだろうと見られていました。人々が「近距離無線通信」(NFC)技術を使い、出先でコーヒーを買ったり、銀行口座からの直接引き落としをスマートフォンに内蔵の小さなチップに指示したりしていたはずでした。 間もなく2014年が訪れようとしていますが、新型iPhoneにNFCが搭載されるという噂は一度たりとも的中することがなく、そのたびに批評家たちは悲報を報じてきました。 最近の連邦準備制度の調査では、スマートフォンユーザーの22%がスマートフォンをバンキングに使用した経験があるとされています。 しかし、PayPal、Square、LevelUpなどのモバイル決済アプリが広く使われるようになったにもかかわらず、スマートフォンで定期的に商品やサービスを購入するユーザーはわずか15%です。とてもモバイル決済が定着したとは言えません。 その理由を探るため、先日数社の最高経営責任者(CEO)やモバイルバンキング担当ディレクターが、ITの聖地サンフランシスコに集結し、モバイルをテーマにしたパネルディスカッションで討論しました。11月15日のMEF Global Forumのディスカッションでは、パネリストらは自分たちが直面している課題を説明し、電子マネーの安全性について議論し、今後の業界の方向性について質問を交わしました。 Barclaysのモバイルバンキング担当ディレクターであるダレン・フォウルズ(Darren Foulds)氏は、パネルディスカッションの開始早々、テキストメッセージを例にとり、モバイル決済がどれだけ普及したかを指摘しました。 世界最大級の銀行Barclaysは昨年、Pingitというモバイルバンキングアプリを発表して大きな注目を集めました。Pingitには同様の目標があり、テキストメッセージを送受信するのと同じくらい簡単に、スマートフォン間で送金できるようにすることを目指しています。 しかし、技術の採用は順調に進む時期もあれば停滞する時期もあり、英国でも一進一退の状況が続いています。一方、米国では、スマートフォンを使った商品の購入や送金は英国ほど受け入れられていません。 意外なことではありませんが、セキュリティに対する懸念が、モバイル取引の本格普及を妨げる障壁の1つになっています。 PCやラップトップと同様に、いまやモバイルデバイスもマルウェアやサイバー犯罪者の標的となりました。クレジットカード番号を狙う悪意あるアプリは、AppleのApp StoreやGoogleのGoogle Playの片隅に今でも潜んでいます。モバイルマルウェアはこの2年間で爆発的に増加しており、Kaspersky Labの研究者は今夏、極めて高度なAndroidマルウェアをいくつか発見しました。 セキュリティに対する懸念が、モバイル取引の本格普及を妨げる障壁の1つになっています スマートフォンを紛失したり置き忘れたりするとどうなるかは、言うまでもありません。スマートフォンには、友人のメールアドレス、会話、写真といった重要な情報が保存されています。銀行の情報まで保存したら、スマートフォンをなくすのは財布をなくすのと同じことになるのではないでしょうか? 最近PriceWaterhouseCoopersは、モバイル決済に対する抵抗について調査を行いました。これによると、回答者の85%がスマートフォンの盗難を心配しており、79%が支払い情報を無線接続で送信するときに情報を盗まれるのを恐れ、74%が一箇所に情報を集めすぎることに不安を感じていることがわかりました。 シリコンバレーで決済プラットフォームを手がけるBraintreeのモバイル担当ジェネラルマネージャー、アンクール・アーリア(Aunkur Arya)氏は、こうした懸念の大半は必要以上に深刻に捉えられていると考えています。 アーリア氏はパネルディスカッションで、「これは一般のメディアが考えているより、ずっとずっと小さな問題だと思う」と述べ、「磁気ストライプの付いたプラスチック製カードの方が、2段階認証を採用したデバイスより安全だという考え、…その考え自体が不合理なもの」だとしました。 2段階認証とは、Webサイトやメールへアクセスするときに、いつものパスワードだけでなくランダムな数字コードの入力を求める付加的なセキュリティ対策です。近年ではFacebook、Google、Twitterなどのサイトで導入されました。 アーリア氏は、電子マネーの普及に伴ってある程度の問題が発生するのは避けられないものの、現在進行中であるデジタル化への移行は「発想の転換」と捉えるべきだと指摘します。 VISA MobileのCEOを務めるハンネス・バン・レンズバーグ(Hannes Van Rensburg)氏は、モバイル決済の導入によるセキュリティの問題は、教育の問題ほど深刻ではないと主張します。 バン・レンズバーグ氏は、「消費者は自分が理解できないものに対して不安を抱くもの」と述べ、セキュリティ侵害など何か問題が起きたときにどうなるかを企業がもっとうまく説明できれば、状況は改善されると付け加えました。 安全な決済のために電話番号を使用する決済システムを擁するBoku。同社でモバイル決済部門を率いるケビン・グラント(Kevin

デバイスのセキュリティ

デバイスのセキュリティ

オンラインでの保護

オンラインでの保護

Bitcoin

Bitcoin

マルウェアツール

マルウェアツール

アンチウイルス

アンチウイルス

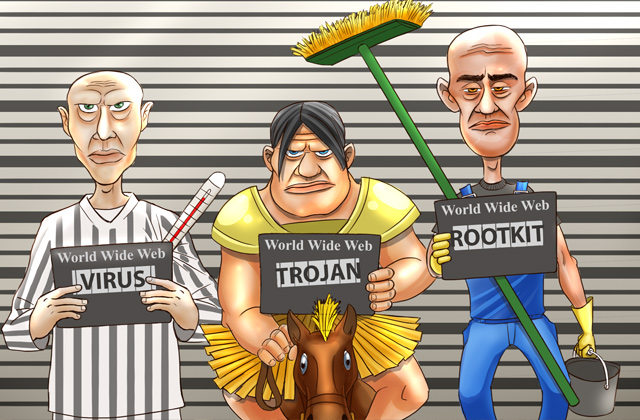

オンラインの脅威

オンラインの脅威

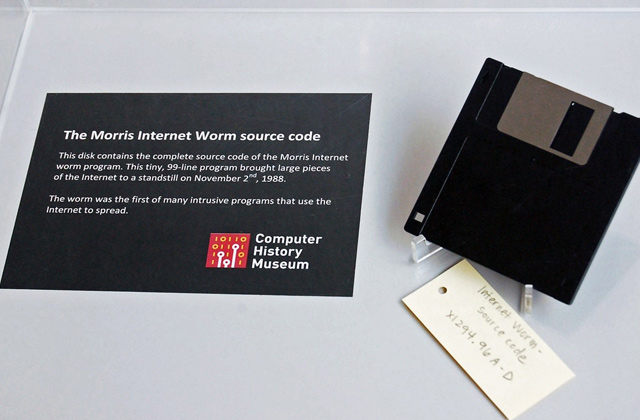

マルウェア

マルウェア