トロイの木馬Neverquest:多数の銀行がターゲットに

Neverquestは銀行を狙う(バンキング型)トロイの木馬の新種です。ソーシャルメディア、メール、FTPによって拡散し、オンラインバンキングなど数多くの金融サイトを認識する能力を持っています。感染したユーザーが金融サイトにログインしようとすると、Neverquestがそれに反応し、自動的に起動して認証情報を盗みます。 Neverquestは、盗んだ認証情報を指令サーバーに送信します。認証情報を受け取った攻撃者は、その情報を使ってVirtual Network Computing(VNC)から該当口座にログインできるようになります。VNCは共有デスクトップシステムであるため、犯罪者は被害者のコンピューターを使って被害者のオンラインバンクにログインし、盗みを働くことになります。そのため、銀行側で正規ユーザーと犯罪者を見分けることはできません。 Kaspersky Labは先日、このトロイの木馬がすでに何千台ものコンピューターに感染していることを発表しました。しかし、マルウェアエキスパートのセルゲイ・ゴロバーノフ(Sergey Golovanov)が説明するように、効率的で汎用的な自己複製機能があるため、年末年始にかけてさらに多くの被害が出る恐れがあります。実際のところ、2009年にBredolabというマルウェアが今のNeverquestと同じ拡散の手法を使っていました。Bredolabはその後、インターネット上で3番目に拡散したマルウェアとなっています。 ゴロバーノフはSecurelistの分析記事で次のように説明しました。「(Neverquestが内蔵している、Webサイトの)リストに載っているサイトへ、感染したコンピューターからアクセスすると、ブラウザーとサーバーとの接続が乗っ取られます。」「攻撃者は、ユーザーが入力したユーザー名とパスワードを手に入れることができるだけでなく、Webページのコンテンツを改ざんすることも可能です。ユーザーが入力したデータは、改ざんされたWebページに入力されることとなり、攻撃者へと送られます。」 口座を掌握した攻撃者は、その口座の残高を、攻撃者が管理する口座へそっくり移すことが可能です。しかし多くの場合、盗んだお金は複数被害者の口座を経由して移される、とゴロバーノフは指摘します。このように、ある被害者の口座から別の被害者の口座にお金を移すというプロセスを何度か繰り返し、最終的に自分たちの口座に移動させることで、活動を追跡されにくくしているのです。 ある被害者の口座から別の被害者の口座にお金を移すというプロセスを何度か繰り返し、最終的に自分たちの口座に移動させることで、活動を追跡されにくくしているのです Neverquestは少なくとも1つの闇フォーラムで販売されています。影響を受けるのはInternet ExplorerとMozilla Firefoxを使っているユーザーだけのようですが、Neverquestの作成者は「どんな国のどんな銀行でも」攻撃できるように変更可能だと豪語しています。 このマルウェアには、感染したユーザーがネットサーフィンしているときに、銀行に関する特定のキーワードを検索する機能もあります。このようなキーワードが含まれるサイトにアクセスすると、Neverquestが自動的に起動してユーザーの通信内容を傍受し始め、攻撃者にその情報を送信します。訪問したサイトが銀行だった場合、そのサイトはNeverquest のWebサイトリストに加えられます(このリストにあるサイトにアクセスするとNeverquestが自動的に起動)。リストの更新情報は、Neverquestの指揮統制インフラストラクチャから、感染したすべてのコンピューターに送られます。 今回のレポートによると、世界最大級の投資信託会社のWebサイトであるFidelity.comが、Neverquestの最大の標的の1つのようです。 ゴロバーノフはSecurelistで次のように書いています。「Fidelity.comでは、金融資産をオンラインで管理する方法が数多く提供されています。そのために、現金資金が攻撃者の口座に送られるだけでなく、被害者の口座とお金を使って株式取引をされてしまう恐れがあります。」 Neverquestは、感染したユーザーがGoogle、Yahoo、Amazon AWS、Facebook、Twitter、Skypeなど、金融関係以外のサイトを訪問したときにもデータ収集を開始するように設計されています。 「例年、クリスマスや年末年始の休みの前は、悪意あるユーザーの活動が活発になる時期です。銀行口座にアクセスするためのデータベースや、盗んだお金の送金先となる口座の開設や管理に使う文書の売買について、早くも11月からハッカーフォーラムに書き込みがあったのを観測しています。年末にかけてNeverquestによる大規模な攻撃があると私たちは見ており、さらに多くのユーザーがオンラインでの窃盗被害に遭う恐れがあります。」(ゴロバーノフ) さらにゴロバーノフは次のように続けます。 「Neverquestのような脅威を防ぐためには、標準的なアンチウイルス製品だけでは十分ではありません。オンライン取引を保護する専用のソリューションが必要です。特に、動作中のブラウザーのプロセスを制御し、他のアプリケーションによる操作を防ぐ機能が重要になります」。幸いなことに、Kaspersky Labにはその技術があります。カスペルスキー インターネット セキュリティ(カスペルスキー 2014マルチプラットフォーム セキュリティのWindows向けプログラム)に搭載のネット決済保護機能は、暗号化された接続の安全性に注意を払い、第三者にWebブラウザーをコントロールされないように監視することで、金融サイトとのやり取りを保護します。

オンラインバンキング

オンラインバンキング

パスワードセキュリティ

パスワードセキュリティ

マルチプラットフォーム

マルチプラットフォーム

オンラインの脅威

オンラインの脅威

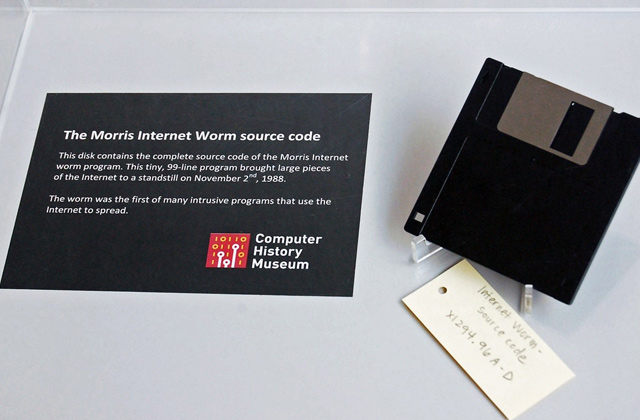

Morris Worm

Morris Worm

サイバー犯罪者

サイバー犯罪者

Apple

Apple

アンチウイルス

アンチウイルス

カスペルスキー インターネット セキュリティ

カスペルスキー インターネット セキュリティ